Spoofing definice

Spoofing je zosobnění uživatele, zařízení nebo klienta na Internetu. To je často používáno během kybernetického útoku zamaskovat zdroj útoku provozu.

nejběžnější formy spoofingu jsou:

- DNS server spoofing-modifikuje server DNS, aby přesměroval název domény na jinou IP adresu. Obvykle se používá k šíření virů.

- ARP spoofing-spojuje MAC adresu pachatele s legitimní IP adresou prostřednictvím spoofed ARP zpráv., Obvykle se používá v denial of service (DoS) a man-in-the-middle útoky.

- IP adresa spoofing-maskuje původ IP útočníka. Obvykle se používá při dos útocích.

Co je to IP adresa spoofing

Počítačové sítě komunikovat prostřednictvím výměny sítě datových paketů, z nichž každá obsahuje několik mailů používá pro směrování a zajistit přenos kontinuitu. Jedním z takových záhlaví je „zdrojová IP adresa“, která označuje IP adresu odesílatele paketu.,

adresa IP spoofing je zákon o falšování obsahu ve Zdrojové IP záhlaví, obvykle s randomizované čísla, buď masku identity odesílatele nebo zahájit odráží DDoS útok, jak je popsáno níže. IP spoofing je výchozí funkce ve většině DDOS malware sady a útočné skripty, což je součástí většiny síťové vrstvy distribuované odmítnutí služby DDOS útoky.

IP Address spoofing v DDoS útoky

adresa IP spoofing je používán pro dva důvody DDoS útoky: maska botnet zařízení místech a na fázi odražené napadení.,

Maskování botnet zařízení,

botnet je shluk malware infikovaných zařízení, dálkově ovládané pachatelé bez vědomí jejich vlastníků. Mohou být poučeni, aby společně přístup k dané doméně nebo serveru, které poskytují pachateli s výpočetní a síťové zdroje generovat obrovský provoz povodně. Tyto povodně umožňují operátorům botnetů (neboli pastýřům) maximalizovat kapacitu zdrojů svého cíle, což vede k prostojům serveru a saturaci sítě.,

botnety se obvykle skládají buď z náhodných, geograficky rozptýlených zařízení, nebo počítačů patřících do stejné kompromitované sítě (např.

pomocí podvržených IP adres k maskování skutečné identity jejich botnet zařízení, pachatelé cílem:

- Vyhnout se odhalení a důsledky, prosazování práva a soudní cyber-vyšetřovatelé.

- zabraňte cílům, aby informovali majitele zařízení o útoku, kterého se nevědomky účastní.,

- obejít bezpečnostní skripty, zařízení a služby, které se pokoušejí zmírnit útoky DDoS prostřednictvím černé listiny útočících IP adres.

Odráží DDoS

projeví DDoS útoku používá IP spoofing generovat falešné žádosti, údajně za cíl, vyvolat reakce z pod chráněných zprostředkovatelské servery. Cílem pachatele je zesílit jejich dopravní výkon spuštěním velkých odpovědí z mnohem menších požadavků.,

Společné odráží DDoS útok metody patří:

- DNS zesílení – JAKÝKOLIV dotaz, pocházející z cílového falešnou adresu, je poslán na četné nezabezpečené DNS resolvery. Každý požadavek 60 byte může vyvolat odpověď 4000 byte, což útočníkům umožní zvětšit výkon provozu až o 1:70.

- Smurf attack-ICMP Echo request je odeslán z spoofed adresy cíle do meziprodukt vysílací sítě, spouštění odpovědí z každého zařízení v této síti. Stupeň zesílení je založen na počtu zařízení, na která je požadavek vysílán., Například síť s 50 připojenými hostiteli má za následek zesílení 1: 50.

- NTP amplification-požadavek get monlist, obsahující spoofed IP adresu cíle, je odeslán na nezabezpečený NTP server. Stejně jako u zesílení DNS, malý požadavek spouští mnohem větší odezvu, což umožňuje maximální poměr zesílení 1:200.

IP address spoofing v aplikační vrstvě útoky

Pro aplikační vrstvu spoje mají být stanoveny, hostitel a návštěvník jsou povinni zapojit se do procesu vzájemného ověřování, známé jako TCP three-way handshake.,

proces se skládá z následující výměny paketů synchronizace (SYN) a potvrzení (ACK):

- návštěvník odešle paket SYN hostiteli.

- host odpoví SYN-ACK.

- návštěvník uznává přijetí SYN-ACK odpovědí s paketem ACK.

Source IP spoofing dělá třetí krok tohoto procesu je nemožné, protože to zakazuje návštěvník od obdržení SYN-ACK odpověď, která je zaslána na podvrženou IP adresu.,

Protože všechny aplikační vrstvy útoky se spoléhají na TCP spojení a uzavření 3-way handshake smyčky, pouze síťové vrstvy DDoS útoky můžete použít falešné adresy.

IP adresa spoofing v bezpečnostním výzkumu

v bezpečnostním výzkumu se IP data odvozená od útoků síťové vrstvy často používají k identifikaci země původu útočných zdrojů. IP adresa spoofing však činí tato data nespolehlivá, protože jak IP adresa, tak geolokace škodlivého provozu jsou maskovány.,

při čtení zpráv, které se spoléhají pouze na síťová IP data, je nutné si uvědomit tato omezení. Například zpráva poskytovatele zmírnění, který nechrání před útoky aplikační vrstvy, se nemůže spoléhat na přesné umístění zařízení botnet.

v důsledku toho může být jakýkoli podstatný výzkum v zemích původu botnet založen pouze na datech útoku aplikační vrstvy.

podívejte se, jak vám ochrana Imperva DDoS může pomoci s IP spoofingem.,

Anti-spoofing v DDoS ochrana

Jak již bylo zmíněno, IP spoofing se běžně používá k obejít základní bezpečnostní opatření, které se spoléhají na IP černé listiny— blokování adres známo, že byly dříve zapojeny do útoku.

Chcete-li to překonat, moderní řešení zmírnění se spoléhají na deep packet inspection (DPI), který používá granulovanou analýzu všech záhlaví paketů spíše než jen zdrojovou IP adresu. S DPI jsou řešení zmírňování schopna křížově prozkoumat obsah různých záhlaví paketů a odhalit další metriky pro identifikaci a odfiltrování škodlivého provozu.,

například, ke zmírnění službu mohou využívat DPI pozorovat DDoS dopravní proud a identifikovat příliv pakety s podezřele identické TTLs a Celková Délka hlavičky, které se neshodují s normální vzor. Sledováním takových malých abnormalit může služba vytvořit granulovaný profil útočícího paketu a použít jej k odstranění škodlivého provozu bez ovlivnění pravidelného toku návštěvníků.

nevýhodou DPI je, že proces je velmi náročný na zdroje., Při provádění v měřítku, například během útoku DDoS, DPI pravděpodobně způsobí degradaci výkonu—někdy dokonce způsobí, že chráněná síť téměř zcela nereaguje.

K překonání této, Imperva čištění se provádí účelové zmírňování hardware (kódové označení Behemoth), který běží DPI proti ~100 milionů paketů za sekundu.

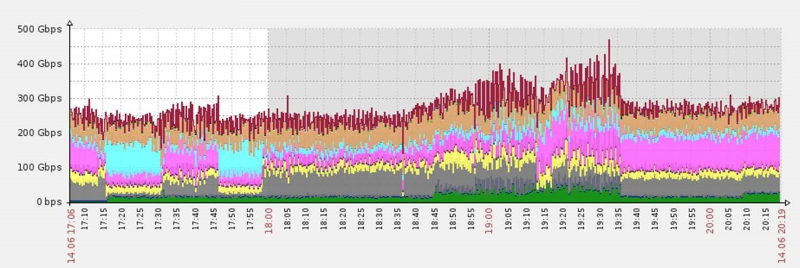

shluk Behemoth pračky zmírňuje 470 Gbps DDoS útok – jeden z největších na záznamu.,

každý scrubber Behemoth, postavený od základů, poskytuje granulární viditelnost všech příchozích dat, čímž zajišťuje, že útočný provoz nikdy nevstoupí do vaší sítě. Mezitím váš platný návštěvnický provoz protéká nerušeně.

Další informace o službách ochrany proti DDoS společnosti Imperva.