DDoS betydning: Hvad er DDoS?

Distribueret denial-of-service (DDoS) – angreb er en underklasse af denial-of-service (DoS) angreb. Et DDoS-angreb involverer flere tilsluttede online-enheder, samlet kendt som et botnet, som bruges til at overvælde et mål websiteebsted med falsk trafik.i modsætning til andre former for cyberangreb forsøger DDoS-angreb ikke at bryde din sikkerhedsomkreds. Snarere sigter et DDoS-angreb mod at gøre dit websiteebsted og servere utilgængelige for legitime brugere., DDoS kan også bruges som en røgslør for andre ondsindede aktiviteter og til at tage ned sikkerhedsapparater, bryde målet sikkerhed perimeter.

et vellykket distribueret denial of service-angreb er en meget mærkbar begivenhed, der påvirker en hel online brugerbase. Dette gør det til et populært valg af våben for hacktivister, cybervandaler, udpressere og alle andre, der ønsker at gøre et punkt eller mester til en sag.,

DDoS-angreb kan komme i korte udbrud eller gentage angreb, men uanset hvad virkningen på et websiteebsted eller en virksomhed kan vare i dage, uger og endda måneder, da organisationen forsøger at komme sig. Dette kan gøre DDoS ekstremt ødelæggende for enhver online organisation. DDoS-angreb kan blandt andet føre til tab af indtægter, erodere forbrugertillid, tvinge virksomheder til at bruge formuer i kompensationer og forårsage langvarig omdømmeskade.

DoS vs. DDoS

forskellene mellem regelmæssige og distribuerede angreb på denial of service er væsentlige., I et DoS-angreb bruger en gerningsmand en enkelt internetforbindelse til enten at udnytte en soft .aresårbarhed eller oversvømme et mål med falske anmodninger—normalt i et forsøg på at udtømme serverressourcer (f.eks.

På den anden side lanceres distribuerede denial of service (DDoS) – angreb fra flere tilsluttede enheder, der distribueres over Internettet. Disse multi-person, multi-enhed barrages er generelt sværere at aflede, hovedsagelig på grund af den store mængde af enheder involveret., I modsætning til DOS-angreb med en enkelt kilde har DDoS-angreb en tendens til at målrette netværksinfrastrukturen i et forsøg på at mætte den med enorme trafikmængder.

DDoS-angreb er også forskellige i deres udførelsesform. Groft sagt, denial of service-angreb er lanceret hjælp homebrewed scripts eller DoS-værktøjer (fx, Low Orbit Ion Canon), mens DDoS-angreb er lanceret fra botnet — store klynger af tilsluttede enheder (for eksempel mobiltelefoner, Pc ‘ er eller routere), der er inficeret med malware, der giver mulighed for fjernstyring af en hacker.,

DDoS botnets, nemlig at føre store angreb

Et botnet er en samling af kapret tilsluttet udstyr, der anvendes til cyber-angreb, der er styret fra en Kommando & Control Center (C&C). Disse inkluderer typisk personlige computere, mobiltelefoner, usikrede IoT-enheder og endda ressourcer fra offentlige skytjenester. Angribere bruger Mal .are og andre teknikker til at kompromittere en enhed og omdanne den til en “.ombie” i angriberens botnet.,

Botnets gør det muligt for angribere at udføre DDoS-angreb ved at udnytte kraften i mange maskiner og skjule kilden til trafikken. Da trafikken distribueres, er det vanskeligt for sikkerhedsværktøjer og teams at opdage, at et DDoS-angreb forekommer, indtil det er for sent.

for at lære mere om storskala DDoS-infrastruktur, se vores artikel om DDoS botnets.

typer af DDOS—angreb

DoS-angreb kan opdeles i to generelle kategorier-applikationslagangreb og netværkslagangreb., Hver af disse typer af DDOS-angreb definerer visse parametre og adfærd, der anvendes under angrebet, samt målet for angrebet.

- Application layer attacks (alias, layer 7-angreb) kan enten være DoS-eller DDoS-trusler, der søger at overbelaste en server ved at sende et stort antal anmodninger, der kræver ressourceintensiv håndtering og behandling. Blandt andre angrebsvektorer inkluderer denne kategori http-oversvømmelser, langsomme angreb (f.Slo .loris eller RUDY) og DNS-forespørgselsflodangreb.,

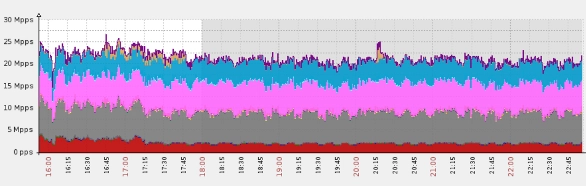

Gaming hjemmeside hit med en massiv DNS oversvømmelse, oppe på over 25 millioner pakker per sekund

størrelsen af applikationslaget angreb måles typisk i forespørgsler per sekund (RPS), med mere end 50 til 100 RPS, der kræves for at ødelægge de fleste mellemstore hjemmesider.

- netværkslagsangreb (alias, lag 3-4 angreb) er næsten altid DDoS-angreb, der er oprettet for at tilstoppe “rørledninger”, der forbinder dit netværk., Attack vektorer i denne kategori omfatter UDP oversvømmelse, SYN oversvømmelse, NTP forstærkning og DNS forstærkning angreb, og meget mere.

nogen af disse kan bruges til at forhindre adgang til dine servere, samtidig med at de forårsager alvorlige operationelle skader, såsom kontosuspension og massive overbelastningsafgifter.

DDoS-angreb er næsten altid begivenheder med høj trafik, ofte målt i gigabits per sekund (Gbps) eller pakker per sekund (PPS). De største angreb på netværkslag kan overstige hundreder Gbps; imidlertid er 20 Til 40 Gbps nok til at lukke de fleste netværksinfrastrukturer helt ned.,

årsager til Ddosering: Hacker motivationer

“DDoSsing” beskriver handlingen med at udføre et DDoS-angreb. Denial of service-angreb lanceres af enkeltpersoner, virksomheder og endda nationalstater, hver med deres egen motivation.hacktivisme

hacktivister bruger DoS-angreb som et middel til at udtrykke deres kritik af alt, fra regeringer og politikere, herunder “big business” og aktuelle begivenheder. Hvis hacktivister er uenige med dig, vil dit siteebsted gå ned (aka, “tango do .n”).,mindre teknisk kyndige end andre typer angribere har hacktivister en tendens til at bruge premade værktøjer til at føre angreb mod deres mål. Anonym er måske en af de mest kendte hacktivistiske grupper. De er ansvarlige for cyberangrebet i Februar 2015 mod ISIS, efter sidstnævntes terrorangreb mod Paris kontorer Charlie Hebdo, samt angrebet mod den brasilianske regering og VM sponsorer i Juni 2014.typisk angrebsmetode for hacktivister: DoS og DDoS.,

Cyber vandalisme

Cyber vandaler er ofte omtalt som “script kiddies”—for deres afhængighed af premade scripts og værktøjer til at forårsage sorg til deres kolleger Internet borgere. Disse vandaler er ofte kede teenagere på udkig efter et adrenalinsus, eller søger at lufte deres vrede eller frustration mod en institution (f.skole) eller person, de føler har forurettet dem. Nogle er selvfølgelig bare på udkig efter opmærksomhed og respekt for deres jævnaldrende.

Ved siden af premade værktøjer og scripts vil cyber vandaler også resultere i brug af DDOS-for-hire-tjenester (alias.,, booters eller stressere), som kan købes online for så lidt som $19 en pop.

Afpresning

En stadig mere populær motivation for DDoS-angreb er afpresning, hvilket betyder en cyberkriminel krav penge til gengæld for at stoppe (eller ikke at udføre) en lammende DDoS-angreb. Flere fremtrædende online software virksomheder—herunder MeetUp, Bitly, Vimeo, og Basecamp—har været på den modtagende ende af disse DDoS-noter, nogle at gå offline, efter at have nægtet at bukke under for extortionists’ trusler.,i lighed med cyber-vandalisme aktiveres denne type angreb ved eksistensen af stresser og booter-tjenester.

typisk angrebsmetode for udpressere: DDoS.

Forretningskonkurrence

DDoS-angreb bruges i stigende grad som et konkurrencedygtigt forretningsværktøj. Nogle af disse angreb er designet til at holde en konkurrent fra at deltage i en vigtig begivenhed (f.eks, Cyber mandag), mens andre er lanceret med et mål om helt at lukke ned for online-virksomheder, i flere måneder.,

på en eller anden måde er ideen at forårsage forstyrrelser, der vil tilskynde dine kunder til at flokkes til konkurrenten, samtidig med at de forårsager økonomisk og omdømme skade. En gennemsnitlig pris for et DDoS-angreb til en organisation kan køre på $ 40.000 pr.

Forretningsfejdeangreb finansieres ofte godt og udføres af professionelle “lejede kanoner”, der udfører tidlig rekognosering og bruger proprietære værktøjer og ressourcer til at opretholde ekstremt aggressive og vedvarende DDoS-angreb.

typisk overfald metode, der anvendes af konkurrenter: DDoS.,

Cyber warfarearfare

statsstøttede DDoS-angreb bruges til at dæmpe regeringskritikere og intern opposition samt et middel til at forstyrre kritiske økonomiske, sundhedsmæssige og infrastrukturtjenester i fjendens lande.

disse angreb er støttet af nationalstater, hvilket betyder, at de er velfinansierede og orkestrerede kampagner, der udføres af tech-kyndige fagfolk.

typisk angrebsmetode anvendt som cyberkrigføring: DDoS.

personlig rivalisering

DoS-angreb kan bruges til at afvikle personlige scoringer eller til at forstyrre onlinekonkurrencer., Sådanne overfald forekommer ofte i forbindelse med multiplayer-onlinespil, hvor spillere lancerer DDoS-spærringer mod hinanden, og endda mod spilservere, for at få en fordel eller for at undgå forestående nederlag ved at “vende bordet.”

angreb mod spillere er ofte DoS-angreb, udført med bredt tilgængelig ondsindet soft .are. Omvendt vil angreb mod spilservere sandsynligvis være DDoS-angreb, lanceret af stressere og booters.

typisk angrebsmetode for personlige rivaler: DoS, DDoS.,

læs vores artikel for at lære mere om Ddosering i online spil.

DDoS til leje: ddossers, booters og stressere

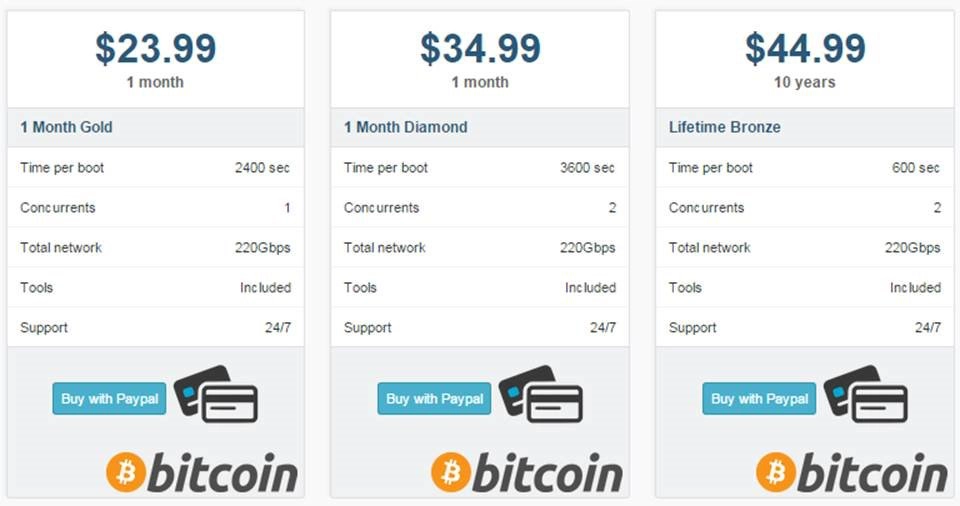

DDoS til leje udbydere tilbyder at udføre DDoS-angreb på andres vegne til betaling. Disse trussel aktører er kendt af flere navne, herunder DDoSser, booters, og stressere. Den brede tilgængelighed af DDoS til leje gør det muligt for næsten alle at føre store angreb.en af grundene til, at skuespillere kan gå under et bestemt navn, er at fremstå som en juridisk tjeneste., For eksempel hævder stressere typisk at tilbyde tjenester til stresstest server resilience. Disse aktører verificerer dog ofte ikke ejeren af serveren, de “tester” for at sikre, at test er legitime.i modsætning hertil forsøger skuespillere, der omtaler sig selv som booters og DDoSsers, typisk ikke at skjule den ulovlige karakter af deres tjenester.,

Eksempel på booter annoncerede priser og kapacitet

for At lære mere om typer af DDoS angribere, se vores artikel om DDoSsers, booters og stressers.

Sådan stopper du DDoS-angreb: DIY

Du kan ikke forhindre DoS-angreb. Cyberkriminelle kommer til at angribe. Nogle vil ramme deres mål, uanset forsvaret på plads., Der er dog et par forebyggende foranstaltninger, du kan tage på egen hånd:

- overvågning af din trafik for at se efter abnormiteter, herunder uforklarlige trafikspidser og besøg fra mistænkt IP-adresse og geolokationer. Alle disse kan være tegn på angribere, der udfører “tørre løb” for at teste dine forsvar, før de forpligter sig til et fuldgyldigt angreb. I erkendelse af disse for, hvad de er, kan hjælpe dig med at forberede stormløb at følge.

- Hold øje med sociale medier (især T .itter) og offentlige affaldsspande (f.Pastebin.,com) for trusler, samtaler og prale, der kan antyde på et indgående angreb.

- overvej at bruge tredjeparts DDoS-test (dvs.pen-test) til at simulere et angreb mod din IT-infrastruktur, så du kan være forberedt, når sandhedens øjeblik ankommer. Når du foretager dette, test mod en lang række angreb, ikke kun dem, som du er bekendt med.

- Opret en responsplan og et hurtigt responsteam, hvilket betyder en udpeget gruppe mennesker, hvis job er at minimere virkningen af et angreb., Når du planlægger, skal du indføre procedurer for dine kundesupport-og kommunikationsteam, ikke kun for dine IT-fagfolk.

for virkelig at beskytte mod moderne DDoS-angreb, skal du bruge en DDoS-afbødningsløsning. Løsninger kan implementeres lokalt, men leveres mere almindeligt som en service af tredjepartsudbydere. Vi forklarer mere om DDoS mitigation services i det følgende afsnit.

for At lære mere om DIY, on-premise og cloud service tilgange til DDoS beskyttelse, se vores artikel om hvordan man kan stoppe DDoS-angreb.,

DDoS mitigation: Hvordan virker anti-DDoS-beskyttelse?

dette første trin i valg af en DDoS-afbødningsløsning er at vurdere din risiko. Vigtige grundlæggende spørgsmål inkluderer:

- hvilke infrastrukturaktiver har brug for beskyttelse?

- hvad er de bløde pletter eller enkelte fejlpunkter?

- hvad kræves der for at tage dem ned?

- hvordan og hvornår vil du vide, at du er målrettet? Vil det være for sent?

- hvad er virkningerne (økonomiske og ellers) af et udvidet udfald?,bevæbnet med disse oplysninger er det tid til at prioritere dine bekymringer og undersøge forskellige DDoS-afbødningsmuligheder inden for rammerne af dit sikkerhedsbudget.

Hvis du kører et kommercielt websiteebsted eller onlineapplikationer (f.eks. SaaS-applikationer, netbank, e-handel), vil du sandsynligvis have 24 7 7, altid på beskyttelse. Et stort advokatfirma kan på den anden side være mere interesseret i at beskytte sin infrastruktur—inklusive e—mail-servere, FTP-servere og back office-platforme-end sit websiteebsted. Denne type virksomhed kan vælge en” On demand ” – løsning.,

det andet trin er at vælge metoden til implementering. Den mest almindelige og effektive måde at implementere on-demand DDoS-beskyttelse til dine kerneinfrastrukturtjenester på tværs af et helt undernet er via border Gate .ay protocol (BGP) routing. Dette fungerer dog kun efter behov, hvilket kræver, at du manuelt aktiverer sikkerhedsløsningen i tilfælde af et angreb.,

Derfor, hvis du har brug for altid-på DDoS beskyttelse til din web-applikation, skal du bruge DNS-omdirigering for at omdirigere alle website trafik (HTTP/HTTPS) gennem din DDoS beskyttelse tjenesteudbyders netværk (normalt integreret med et content delivery network,). Fordelen ved denne løsning er, at de fleste CDN ‘ er tilbyder skalerbarhed på opkald til at absorbere volumetriske angreb, samtidig med at de minimerer latenstid og fremskynder levering af indhold.,

Mitigating Net .ork Layer Attacks

håndtering af nødvendige netværkslagsangreb kræver yderligere skalerbarhed—ud over hvad dit eget netværk kan tilbyde.

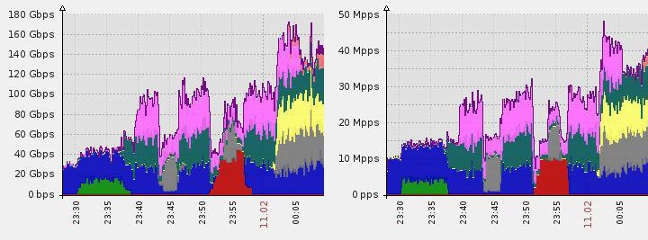

i tilfælde af et angreb er der derfor lavet en BGP-meddelelse for at sikre, at al indgående trafik dirigeres gennem et sæt skrubbecentre. Hver af disse har kapacitet til at behandle hundredvis af Gbps værd af trafik. Kraftfulde servere placeret i skrubbecentrene filtrerer derefter ondsindede pakker, der kun videresender den rene trafik til origin-serveren gennem en GRE-tunnel.,

denne metode til afbødning giver beskyttelse mod direkte-til-IP-angreb og er normalt kompatibel med alle typer infrastrukturer og kommunikationsprotokoller (f.UDP, SMTP, FTP, VoIP).,

Beskyttelse mod en NTP-forstærkning angreb: 180Gbps og 50 millioner pakker per sekund

Formildende applikationslaget Angreb

Afbødning af applikationslaget angreb er afhængig af trafik profilering løsninger, der kan skalere på efterspørgsel, og samtidig være i stand til at skelne mellem ondsindede bots og legitime websted besøgende.

til trafikprofilering kræver bedste praksis signaturbaseret og adfærdsbaseret heuristik kombineret med IP-rysscoring og en progressiv brug af sikkerhedsudfordringer (f. eks.,, JS og cookie udfordringer).

Formildende en otte dage lang HTTP oversvømmelse: 690 millioner DDoS-anmodninger fra 180,000 botnets IPs

Sammen, disse præcist at filtrere skadelige bot trafik, beskyttelse mod anvendelse lag angreb uden nogen indvirkning på deres legitime besøgende.

for At lære mere om, hvordan tredjepart DDoS-tjenester, arbejde, se vores artikler om: DDoS-beskyttelse og Anti-DDoS beskyttelse

Se, hvordan Imperva DDoS Beskyttelse kan hjælpe dig med DDoS-angreb.,

DDoS beskyttelse af Imperva

Imperva tilbyder en DDoS beskyttelse løsning, der afbøder store DDoS-angreb hurtigt, uden at forstyrre service til legitime brugere. Imperva giver beskyttelse til websebsteder og applicationsebapplikationer, netværk og undernet, domain name servers (DNS) og individuelle IP-adresser.

Imperva registrerer og afværger enhver type af DDoS-angreb, herunder TCP SYN+ACK -, TCP-Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Oversvømmelse, Brute Force, Forbindelse Oversvømmelse, DNS Oversvømmelse, NXDomain, Ping of Death, Smølf, hvilket Afspejles ICMP & UDP.,Imperva DDoS-beskyttelse giver:

- Support til Anycast og Unicast, så du automatisk kan registrere og reagere på angreb og sårbarheder.

- en SLA-backed garanti for, at angreb er blokeret på tre sekunder eller mindre, hvilket forhindrer udfald og reducerer genopretningstiden.

- et netværk med høj kapacitet, der er i stand til at analysere over 65 milliarder pakker pr.

- Live dashboards giver dig mulighed for at se den aktuelle status, identificere DDoS-angreb og forstå parametrene for et angreb.,

Learn more about Imperva’s DDoS protection solution.