Spoofing definition

Spoofing er en efterligning af en bruger, enhed eller klient på Internettet. Det bruges ofte under et cyberangreb til at skjule kilden til angrebstrafik.

Den mest almindelige former for spoofing er:

- DNS-server spoofing – Ændrer en DNS-server for at omdirigere et domænenavn til en anden IP-adresse. Det bruges typisk til at sprede vira.ARP spoofing-forbinder en gerningsmands MAC-adresse til en legitim IP-adresse gennem forfalskede ARP-meddelelser., Det bruges typisk i denial of service (DoS) og man-in-the-middle overfald.

- IP-adresse spoofing-skjuler en angribers Oprindelse IP. Det bruges typisk i DoS-angreb.

hvad er spoofing af IP-adresse

computernetværk kommunikerer gennem udveksling af netværksdatapakker, der hver indeholder flere overskrifter, der bruges til routing og for at sikre transmissionskontinuitet. En sådan overskrift er ‘kilde-IP-adressen’, som angiver IP-adressen på pakkens afsender.,

IP-adresseforfalskning er handlingen med at forfalske indholdet i kildens IP-overskrift, normalt med randomiserede numre, enten for at maskere afsenderens identitet eller for at starte et reflekteret DDoS-angreb, som beskrevet nedenfor. IP spoofing er en standard feature i de fleste DDoS-malware-kits og angreb scripts, hvilket gør det til en del af de fleste netværk lag distribueret denial-of-service DDoS-angreb.

IP-adresse spoofing i DDoS-angreb

IP-adresse spoofing bruges af to grunde i DDoS-angreb: at maskere botnet-enhedsplaceringer og iscenesætte et reflekteret angreb.,

Maskering botnet-enheder

Et botnet er en samling af malware-inficerede enheder fjernstyres af gerningsmændene, uden kendskab til deres ejere. De kan instrueres i kollektivt at få adgang til et givet domæne eller en server, der giver gerningsmændene computer-og netværksressourcerne til at generere enorme trafikfloder. Sådanne oversvømmelser gør det muligt for botnetoperatører (aka shepherds) at maksimere deres måls ressourcekapacitet, hvilket resulterer i servernedetid og netværksmætning.,

Botnets består typisk af enten tilfældige, geografisk spredte enheder eller computere, der tilhører det samme kompromitterede netværk (f.hacket hostingplatform).

Ved at bruge forfalskede IP-adresser til at maskere de sande identiteter af deres botnet-enheder, gerningsmændene sigter mod at:

- undgå opdagelse og implikation af retshåndhævelse og retsmedicinske cyber-efterforskere.

- forhindre mål i at underrette enhedsejere om et angreb, hvor de uforvarende deltager.,Bypass sikkerhed scripts, enheder og tjenester, der forsøger at afbøde DDoS-angreb gennem sortlistning af angribende IP-adresser.

reflekteret DDoS

et reflekteret DDoS-angreb bruger IP-forfalskning til at generere falske anmodninger, tilsyneladende på vegne af et mål, for at fremkalde svar fra under beskyttede mellemliggende servere. Gjerningsmandens mål er at forstærke deres trafikproduktion ved at udløse store svar fra meget mindre anmodninger.,

almindelige reflekterede DDoS – angrebsmetoder inkluderer:

- DNS-forstærkning-en enhver forespørgsel, der stammer fra et måls forfalskede adresse, sendes til adskillige usikrede DNS-resolvere. Hver 60 byte anmodning kan bede en 4000 byte svar, gør det muligt for angribere at forstørre trafik output med så meget som 1:70.Smurf attack-en ICMP-Ekkoanmodning sendes fra et måls forfalskede adresse til et mellemliggende udsendelsesnetværk, der udløser svar fra alle enheder på det pågældende netværk. Graden af forstærkning er baseret på antallet af enheder, som anmodningen sendes til., For eksempel resulterer et netværk med 50 tilsluttede værter i en forstærkning på 1:50.

- NTP amplification – en get monlist anmodning, der indeholder et mål misvisende IP-adresse, sendes til en usikker NTP-server. Som ved DNS-forstærkning udløser en lille anmodning et meget større svar, hvilket tillader et maksimalt forstærkningsforhold på 1: 200.

IP-adresse spoofing i application layer angreb

For at der kan etableres application layer forbindelser, værten og besøgende er forpligtet til at deltage i en proces med gensidig verifikation, kendt som en TCP tre-vejs håndtryk.,

processen består af følgende udveksling af synkronisering (SYN) og godkendelse (ACK) pakker:

- Besøgende sender en SYN pakke til en vært.

- vært svarer med en SYN-ACK.

- besøgende anerkender modtagelsen af SYN – ACK ved at svare med en ACK-pakke.kilde IP spoofing gør det tredje trin i denne proces umuligt, da det forbyder den besøgende fra nogensinde at modtage SYN-ACK svar, som sendes til forfalsket IP-adresse.,

da alle application layer-angreb er afhængige af TCP-forbindelser og lukningen af 3-vejs håndtrykssløjfen, er det kun Net layerork layer DDoS-angreb, der kan bruge forfalskede adresser.

IP-adresseforfalskning i sikkerhedsundersøgelser

i sikkerhedsundersøgelser bruges IP-data, der stammer fra angreb på netværkslag, ofte til at identificere oprindelseslandet for angriberressourcer. IP-adresse spoofing gør imidlertid disse data upålidelige, da både IP-adressen og geolocation af ondsindet trafik maskeres.,

Når du læser rapporter, der udelukkende er afhængige af netværks-IP-data, er det nødvendigt at være opmærksom på disse begrænsninger. For eksempel kan en rapport fra en afbødningsudbyder, der ikke beskytter mod applikationslagangreb, ikke påberåbes for at give nøjagtige placeringer af botnet-enheder.som et resultat kan enhver væsentlig forskning i botnet-oprindelseslande kun baseres på applikationslagsangrebsdata.

se, hvordan Imperva DDoS-beskyttelse kan hjælpe dig med IP-forfalskning.,

Anti-spoofing i DDoS beskyttelse

Som nævnt, IP-adresse spoofing er almindeligt anvendt til at omgå grundlæggende sikkerhedsforanstaltninger, der er afhængige af IP-sortlistning— blokering af adresser, som er kendte tidligere har været involveret i et angreb.

for at overvinde dette er moderne afbødningsløsninger afhængige af deep packet inspection (dpi), der bruger granulær analyse af alle pakkeoverskrifter snarere end blot kilde-IP-adresse. Med DPI, mitigation solutions er i stand til at krydse undersøge indholdet af forskellige pakkeoverskrifter for at afdække andre målinger for at identificere og filtrere ondsindet trafik.,for eksempel kan en afbødningstjeneste anvende dpi til at observere en DDoS-trafikstrøm og identificere en tilstrømning af pakker med mistænkeligt identiske TTL ‘ er og overskrifter i Total længde, der ikke matcher et normalt mønster. Ved at spore sådanne små abnormiteter kan tjenesten oprette en granulær profil af en angribende pakke og bruge den til at udslette ondsindet trafik uden at påvirke regelmæssig besøgende.

ulempen ved dpi er, at processen er meget ressourceintensiv., Når det udføres i skala, såsom under et DDoS—angreb, vil dpi sandsynligvis forårsage forringelse af ydeevnen-nogle gange endda gøre det beskyttede netværk næsten fuldstændigt reagerende.

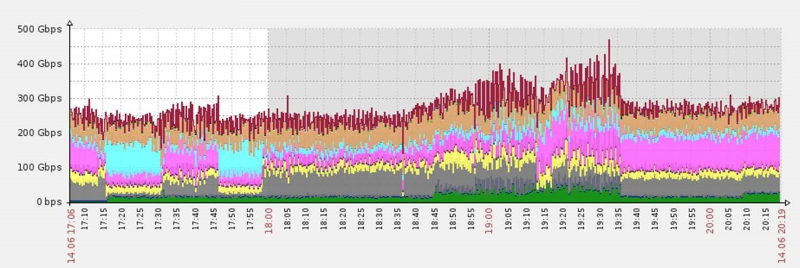

for at overvinde dette udføres Imperva-skrubning af en specialbygget afbødningshard .are (kodenavn Behemoth), der kører dpi mod ~100 millioner pakker pr.

En klynge af Behemoth scrubbere afbøder en 470 Gbps DDoS—angreb-et af de største på rekord.,Bygget fra bunden giver hver Monstrumskrubber granulær synlighed af alle indgående data, hvilket sikrer, at angrebstrafik aldrig kommer ind i dit netværk. I mellemtiden strømmer din gyldige besøgende trafik Uhindret.Læs mere om Imperva DDoS protection services.