DDoS Bedeutung: Was ist DDoS?

DDoS-Angriffe (Distributed Denial of Service) sind eine Unterklasse von DoS-Angriffen (Denial of Service). Ein DDoS-Angriff umfasst mehrere verbundene Online-Geräte, zusammen als Botnetz bekannt, die verwendet werden, um eine Zielwebsite mit gefälschtem Datenverkehr zu überwältigen.

Im Gegensatz zu anderen Arten von Cyberangriffen versuchen DDoS-Angriffe nicht, Ihren Sicherheitsumfang zu durchbrechen. Vielmehr zielt ein DDoS-Angriff darauf ab, Ihre Website und Server für legitime Benutzer nicht verfügbar zu machen., DDoS kann auch als Nebelwand für andere schädliche Aktivitäten und zum Ausschalten von Sicherheitsgeräten verwendet werden, wodurch der Sicherheitsumfang des Ziels verletzt wird.

Ein erfolgreicher verteilter Denial-of-Service-Angriff ist ein sehr auffälliges Ereignis, das sich auf eine gesamte Online-Benutzerbasis auswirkt. Dies macht es zu einer beliebten Waffe der Wahl für Hacktivisten, Cyber-Vandalen, Erpresser und alle anderen, die einen Punkt machen oder sich für eine Sache einsetzen möchten.,

DDoS-Angriffe können in kurzen Ausbrüchen oder wiederholten Angriffen auftreten, aber in beiden Fällen können die Auswirkungen auf eine Website oder ein Unternehmen Tage, Wochen und sogar Monate anhalten, wenn die Organisation versucht, sich zu erholen. Dies kann DDoS für jede Online-Organisation extrem destruktiv machen. DDoS-Angriffe können unter anderem zu Umsatzeinbußen führen, das Vertrauen der Verbraucher untergraben, Unternehmen dazu zwingen, Vermögen als Entschädigung auszugeben und langfristigen Reputationsschaden zu verursachen.

DoS vs. DDoS

Die Unterschiede zwischen regulären und verteilten Denial-of-Service-Angriffen sind substanziell., Bei einem DoS-Angriff verwendet ein Täter eine einzige Internetverbindung, um entweder eine Software-Sicherheitsanfälligkeit auszunutzen oder ein Ziel mit gefälschten Anforderungen zu überfluten—normalerweise, um Serverressourcen (z. B. RAM und CPU) zu erschöpfen.

Andererseits werden DDoS-Angriffe (Distributed Denial of Service) von mehreren verbundenen Geräten aus gestartet, die über das Internet verteilt sind. Diese Mehrpersonenschiffe mit mehreren Geräten sind im Allgemeinen schwerer abzulenken, hauptsächlich aufgrund des schieren Volumens der beteiligten Geräte., Im Gegensatz zu Single-Source-DoS-Angriffen zielen DDoS-Angriffe in der Regel auf die Netzwerkinfrastruktur ab, um sie mit großem Datenverkehr zu sättigen.

DDoS-Angriffe unterscheiden sich auch in der Art ihrer Ausführung. Im Großen und Ganzen werden Denial — of-Service-Angriffe mit Homebrew-Skripten oder DoS-Tools (z. B. Low Orbit Ion Canon) gestartet, während DDoS-Angriffe von Botnetzen aus gestartet werden-großen Clustern verbundener Geräte (z. B. Mobiltelefone, PCs oder Router), die mit Malware infiziert sind, die eine Fernsteuerung durch einen Angreifer ermöglicht.,

DDoS-Botnetze: Groß angelegte Angriffe durchführen

Ein Botnetz ist eine Sammlung entführter verbundener Geräte, die für Cyberangriffe verwendet werden, die über einen Befehl ferngesteuert werden & Control Center (C&C). Dazu gehören in der Regel Pcs, Mobiltelefone, ungesicherte IoT-Geräte und sogar Ressourcen aus öffentlichen Cloud-Diensten. Angreifer verwenden Malware und andere Techniken, um ein Gerät zu kompromittieren und es in einen „Zombie“ im Botnetz des Angreifers zu verwandeln.,

Botnets ermöglichen es Angreifern, DDoS-Angriffe auszuführen, indem sie die Leistung vieler Maschinen nutzen und die Quelle des Datenverkehrs verdecken. Da der Datenverkehr verteilt ist, ist es für Sicherheitstools und-teams schwierig zu erkennen, dass ein DDoS-Angriff auftritt, bis er zu spät ist.

Weitere Informationen zur DDoS-Infrastruktur in großem Maßstab finden Sie in unserem Artikel über DDoS-Botnetze.

Arten von DDoS-Angriffen

DoS-Angriffe können in zwei allgemeine Kategorien unterteilt werden-Anwendungsschichtangriffe und Netzwerkschichtangriffe., Jede dieser Arten von DDoS-Angriffen definiert bestimmte Parameter und Verhaltensweisen, die während des Angriffs verwendet werden, sowie das Ziel des Angriffs.

- Anwendungsschichtangriffe (alias Layer 7-Angriffe) können entweder DoS-oder DDoS-Bedrohungen sein, die versuchen, einen Server zu überlasten, indem sie eine große Anzahl von Anforderungen senden, die ressourcenintensive Behandlung und Verarbeitung erfordern. Diese Kategorie umfasst neben anderen Angriffsvektoren HTTP-Floods, langsame Angriffe (z. B. Slowloris oder RUDY) und DNS-Query-Flood-Angriffe.,

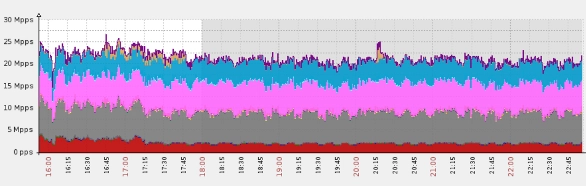

Eine Website, die von einer massiven DNS-Flut heimgesucht wurde und ihren Höhepunkt bei über 25 Millionen Paketen pro Sekunde erreichte

Die Größe von Angriffen auf Anwendungsebenen wird normalerweise in Requests per second (RPS) gemessen, wobei nicht mehr als 50 bis 100 RPS erforderlich sind, um die meisten mittelgroßen Websites zu lähmen.

- Netzwerkschichtangriffe (alias Layer 3-4-Angriffe) sind fast immer DDoS-Angriffe, die so eingerichtet sind, dass sie die „Pipelines“ verstopfen, die Ihr Netzwerk verbinden., Angriffsvektoren in dieser Kategorie umfassen UDP-Flood -, SYN-Flood -, NTP-Amplifikations-und DNS-Amplifikations-Angriffe und mehr.

Jede dieser Optionen kann verwendet werden, um den Zugriff auf Ihre Server zu verhindern und gleichzeitig schwerwiegende Betriebsschäden wie Kontosperrungen und massive Überlastungsgebühren zu verursachen.

DDoS-Angriffe sind fast immer Ereignisse mit hohem Datenverkehr, die üblicherweise in Gigabit pro Sekunde (Gbit / s) oder Paketen pro Sekunde (PPS) gemessen werden. Die größten Angriffe auf Netzwerkschichten können Hunderte Gbit / s überschreiten; 20 bis 40 Gbit / s reichen jedoch aus, um die meisten Netzwerkinfrastrukturen vollständig herunterzufahren.,

Gründe für DDOS-Angriffe: Angreifer motivations

„DDoSsing“ beschreibt die Durchführung eines DDoS-Angriffs. Denial – of-Service-Angriffe werden von Einzelpersonen, Unternehmen und sogar Nationalstaaten mit jeweils eigener Motivation gestartet.

Wird

die Hacktivisten verwenden Sie DoS-Angriffe als Mittel zu express Ihre Kritik an allem, von Regierungen und Politiker, darunter auch „big business“, und den aktuellen Veranstaltungen. Wenn Hacktivisten mit Ihnen nicht einverstanden sind, wird Ihre Website untergehen (alias „Tango down“).,

Weniger technisch versiert als andere Arten von Angreifern, neigen Hacktivisten dazu, vorgefertigte Tools zu verwenden, um Angriffe gegen ihre Ziele durchzuführen. Anonymous ist vielleicht eine der bekanntesten hacktivistischen Gruppen. Sie sind verantwortlich für den Cyberangriff im Februar 2015 gegen ISIS, nach dessen Terroranschlag gegen die Pariser Büros von Charlie Hebdo, sowie den Angriff gegen die brasilianische Regierung und WM-Sponsoren im Juni 2014.

Typische Angriffsmethode von Hacktivisten: DoS und DDoS.,

Cyber-Vandalismus

Cyber-Vandalen sind oft als „script-kiddies“—für Ihre Abhängigkeit von vorgefertigten Skripten und tools, die Trauer um Ihren Kollegen auf der Internet-Bürger. Diese Vandalen sind oft gelangweilte Teenager, die nach einem Adrenalinstoß suchen oder ihre Wut oder Frustration gegen eine Institution (z. B. Schule) oder Person, von der sie glauben, dass sie ihnen Unrecht getan hat, auslassen möchten. Einige suchen natürlich nur nach Aufmerksamkeit und dem Respekt ihrer Altersgenossen.

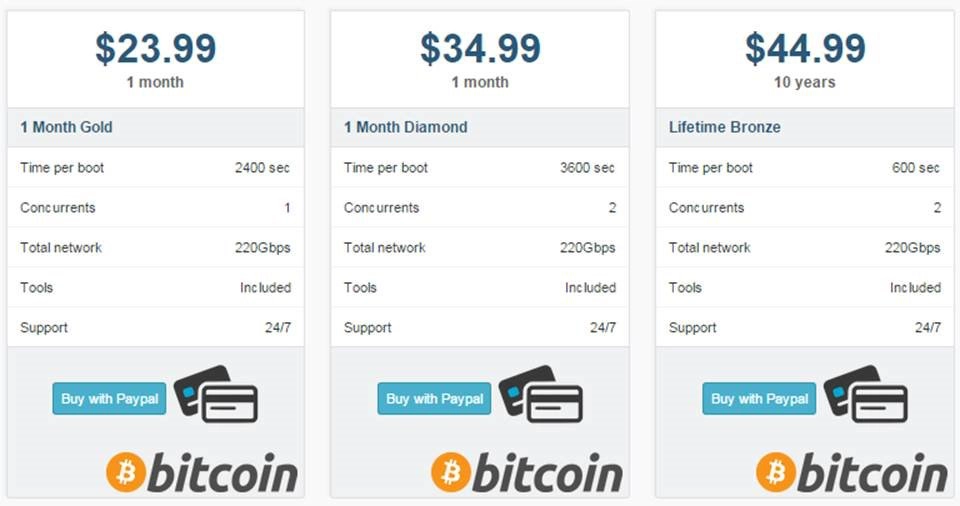

Neben vorgefertigten Tools und Skripten führen Cyber-Vandalen auch zur Nutzung von DDoS-for-Hire-Diensten (auch bekannt als,, bootern oder Stressern), die online für nur $19 pro Pop erworben werden können.

Erpressung

Eine immer beliebter werdende Motivation für DDoS-Angriffe ist Erpressung, was bedeutet, dass ein Cyberkrimineller Geld verlangt, um einen lähmenden DDoS-Angriff zu stoppen (oder nicht auszuführen). Mehrere prominente Online-Software-Unternehmen-darunter MeetUp, Bitly, Vimeo, und Basecamp—waren am empfangenden Ende dieser DDoS-Notizen, Einige gehen offline, nachdem sie sich geweigert haben, den Bedrohungen der Erpresser zu erliegen.,

Ähnlich wie bei Cyber-Vandalismus wird diese Art von Angriff durch die Existenz von Stresser-und Booter-Diensten ermöglicht.

Typische Angriffsmethode von Erpressern: DDoS.

Business competition

DDoS-Angriffe werden zunehmend als wettbewerbsfähiges Business-Tool eingesetzt. Einige dieser Angriffe sollen einen Konkurrenten davon abhalten, an einem bedeutenden Ereignis teilzunehmen (z. B. Cyber Monday), während andere mit dem Ziel gestartet werden, Online-Unternehmen monatelang vollständig zu schließen.,

Auf die eine oder andere Weise besteht die Idee darin, Störungen zu verursachen, die Ihre Kunden dazu ermutigen, zum Konkurrenten zu strömen und gleichzeitig finanziellen und Reputationsschaden zu verursachen. Die durchschnittlichen Kosten eines DDoS-Angriffs auf eine Organisation können bei $40.000 pro Stunde liegen.

Business-Feud-Angriffe werden oft gut finanziert und von professionellen „gemieteten Waffen“ ausgeführt, die eine frühzeitige Aufklärung durchführen und proprietäre Tools und Ressourcen verwenden, um extrem aggressive und anhaltende DDoS-Angriffe aufrechtzuerhalten.

Typische Angriffsmethode von Geschäftskonkurrenten: DDoS.,

Cyber warfare

Staatlich geförderte DDoS-Angriffe werden eingesetzt, um Regierungskritiker und interne Opposition zum Schweigen zu bringen sowie kritische Finanz -, Gesundheits-und Infrastrukturdienste in feindlichen Ländern zu stören.

Diese Angriffe werden von Nationalstaaten unterstützt, was bedeutet, dass es sich um gut finanzierte und orchestrierte Kampagnen handelt, die von technisch versierten Fachleuten durchgeführt werden.

Typische Angriffsmethode, die als Cyberkrieg eingesetzt wird: DDoS.

Persönliche Rivalität

DoS-Angriffe können verwendet werden, um persönliche Ergebnisse zu erzielen oder Online-Wettbewerbe zu stören., Solche Angriffe treten häufig im Zusammenhang mit Multiplayer-Online-Spielen auf, bei denen Spieler DDoS-Angriffe gegeneinander und sogar gegen Spieleserver starten, um einen Vorteil zu erlangen oder eine bevorstehende Niederlage durch „Umdrehen des Tisches“ zu vermeiden.“

Angriffe gegen Spieler sind oft DoS-Angriffe, die mit weit verbreiteter bösartiger Software ausgeführt werden. Umgekehrt sind Angriffe auf Spieleserver wahrscheinlich DDoS-Angriffe, die von Stressern und Bootern gestartet werden.

Typische Angriffsmethode persönlicher Rivalen: DoS, DDoS.,

Lesen Sie unseren Artikel, um mehr über DDOS im Online-Gaming zu erfahren.

DDoS for hire: Ddosser, Booter und Stresser

DDoS for hire Anbieter bieten an, DDoS-Angriffe im Namen anderer gegen Bezahlung durchzuführen. Diese Bedrohungsakteure sind unter mehreren Namen bekannt, einschließlich DDoSser, Bootern und Stressern. Die breite Verfügbarkeit von DDoS zum Mieten ermöglicht es fast jedem, groß angelegte Angriffe durchzuführen.

Ein Grund, warum Schauspieler einen bestimmten Namen tragen können, ist, als Rechtsdienst aufzutreten., Zum Beispiel behaupten Stressoren in der Regel, Dienste für die Belastbarkeit von Stresstests anzubieten. Diese Akteure überprüfen jedoch häufig nicht den Eigentümer des Servers, den sie „testen“, um sicherzustellen, dass Tests legitim sind.

Im Gegensatz dazu versuchen Schauspieler, die sich selbst als Booter und Ddosser bezeichnen, normalerweise nicht, die illegale Natur ihrer Dienste zu verbergen.,

Beispiel für die von Booter beworbenen Preise und Kapazitäten

Um mehr über Arten von DDoS-Angreifern zu erfahren, lesen Sie unseren Artikel über Ddosser, Booter und Stresser.

So stoppen Sie DDoS-Angriffe: DIY

Sie können DoS-Angriffe nicht verhindern. Cyberkriminelle werden angreifen. Einige werden ihre Ziele treffen, unabhängig von der Verteidigung., Es gibt jedoch einige vorbeugende Maßnahmen, die Sie selbst ergreifen können:

- Überwachen Sie Ihren Datenverkehr, um nach Anomalien zu suchen, einschließlich ungeklärter Verkehrsspitzen und Besuche verdächtiger IP-Adressen und Geolokalisierungen. All dies können Anzeichen dafür sein, dass Angreifer „Trockenläufe“ ausführen, um Ihre Abwehrkräfte zu testen, bevor sie einen vollwertigen Angriff ausführen. Wenn Sie diese für das erkennen, was sie sind, können Sie sich auf den folgenden Ansturm vorbereiten.

- Behalten Sie soziale Medien (insbesondere Twitter) und öffentliche Abfallbehälter (z. B. Pastebin) im Auge.,com) für Bedrohungen, Konversationen und Angriffe, die auf einen eingehenden Angriff hinweisen können.

- Erwägen Sie, DDoS-Tests von Drittanbietern (z. B. Pen-Tests) zu verwenden, um einen Angriff auf Ihre IT-Infrastruktur zu simulieren, damit Sie vorbereitet sein können, wenn der Moment der Wahrheit eintrifft. Wenn Sie dies unternehmen, testen Sie gegen eine Vielzahl von Angriffen, nicht nur diejenigen, mit denen Sie vertraut sind.

- Erstellen Sie einen Reaktionsplan und ein Schnellreaktionsteam, dh eine bestimmte Gruppe von Personen, deren Aufgabe es ist, die Auswirkungen eines Angriffs zu minimieren., Wenn Sie planen, setzen Sie Verfahren für Ihre Kundensupport-und Kommunikationsteams ein, nicht nur für Ihre IT-Profis.

Um wirklich vor modernen DDoS-Angriffen zu schützen, sollten Sie eine DDoS-Minderungslösung verwenden. Lösungen können lokal bereitgestellt werden, werden jedoch häufiger als Service von Drittanbietern bereitgestellt. Weitere Informationen zu DDoS-Minderungsdiensten finden Sie im folgenden Abschnitt.

Weitere Informationen zu DIY -, On-Premise-und Cloud-Service-Ansätzen zum DDoS-Schutz finden Sie in unserem Artikel zum Stoppen von DDoS-Angriffen.,

DDoS-Minderung: Wie funktioniert der Anti-DDoS-Schutz?

Dieser erste Schritt bei der Auswahl einer DDoS-Minderungslösung besteht darin, Ihr Risiko zu bewerten. Wichtige grundlegende Fragen sind:

- Welche Infrastrukturanlagen müssen geschützt werden?

- Was sind die weichen Stellen oder einzelne Fehlerpunkte?

- Was ist erforderlich, um sie zu entfernen?

- Wie und Wann werden Sie wissen, dass Sie gezielt? Wird es zu spät sein?

- Was sind die Auswirkungen (finanziell und anderweitig) eines längeren Ausfalls?,

Bewaffnet mit diesen Informationen ist es an der Zeit, Ihre Bedenken zu priorisieren und verschiedene Optionen zur DDoS-Minderung im Rahmen Ihres Sicherheitsbudgets zu prüfen.

Wenn Sie eine kommerzielle Website oder Online-Anwendungen ausführen (z. B. SaaS-Anwendungen, Online-Banking, E-Commerce), werden Sie wahrscheinlich 24×7, Always-on-Schutz wünschen. Eine große Anwaltskanzlei hingegen könnte mehr daran interessiert sein, ihre Infrastruktur—einschließlich E—Mail-Server, FTP-Server und Backoffice-Plattformen-zu schützen als ihre Website. Diese Art von Unternehmen kann sich für eine „on-demand“ – Lösung.,

Im zweiten Schritt wählen Sie die Bereitstellungsmethode. Der gebräuchlichste und effektivste Weg, um On-Demand-DDoS-Schutz für Ihre Kerninfrastrukturdienste über ein gesamtes Subnetz bereitzustellen, ist das Border Gateway Protocol (BGP) – Routing. Dies funktioniert jedoch nur bei Bedarf, sodass Sie die Sicherheitslösung im Falle eines Angriffs manuell aktivieren müssen.,

Wenn Sie daher einen Always-On-DDoS-Schutz für Ihre Webanwendung benötigen, sollten Sie die DNS-Umleitung verwenden, um den gesamten Website-Traffic (HTTP/HTTPS) über das Netzwerk Ihres DDoS-Schutzanbieters umzuleiten (normalerweise in ein Content Delivery-Netzwerk integriert). Der Vorteil dieser Lösung besteht darin, dass die meisten CDNs eine Skalierbarkeit auf Abruf bieten, um volumetrische Angriffe zu absorbieren, gleichzeitig die Latenz zu minimieren und die Bereitstellung von Inhalten zu beschleunigen.,

Minderung von Netzwerk-Layer-Angriffen

Der Umgang mit Netzwerk-Layer-Angriffen erfordert zusätzliche Skalierbarkeit-über das hinaus, was Ihr eigenes Netzwerk bieten kann.

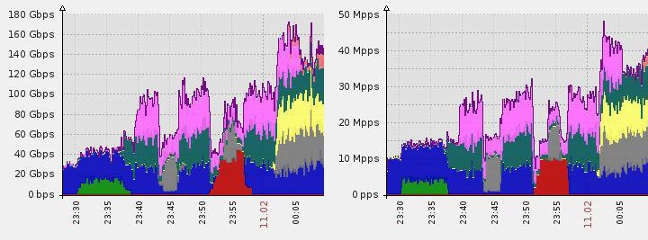

Folglich wird im Falle eines Angriffs eine BGP-Ankündigung gemacht, um sicherzustellen, dass der gesamte eingehende Datenverkehr durch eine Reihe von Reinigungszentren geleitet wird. Jeder von ihnen hat die Fähigkeit, Hunderte von Gbps im Wert von Verkehr zu verarbeiten. Leistungsstarke Server in den Scrubbing-Centern filtern dann schädliche Pakete heraus und leiten den sauberen Datenverkehr nur über einen GRE-Tunnel an den Ursprungsserver weiter.,

Diese Methode der Minderung bietet Schutz vor Direct-to-IP-Angriffen und ist in der Regel mit allen Arten von Infrastrukturen und Kommunikationsprotokollen (z. B. UDP, SMTP, FTP, VoIP) kompatibel.,

Schutz vor einem NTP-Verstärkungsangriff: 180 Gbit/s und 50 Millionen Pakete pro Sekunde

Die Minderung von Anwendungsschichtangriffen

Die Minderung von Anwendungsschichtangriffen beruht auf Verkehrsprofilerlösungen, die bei Bedarf skaliert werden können, und gleichzeitig in der Lage sind, zwischen böswilligen Bots und legitimen Website-Besuchern zu unterscheiden.

Für Traffic-Profiling erfordern Best Practices signaturbasierte und verhaltensbasierte Heuristiken in Kombination mit IP Reputation Scoring und einer progressiven Nutzung von Sicherheitsherausforderungen (z.,, JS-und cookie-Herausforderungen).

Milderung einer achttägigen HTTP-Flut: 690 Millionen DDoS-Anfragen von 180.000 Botnets IPs

Zusammen filtern diese genau böswilligen Bot-Verkehr heraus und schützen vor Angriffen auf die Anwendungsebene, ohne dass dies Auswirkungen auf Ihre legitimen Besucher hat.

Weitere Informationen zur Funktionsweise von DDoS-Diensten von Drittanbietern finden Sie in unseren Artikeln zu: DDoS-Minderung und Anti-DDoS-Schutz

Sehen Sie, wie Imperva DDoS Protection Ihnen bei DDoS-Angriffen helfen kann.,

DDoS protection by Imperva

Imperva bietet eine DDoS-Schutzlösung, die große DDoS-Angriffe schnell abschwächt, ohne den Dienst für legitime Benutzer zu stören. Imperva bietet Schutz für Websites und Webanwendungen, Netzwerke und Subnetze, Domain Name Server (DNS) und einzelne IP-Adressen.

Imperva erkennt und mildert jede Art von DDoS-Angriff, einschließlich TCP-SYN+ACK, TCP-Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute-Force -, Verbindungs-Flut, DNS-Flut, NXDomain, Ping of Death, Smurf, Reflektiert ICMP & UDP.,

Imperva DDoS protection bietet:

- Unterstützung für Anycast und Unicast, sodass Sie Angriffe und Schwachstellen automatisch erkennen und darauf reagieren können.

- Eine von SLA unterstützte Garantie, dass Angriffe in drei Sekunden oder weniger blockiert werden, um einen Ausfall zu verhindern und die Wiederherstellungszeit zu verkürzen.

- Ein Netzwerk mit hoher Kapazität, das über 65 Milliarden Pakete pro Sekunde analysieren kann.

- Live-Dashboards, mit denen Sie den aktuellen Status anzeigen, DDoS-Angriffe identifizieren und die Parameter eines Angriffs verstehen können.,

Learn more about Imperva’s DDoS protection solution.