DDoS significado: ¿Qué es DDoS?

Los ataques distribuidos de denegación de servicio (DDoS) son una subclase de ataques de denegación de servicio (dos). Un ataque DDoS involucra múltiples dispositivos en línea conectados, conocidos colectivamente como botnet, que se utilizan para abrumar a un sitio web objetivo con tráfico falso.

a diferencia de otros tipos de ciberataques, los ataques DDoS no intentan violar el perímetro de seguridad. Más bien, un ataque DDoS tiene como objetivo hacer que su sitio web y servidores no estén disponibles para los usuarios legítimos., DDoS también se puede utilizar como una cortina de humo para otras actividades maliciosas y para derribar dispositivos de seguridad, violando el perímetro de seguridad del objetivo.

un ataque de denegación de servicio distribuido exitoso es un evento muy notable que afecta a toda una base de usuarios en línea. Esto lo convierte en un arma popular de elección para hacktivistas, vándalos cibernéticos, extorsionistas y cualquier otra persona que busque hacer un punto o defender una causa.,

los ataques DDoS pueden venir en ráfagas cortas o ataques repetidos, pero de cualquier manera el impacto en un sitio web o negocio puede durar días, semanas e incluso meses, a medida que la organización intenta recuperarse. Esto puede hacer que los DDoS sean extremadamente destructivos para cualquier organización en línea. Entre otras cosas, los ataques DDoS pueden conducir a la pérdida de ingresos, erosionar la confianza del consumidor, obligar a las empresas a gastar fortunas en compensaciones y causar daños a la reputación a largo plazo.

DoS vs. DDoS

las diferencias entre ataques de denegación de servicio regulares y distribuidos son sustanciales., En un ataque DoS, un perpetrador utiliza una sola conexión a Internet para explotar una vulnerabilidad de software o inundar un objetivo con solicitudes falsas, generalmente en un intento de agotar los recursos del servidor (por ejemplo, RAM y CPU).

por otro lado, los ataques distribuidos de denegación de servicio (DDoS) se lanzan desde múltiples dispositivos conectados que se distribuyen a través de Internet. Estas presas de múltiples personas y dispositivos son generalmente más difíciles de desviar, principalmente debido al gran volumen de dispositivos involucrados., A diferencia de los ataques DoS de una sola fuente, los ataques DDoS tienden a dirigirse a la infraestructura de red en un intento de saturarla con enormes volúmenes de tráfico.

los ataques DDoS también difieren en la forma de su ejecución. En términos generales, los ataques de denegación de servicio se lanzan utilizando scripts caseros o Herramientas DoS (por ejemplo, Low Orbit Ion Canon), mientras que los ataques DDoS se lanzan desde botnets, grandes grupos de dispositivos conectados (por ejemplo, teléfonos celulares, PC o enrutadores) infectados con malware que permite el control remoto por parte de un atacante.,

botnets DDoS: librando ataques a gran escala

una botnet es una colección de dispositivos conectados secuestrados utilizados para ataques cibernéticos que se controlan de forma remota desde un comando & Centro de Control (C&C). Por lo general, estos incluyen computadoras personales, teléfonos móviles, dispositivos IoT no seguros e incluso recursos de servicios de nube pública. Los atacantes utilizan malware y otras técnicas para comprometer un dispositivo, convirtiéndolo en un «zombi» en la botnet del atacante.,

las Botnets permiten a los atacantes llevar a cabo ataques DDoS aprovechando la potencia de muchas máquinas y ocultando la fuente del tráfico. Dado que el tráfico se distribuye, es difícil para las herramientas de seguridad y los equipos detectar que se está produciendo un ataque DDoS hasta que sea demasiado tarde.

para obtener más información sobre la infraestructura DDoS a gran escala, consulte nuestro artículo sobre botnets DDoS.

los tipos de ataques DDoS

los ataques DoS se pueden dividir en dos categorías generales: ataques de capa de aplicación y ataques de capa de red., Cada uno de estos tipos de ataques DDoS define ciertos parámetros y comportamientos utilizados durante el ataque, así como el objetivo del ataque.

- Los ataques de capa de aplicación (también conocidos como ataques de capa 7) pueden ser amenazas DoS o DDoS que buscan sobrecargar un servidor enviando una gran cantidad de solicitudes que requieren un manejo y procesamiento intensivo de recursos. Entre otros vectores de ataque, esta categoría incluye inundaciones HTTP, ataques lentos (por ejemplo, Slowloris o RUDY) y ataques de inundación de consultas DNS.,

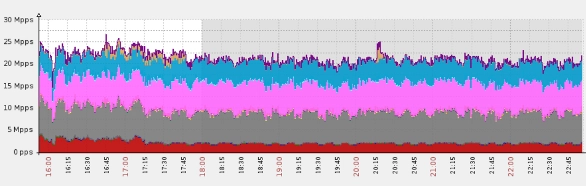

sitio web de juegos golpeado con una inundación masiva de DNS, alcanzando un máximo de más de 25 millones de paquetes por segundo

El tamaño de los ataques de capa de aplicación se mide típicamente en solicitudes por segundo (RPS), con no más de 50 a 100 sitios web de tamaño.

- Los ataques de capa de red (también conocidos como ataques de capa 3-4) son casi siempre ataques DDoS configurados para obstruir las «tuberías» que conectan su red., Los vectores de ataque en esta categoría incluyen ataques de inundación UDP, inundación SYN, amplificación NTP y amplificación DNS, y más.

cualquiera de estos se puede utilizar para evitar el acceso a sus servidores, al tiempo que causa graves daños operativos, como la suspensión de la cuenta y cargos masivos por exceso de uso.

los ataques DDoS son casi siempre eventos de alto tráfico, comúnmente medidos en gigabits por segundo (Gbps) o paquetes por segundo (PPS). Los ataques más grandes de la capa de red pueden superar los cientos de Gbps; sin embargo, de 20 a 40 Gbps son suficientes para apagar por completo la mayoría de las infraestructuras de red.,

razones para DDoSing: motivaciones del atacante

«DDoSsing» describe el acto de llevar a cabo un ataque DDoS. Los ataques de denegación de servicio son lanzados por individuos, empresas e incluso estados-nación, cada uno con su propia motivación.

hacktivismo

los hacktivistas utilizan los ataques de DoS como un medio para expresar sus críticas de todo, de gobiernos y políticos, incluidos los «grandes negocios» y los eventos actuales. Si los hacktivistas no están de acuerdo con usted, su sitio va a caer (también conocido como «tango down»).,

menos conocedores técnicos que otros tipos de atacantes, los hacktivistas tienden a usar herramientas prefabricadas para atacar a sus objetivos. Anonymous es quizás uno de los grupos hacktivistas más conocidos. Son responsables del ataque cibernético en febrero de 2015 contra ISIS, tras el ataque terrorista de este último contra las oficinas de París de Charlie Hebdo, así como el ataque contra el gobierno brasileño y los patrocinadores de la Copa Mundial en junio de 2014.

método de asalto típico de hacktivistas: DoS y DDoS.,

Cyber vandalism

Cyber vandals are often referred to as «script kiddies»—for their reliance on premade scripts and tools to cause grief to their fellow Internet citizens. Estos vándalos a menudo son adolescentes aburridos que buscan una descarga de adrenalina, o que buscan desahogar su ira o frustración contra una institución (por ejemplo, la escuela) o una persona que sienten que les ha hecho daño. Algunos, por supuesto, solo buscan la atención y el respeto de sus compañeros.

junto con herramientas y scripts prefabricados, los ciberdelincuentes también resultarán en el uso de servicios de DDoS de alquiler (también conocidos como DDoS).,, booters o stressers), que se pueden comprar en línea por tan solo 1 19 por pop.

extorsión

una motivación cada vez más popular para los ataques DDoS es la extorsión, lo que significa que un ciberdelincuente exige dinero a cambio de detener (o no llevar a cabo) un ataque DDoS paralizante. Varias compañías prominentes de software en línea, incluidas MeetUp, Bitly, Vimeo y Basecamp, han estado en el extremo receptor de estas notas de DDoS, algunas de las cuales se desconectaron después de negarse a sucumbir a las amenazas de los extorsionistas.,

Similar al cibervandalismo, este tipo de ataque está habilitado por la existencia de servicios de stresser y booter.

método típico de asalto de extorsionistas: DDoS.

competencia empresarial

los ataques DDoS se utilizan cada vez más como una herramienta empresarial competitiva. Algunos de estos ataques están diseñados para evitar que un competidor participe en un evento significativo (por ejemplo, Cyber Monday), mientras que otros se lanzan con el objetivo de cerrar completamente los negocios en línea durante meses.,

de una forma u otra, la idea es causar una interrupción que anime a sus clientes a acudir al competidor mientras que también cause daño financiero y reputacional. Un costo promedio de un ataque DDoS para una organización puede ser de 4 40,000 por hora.

Los ataques de feudo de negocios a menudo están bien financiados y ejecutados por «pistoleros» profesionales, que llevan a cabo un reconocimiento temprano y usan herramientas y recursos propietarios para sostener ataques DDoS extremadamente agresivos y persistentes.

método de asalto típico utilizado por los competidores de negocios: DDoS.,

guerra cibernética

los ataques DDoS patrocinados por el estado se están utilizando para silenciar las críticas del gobierno y la oposición interna, así como un medio para interrumpir los Servicios Financieros, de salud e infraestructura críticos en los países enemigos.

estos ataques están respaldados por Estados-nación, lo que significa que son campañas bien financiadas y orquestadas que son ejecutadas por profesionales expertos en tecnología.

método de asalto típico empleado como guerra cibernética: DDoS.

rivalidad Personal

los ataques DoS se pueden utilizar para ajustar cuentas personales o para interrumpir competiciones en línea., Tales ataques a menudo ocurren en el contexto de los juegos multijugador en línea, donde los jugadores lanzan ataques DDoS entre sí, e incluso contra servidores de juegos, para obtener una ventaja o para evitar una derrota inminente al «voltear la mesa».»

Los ataques contra jugadores a menudo son asaltos de DoS, ejecutados con software malicioso ampliamente disponible. Por el contrario, es probable que los ataques contra servidores de juegos sean ataques DDoS, lanzados por estresores y arrancadores.

método de asalto típico de rivales personales: DoS, DDoS.,

Lea nuestro artículo para obtener más información sobre DDoSing en juegos en línea.

DDoS for hire: DDoSsers, booters y stressers

los proveedores de DDoS for hire ofrecen realizar ataques DDoS en nombre de otros para el pago. Estos actores de la amenaza son conocidos por múltiples nombres, incluyendo DDoSser, booters y stresserers. La amplia disponibilidad de DDoS for hire hace posible que casi cualquier persona realice ataques a gran escala.

una razón por la que los actores pueden usar un nombre en particular es para aparecer como un servicio legal., Por ejemplo, los estresores generalmente afirman ofrecer servicios para la resistencia del servidor de pruebas de estrés. Sin embargo, estos actores a menudo no verifican el propietario del servidor que están «probando» para garantizar que las pruebas sean legítimas.

en contraste, los actores que se refieren a sí mismos como booters y DDoSsers normalmente no tratan de ocultar la naturaleza ilegal de sus servicios.,

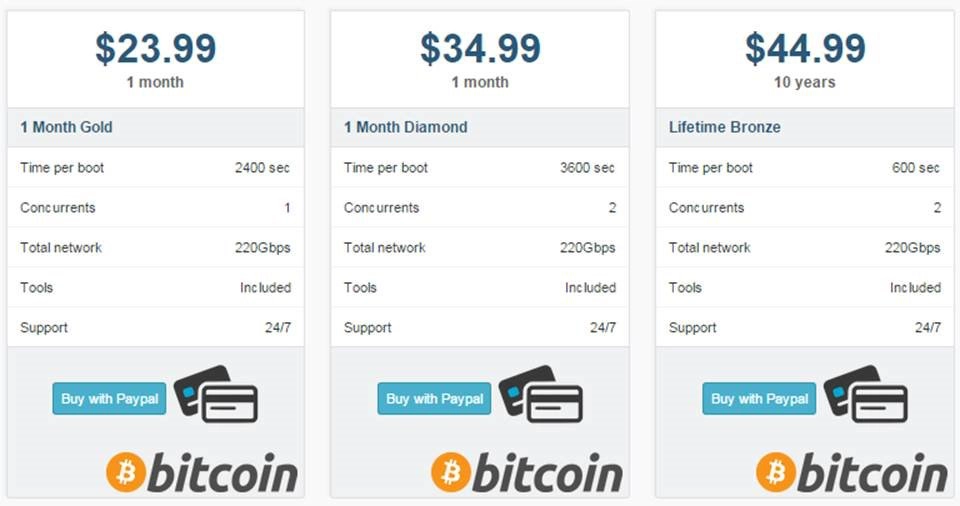

Ejemplo de precios y capacidades anunciados de booter

para obtener más información sobre los tipos de atacantes DDoS, consulte nuestro artículo sobre DDoSsers, booters y stresser.

Cómo detener los ataques DDoS: DIY

no puede evitar los ataques DoS. Los ciberdelincuentes van a atacar. Algunos van a golpear sus objetivos, independientemente de las defensas en su lugar., Sin embargo, hay algunas medidas preventivas que puede tomar por su cuenta:

- monitorear su tráfico para buscar anomalías, incluidos picos de tráfico inexplicables y visitas de direcciones IP sospechosas y geolocalizaciones. Todos estos podrían ser signos de atacantes realizando «simulacros» para probar sus defensas antes de comprometerse a un ataque completo. Reconocer estos por lo que son puede ayudarte a prepararte para la embestida a seguir.

- Mantenga un ojo en las redes sociales (particularmente Twitter) y los contenedores de residuos públicos (por ejemplo, Pastebin.,com) para amenazas, conversaciones y alardes que puedan sugerir un ataque entrante.

- considere usar pruebas de DDoS de terceros (es decir, pruebas de lápiz) para simular un ataque contra su infraestructura de TI para que pueda estar preparado cuando llegue el momento de la verdad. Cuando emprendas esto, prueba contra una amplia variedad de ataques, no solo aquellos con los que estás familiarizado.

- Crear un plan de respuesta y un equipo de respuesta rápida, es decir, un grupo designado de personas cuyo trabajo es minimizar el impacto de un asalto., Cuando planifique, ponga en marcha procedimientos para sus equipos de atención al cliente y comunicación, no solo para sus profesionales de TI.

para proteger realmente contra los ataques DDoS modernos, debe utilizar una solución de mitigación de DDoS. Las soluciones se pueden implementar en las instalaciones, pero son más comúnmente proporcionadas como un servicio por proveedores externos. Explicamos más sobre los servicios de mitigación de DDoS en la siguiente sección.

para obtener más información sobre los enfoques de servicios DIY, locales y en la nube para la protección contra ataques DDoS, consulte nuestro artículo sobre cómo detener los ataques DDoS.,

mitigación de DDoS: ¿cómo funciona la protección anti-DDoS?

este primer paso para seleccionar una solución de mitigación de DDoS es evaluar su riesgo. Las preguntas básicas importantes incluyen:

- ¿Qué activos de infraestructura necesitan protección?

- ¿Cuáles son los puntos blandos, o puntos únicos de falla?

- ¿Qué se requiere para eliminarlos?

- ¿Cómo y cuándo sabrás que eres el objetivo? ¿Será demasiado tarde?

- ¿Cuáles son los impactos (financieros y de otro tipo) de una interrupción prolongada?,

armado con esta información, es hora de priorizar sus preocupaciones, examinando varias opciones de mitigación de DDoS dentro del marco de su presupuesto de seguridad.

si está ejecutando un sitio web comercial o aplicaciones en línea (por ejemplo, aplicaciones SaaS, banca en línea, comercio electrónico), probablemente querrá protección 24×7, siempre activa. Un gran bufete de abogados, por otro lado, puede estar más interesado en proteger su infraestructura, incluidos los servidores de correo electrónico, los servidores FTP y las plataformas administrativas, que su sitio web. Este tipo de negocio puede optar por una solución «on demand».,

El segundo paso es elegir el método de implementación. La forma más común y efectiva de implementar Protección DDoS bajo demanda para sus servicios de infraestructura central en toda una subred es a través del enrutamiento del protocolo border gateway (BGP). Sin embargo, esto solo funcionará bajo demanda, lo que requiere que active manualmente la solución de seguridad en caso de un ataque.,

en consecuencia, si necesita protección DDoS siempre activa para su aplicación web, debe usar la redirección DNS para redirigir todo el tráfico del sitio web (HTTP/HTTPS) a través de la red del proveedor de Protección DDoS (generalmente integrada con una red de entrega de contenido). La ventaja de esta solución es que la mayoría de las CDN ofrecen escalabilidad de llamada para absorber ataques volumétricos, al mismo tiempo que minimizan la latencia y aceleran la entrega de contenido.,

mitigar los ataques de la capa de red

lidiar con los ataques de la capa de red requiere escalabilidad adicional, más allá de lo que su propia red puede ofrecer.

en consecuencia, en el caso de un asalto, se realiza un anuncio de BGP para garantizar que todo el tráfico entrante se enrute a través de un conjunto de centros de depuración. Cada uno de ellos tiene la capacidad de procesar cientos de Gbps de tráfico. Los servidores potentes ubicados en los centros de depuración filtrarán los paquetes maliciosos, solo redirigiendo el tráfico limpio al servidor de origen a través de un túnel GRE.,

este método de mitigación proporciona protección contra ataques directos a IP y generalmente es compatible con todo tipo de Infraestructuras y protocolos de comunicación (por ejemplo, UDP, SMTP, FTP, VoIP).,

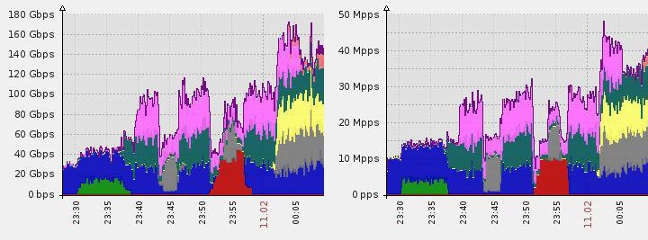

protección contra un ataque de amplificación NTP: 180 Gbps y 50 millones de paquetes por segundo

mitigar los ataques de la capa de aplicación

la mitigación de los ataques de la capa de aplicación se basa en soluciones de perfiles de tráfico que pueden escalar según la demanda, al tiempo que pueden distinguir entre bots maliciosos y visitantes legítimos del sitio web.

para el perfilado de tráfico, las mejores prácticas requieren heurística basada en firmas y comportamiento, combinada con puntuación de reputación IP y un uso progresivo de desafíos de seguridad (p. ej.,, JS y desafíos de cookies).

mitigar una inundación HTTP de ocho días: 690 millones de solicitudes DDoS de 180,000 IPs de botnets

juntos, estos filtran con precisión el tráfico de bots maliciosos, protegiendo contra ataques de capa de aplicación sin ningún impacto para sus visitantes legítimos.

para obtener más información sobre cómo funcionan los servicios DDoS de terceros, consulte nuestros artículos sobre: mitigación de DDoS y protección contra DDoS

vea cómo Imperva DDoS Protection puede ayudarlo con los ataques DDoS.,

Protección DDoS de Imperva

Imperva ofrece una solución de Protección DDoS que mitiga los ataques DDoS a gran escala rápidamente, sin interrumpir el servicio a los usuarios legítimos. Imperva proporciona protección para sitios web y aplicaciones web, Redes y subredes, servidores de nombres de dominio (DNS) y direcciones IP individuales.

Imperva detecta y mitiga cualquier tipo de ataque DDoS, incluidos TCP SYN+ACK, TCP Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute Force, Connection Flood, DNS Flood, NXDomain, Ping of Death, Pitufo, Reflected ICMP& UDP.,

Imperva DDoS protection proporciona:

- Soporte para Anycast y Unicast, lo que le permite detectar y responder automáticamente a ataques y vulnerabilidades.

- Una garantía respaldada por SLA de que los ataques se bloquean en tres segundos o menos, evitando interrupciones y reduciendo el tiempo de recuperación.

- Una red de alta capacidad capaz de analizar más de 65 mil millones de paquetes por segundo.

- paneles en vivo que le permiten ver el estado actual, identificar ataques DDoS y comprender los parámetros de un ataque.,

Learn more about Imperva’s DDoS protection solution.