definición de suplantación

la suplantación de direcciones IP es una suplantación de identidad de un usuario, dispositivo o cliente en Internet. A menudo se usa durante un ciberataque para disfrazar la fuente del tráfico de ataque.

las formas más comunes de suplantación de identidad son:

- suplantación de identidad del servidor DNS: modifica un servidor DNS para redirigir un nombre de dominio a una dirección IP diferente. Por lo general, se usa para propagar virus.

- spoofing ARP: vincula la dirección MAC de un perpetrador a una dirección IP legítima a través de mensajes ARP falsificados., Por lo general, se usa en ataques de denegación de servicio (DoS) y ataques de hombre en el medio.

- suplantación de direcciones IP-Disfraza la IP de origen de un atacante. Se usa típicamente en asaltos de DoS.

Qué es la suplantación de direcciones IP

Las Redes informáticas se comunican a través del intercambio de paquetes de datos de red, cada uno con múltiples encabezados utilizados para enrutar y garantizar la continuidad de la transmisión. Uno de estos encabezados es la ‘dirección IP de origen’, que indica la dirección IP del remitente del paquete.,

la suplantación de direcciones IP es el acto de falsificar el contenido en el encabezado IP de origen, generalmente con números aleatorios, ya sea para enmascarar la identidad del remitente o para lanzar un ataque DDoS reflejado, como se describe a continuación. La suplantación de IP es una característica predeterminada en la mayoría de los kits de malware DDoS y scripts de ataque, por lo que forma parte de la mayoría de los ataques DDoS de denegación de servicio distribuidos en la capa de red.

suplantación de direcciones IP en ataques DDoS

la suplantación de direcciones IP se utiliza por dos razones en ataques DDoS: para enmascarar ubicaciones de dispositivos de botnet y para organizar un ataque reflejado.,

enmascarar dispositivos de botnet

una botnet es un grupo de dispositivos infectados por malware controlados de forma remota por los perpetradores sin el conocimiento de sus propietarios. Pueden ser instruidos para acceder colectivamente a un dominio o servidor determinado, proporcionando a los perpetradores los recursos informáticos y de red para generar enormes inundaciones de tráfico. Tales inundaciones permiten a los operadores de botnet (también conocidos como shepherds), maximizar la capacidad de recursos de su objetivo, lo que resulta en el tiempo de inactividad del servidor y la saturación de la red.,

las Botnets suelen estar compuestas por dispositivos aleatorios, geográficamente dispersos o computadoras que pertenecen a la misma red comprometida (por ejemplo, plataforma de alojamiento hackeada).

mediante el uso de direcciones IP falsificadas para enmascarar las verdaderas identidades de sus dispositivos de botnet, los perpetradores tienen como objetivo:

- Evitar el descubrimiento y la implicación por parte de las fuerzas del orden y los investigadores cibernéticos forenses.

- Evitar que los objetivos notifiquen a los propietarios de dispositivos sobre un ataque en el que están participando involuntariamente.,

- omita los scripts, dispositivos y servicios de seguridad que intentan mitigar los ataques DDoS a través de la lista negra de direcciones IP atacantes.

DDoS reflejados

un ataque DDoS reflejado utiliza la suplantación de IP para generar solicitudes falsas, aparentemente en nombre de un objetivo, para obtener respuestas de servidores intermediarios protegidos. El objetivo del perpetrador es amplificar su salida de tráfico activando respuestas grandes de solicitudes mucho más pequeñas.,

los métodos comunes de ataque DDoS reflejados incluyen:

- amplificación de DNS: cualquier consulta que se origine desde la dirección falsificada de un objetivo se envía a numerosos solucionadores de DNS no seguros. Cada solicitud de 60 bytes puede generar una respuesta de 4000 bytes, lo que permite a los atacantes aumentar la salida de tráfico hasta 1:70.

- ataque Pitufo: se envía una solicitud de eco ICMP desde la dirección falsificada de un objetivo a una red de difusión intermedia, lo que desencadena respuestas desde todos los dispositivos de esa red. El grado de amplificación se basa en el número de dispositivos a los que se transmite la solicitud., Por ejemplo, una red con 50 hosts conectados resulta en una amplificación 1: 50.

- amplificación NTP: una solicitud get monlist, que contiene la dirección IP falsificada de un objetivo, se envía a un servidor NTP no seguro. Al igual que en la amplificación DNS, una solicitud pequeña desencadena una respuesta mucho mayor, lo que permite una relación de amplificación máxima de 1:200.

suplantación de direcciones IP en ataques de capa de aplicación

para que se establezcan conexiones de capa de aplicación, se requiere que el host y el visitante participen en un proceso de verificación mutua, conocido como protocolo de enlace TCP de tres vías.,

el proceso consiste en los siguientes paquetes de intercambio de sincronización (SYN) y reconocimiento (ACK):

- El visitante envía un paquete SYN a un host.

- El Host responde con un SYN-ACK.

- El visitante reconoce haber recibido el SYN-ACK respondiendo con un paquete ACK.

la suplantación de IP de origen hace imposible el tercer paso de este proceso, ya que prohíbe al visitante recibir la respuesta SYN-ACK, que se envía a la dirección IP falsificada.,

dado que todos los ataques de la capa de aplicación se basan en conexiones TCP y el cierre del bucle de handshake de 3 vías, solo los ataques DDoS de la capa de red pueden usar direcciones falsificadas.

suplantación de direcciones IP en la investigación de seguridad

en la investigación de seguridad, los datos IP derivados de ataques a la capa de red se utilizan a menudo para identificar el país de origen de los recursos del atacante. Sin embargo, la suplantación de direcciones IP hace que estos datos no sean confiables, ya que tanto la dirección IP como la geolocalización del tráfico malicioso están enmascaradas.,

al leer informes que se basan únicamente en datos IP de red, es necesario tener en cuenta estas limitaciones. Por ejemplo, no se puede confiar en un informe de un proveedor de mitigación que no proteja contra los ataques de la capa de aplicación para proporcionar ubicaciones precisas de los dispositivos de botnet.

como resultado, cualquier investigación sustancial en los países de origen de las botnets solo puede basarse en los datos de ataque de la capa de aplicación.

vea cómo Imperva DDoS Protection puede ayudarlo con la suplantación de IP.,

Anti-spoofing en la protección DDoS

como se mencionó, la suplantación de direcciones IP se usa comúnmente para eludir las medidas de seguridad básicas que dependen de la lista negra de IP, el bloqueo de direcciones que se sabe que han estado involucradas anteriormente en un ataque.

para superar esto, las soluciones de mitigación modernas se basan en la inspección profunda de paquetes (DPI), que utiliza el análisis granular de todos los encabezados de paquetes en lugar de solo la dirección IP de origen. Con DPI, las soluciones de mitigación pueden examinar el contenido de diferentes encabezados de paquetes para descubrir otras métricas para identificar y filtrar el tráfico malicioso.,

por ejemplo, un servicio de mitigación puede emplear DPI para observar un flujo de tráfico DDoS e identificar una afluencia de paquetes con TTLS sospechosamente idénticos y encabezados de longitud Total que no coinciden con un patrón normal. Al rastrear estas pequeñas anomalías, el servicio puede crear un perfil granular de un paquete atacante y usarlo para eliminar el tráfico malicioso sin afectar el flujo regular de visitantes.

la desventaja de DPI es que el proceso es muy intensivo en recursos., Cuando se realiza a escala, como durante un ataque DDoS, es probable que DPI cause una degradación del rendimiento, a veces incluso haciendo que la red protegida no responda casi por completo.

para superar esto, Imperva scrubbing es realizado por un hardware de mitigación especialmente diseñado (nombre en clave Behemoth) que ejecuta DPI contra ~100 millones de paquetes por segundo.

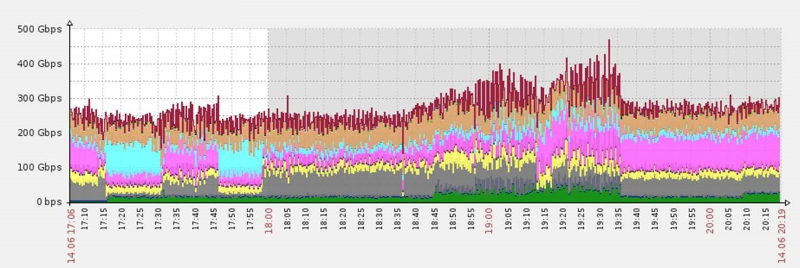

Un grupo de depuradores Behemoth mitiga un ataque DDoS de 470 Gbps, uno de los más grandes registrados.,

creado desde cero, cada depurador Behemoth proporciona visibilidad granular de todos los datos entrantes, lo que garantiza que el tráfico de ataque nunca entre en su red. Mientras tanto, su tráfico de visitantes válido fluye sin obstáculos.

Más información sobre Imperva DDOS protection services.