DDoS signification: qu’est-ce que le DDoS?

Les attaques par déni de service distribué (DDoS) sont une sous-classe des attaques par déni de service (DoS). Une attaque DDoS implique plusieurs appareils en ligne connectés, collectivement appelés botnet, qui sont utilisés pour submerger un site Web cible avec un faux trafic.

contrairement à d’autres types de cyberattaques, les attaques DDoS ne tentent pas de violer votre périmètre de sécurité. Au contraire, une attaque DDoS vise à rendre votre site web et vos serveurs indisponibles pour les utilisateurs légitimes., Les attaques DDoS peuvent également être utilisées comme écran de fumée pour d’autres activités malveillantes et pour supprimer des dispositifs de sécurité, en violant le périmètre de sécurité de la cible.

Une attaque par déni de service distribué réussie est un événement très visible ayant un impact sur toute une base d’utilisateurs en ligne. Cela en fait une arme populaire de choix pour les hacktivistes, les cyber Vandales, les extorqueurs et toute autre personne qui cherche à faire valoir un point ou à défendre une cause.,

Les attaques DDoS peuvent se produire en courtes rafales ou en attaques répétées, mais de toute façon, l’impact sur un site web ou une entreprise peut durer des jours, des semaines, voire des mois, alors que l’organisation tente de se rétablir. Cela peut rendre les attaques DDoS extrêmement destructrices pour toute organisation en ligne. Entre autres choses, les attaques DDoS peuvent entraîner une perte de revenus, éroder la confiance des consommateurs, forcer les entreprises à dépenser des fortunes en compensations et causer des dommages à la réputation à long terme.

DoS vs DDoS

Les différences entre les attaques par déni de service régulières et distribuées sont importantes., Dans une attaque DoS, un auteur utilise une seule connexion Internet pour exploiter une vulnérabilité logicielle ou inonder une cible de fausses requêtes—généralement dans le but d’épuiser les ressources du serveur (par exemple, RAM et CPU).

d’autre part, les attaques par déni de service distribué (DDoS) sont lancées à partir de plusieurs appareils connectés qui sont distribués sur Internet. Ces barrages multi-personnes et multi-appareils sont généralement plus difficiles à dévier, principalement en raison du volume d’appareils impliqués., Contrairement aux attaques DoS à source unique, les attaques DDoS ont tendance à cibler l’infrastructure réseau dans le but de la saturer avec d’énormes volumes de trafic.

Les attaques DDoS diffèrent également par la manière dont elles sont exécutées. D’une manière générale, les attaques par déni de service sont lancées à l’aide de scripts homebrewed ou d’outils DoS (par exemple, Low Orbit Ion Canon), tandis que les attaques DDoS sont lancées à partir de botnets — de grands groupes d’appareils connectés (par exemple, les téléphones portables, les PC ou les routeurs) infectés par des logiciels malveillants,

botnets DDoS: mener des attaques à grande échelle

un botnet est un ensemble d’appareils connectés détournés utilisés pour des cyberattaques qui sont contrôlés à distance à partir d’une commande& Control Center (C&C). Il s’agit généralement d’ordinateurs personnels, de téléphones mobiles, d’appareils IoT non sécurisés et même de ressources provenant de services de cloud public. Les attaquants utilisent des logiciels malveillants et d’autres techniques pour compromettre un appareil, le transformant en « zombie” dans le botnet de l’attaquant.,

les Botnets permettent aux attaquants de mener des attaques DDoS en exploitant la puissance de nombreuses machines et en obscurcissant la source du trafic. Étant donné que le trafic est distribué, il est difficile pour les outils et les équipes de sécurité de détecter qu’une attaque DDoS se produit jusqu’à ce qu’il soit trop tard.

pour en savoir plus sur l’infrastructure DDoS à grande échelle, consultez notre article sur les botnets DDoS.

types d’attaques DDoS

Les attaques DoS peuvent être divisées en deux catégories générales: les attaques de la couche application et les attaques de la couche réseau., Chacun de ces types d’attaques DDoS définir certains paramètres et de comportements utilisés lors de l’attaque, ainsi que la cible de l’attaque.

- Les attaques de la couche D’Application (Alias les attaques de la couche 7) peuvent être des menaces DoS ou DDoS qui cherchent à surcharger un serveur en envoyant un grand nombre de demandes nécessitant une gestion et un traitement gourmands en ressources. Parmi les autres vecteurs d’attaque, cette catégorie comprend les inondations HTTP, les attaques lentes (par exemple, Slowloris ou RUDY) et les attaques par inondation de requêtes DNS.,

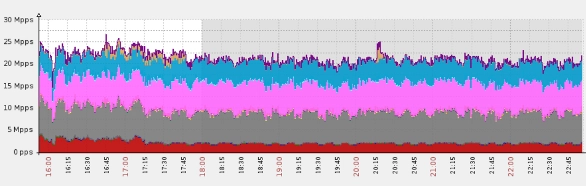

le site Web de jeu a été frappé par une inondation DNS massive, atteignant plus de 25 millions de paquets par seconde

la taille des attaques de couche d’application est généralement mesurée en requêtes par seconde (RPS), avec pas plus de 50 à 100 RPS sites web.

- Les attaques de couche réseau (Alias les attaques de couche 3-4) sont presque toujours des attaques DDoS configurées pour obstruer les « pipelines” reliant votre réseau., Les vecteurs d’attaque de cette catégorie incluent les attaques UDP flood, SYN flood, NTP amplification et DNS amplification, et plus encore.

N’importe lequel d’entre eux peut être utilisé pour empêcher l’accès à vos serveurs, tout en causant de graves dommages opérationnels, tels que la suspension de Compte et des frais de dépassement massifs.

Les attaques DDoS sont presque toujours des événements à fort trafic, généralement mesurés en gigabits par seconde (Gbps) ou en paquets par seconde (PPS). Les assauts de couche réseau les plus importants peuvent dépasser des centaines de Gbit / s; cependant, 20 à 40 Gbit / s suffisent pour arrêter complètement la plupart des infrastructures réseau.,

raisons du DDoSing: motivations de L’attaquant

« DDoSsing” décrit l’acte de mener une attaque DDoS. Les attaques par déni de service sont lancées par des individus, des entreprises et même des États-nations, chacun avec sa propre motivation.

hacktivisme

les hacktivistes utilisent les attaques DoS comme un moyen d’exprimer leur critique de tout, des gouvernements et des politiciens, y compris les « grandes entreprises”, et les événements actuels. Si les hacktivistes ne sont pas d’accord avec vous, votre site va tomber (alias « tango down”).,

moins avertis techniquement que les autres types d’attaquants, les hacktivistes ont tendance à utiliser des outils préfabriqués pour mener des attaques contre leurs cibles. Anonyme est peut-être l’un des meilleurs groupes cyberactivistes. Ils sont responsables de la cyberattaque de février 2015 contre L’Etat islamique, à la suite de L’attaque terroriste de ce dernier contre les bureaux parisiens de Charlie Hebdo, ainsi que de l’attaque contre le gouvernement brésilien et les sponsors de la Coupe du monde en juin 2014.

méthode d’assaut typique des hacktivistes: DoS et DDoS.,

Cyber vandalisme

Les Cyber Vandales sont souvent appelés « script kiddies”—pour leur dépendance à des scripts et des outils préfabriqués pour causer du chagrin à leurs concitoyens D’Internet. Ces Vandales sont souvent des adolescents ennuyés à la recherche d’une poussée d’adrénaline, ou cherchant à évacuer leur colère ou leur frustration contre une institution (par exemple, une école) ou une personne qu’ils estiment leur avoir fait du tort. Certains, bien sûr, recherchent simplement l’attention et le respect de leurs pairs.

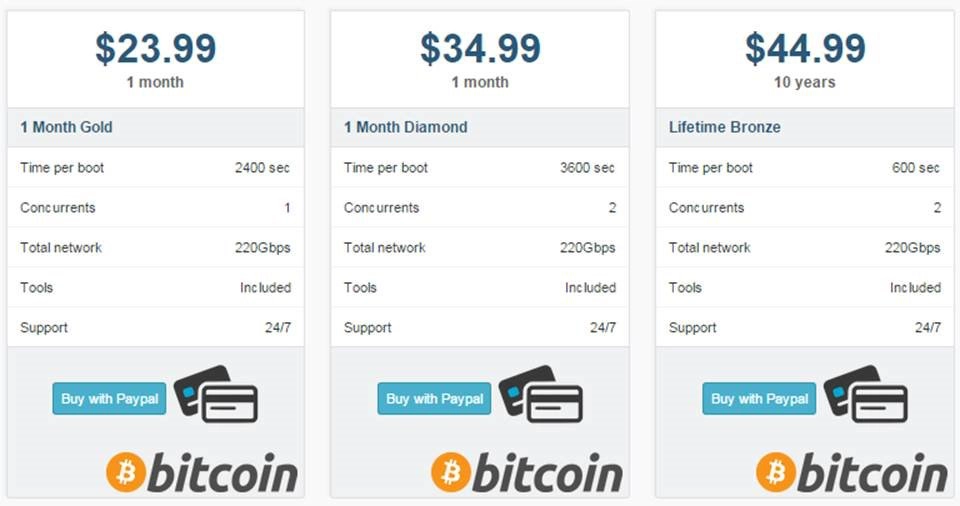

outre les outils et les scripts prédéfinis, les cyber Vandales utiliseront également des services DDoS à la Location (Alias.,, booters ou stressers), qui peuvent être achetés en ligne pour aussi peu que $19 un pop.

extorsion

une motivation de plus en plus populaire pour les attaques DDoS est l’extorsion, ce qui signifie qu’un cybercriminel exige de l’argent en échange de l’arrêt (ou de la non-réalisation) d’une attaque DDoS paralysante. Plusieurs sociétés de logiciels en ligne de premier plan—y compris MeetUp, Bitly, Vimeo et Basecamp-ont été à la réception de ces notes DDoS, certains se déconnectant après avoir refusé de succomber aux menaces des extorqueurs.,

semblable au cyber-vandalisme, ce type d’attaque est permis par l’existence des services stresser et booter.

méthode d’agression typique des extorqueurs: DDoS.

concurrence commerciale

Les attaques DDoS sont de plus en plus utilisées comme un outil commercial concurrentiel. Certaines de ces attaques sont conçues pour empêcher un concurrent de participer à un événement important (par exemple, le Cyber Monday), tandis que d’autres sont lancées dans le but de fermer complètement les entreprises en ligne pendant des mois.,

D’une manière ou d’une autre, l’idée est de provoquer des perturbations qui encourageront vos clients à se ruer vers le concurrent tout en causant des dommages financiers et de réputation. Le coût moyen d’une attaque DDoS pour une organisation peut s’élever à 40 000 $par heure.

Les attaques Business-feud sont souvent bien financées et exécutées par des « armes à feu” professionnelles, qui effectuent des reconnaissances précoces et utilisent des outils et des ressources propriétaires pour soutenir des attaques DDoS extrêmement agressives et persistantes.

méthode d’agression typique utilisée par les concurrents commerciaux: DDoS.,

cyberguerre

Les attaques DDoS commanditées par L’État sont utilisées pour faire taire les critiques du gouvernement et l’opposition interne, ainsi que pour perturber les services financiers, sanitaires et d’infrastructure critiques dans les pays ennemis.

ces attaques sont soutenues par les États-nations, ce qui signifie qu’il s’agit de campagnes bien financées et orchestrées qui sont exécutées par des professionnels avertis de la technologie.

méthode d’assaut typique utilisée comme cyberguerre: DDoS.

rivalité personnelle

Les attaques DoS peuvent être utilisées pour régler des comptes personnels ou pour perturber des compétitions en ligne., De tels assauts se produisent souvent dans le contexte des jeux en ligne multijoueurs, où les joueurs lancent des barrages DDoS les uns contre les autres, et même contre les serveurs de jeu, pour gagner un avantage ou pour éviter une défaite imminente en « retournant la table. »

Les Attaques contre les joueurs sont souvent des attaques DoS, exécutées avec des logiciels malveillants largement disponibles. Inversement, les attaques contre les serveurs de jeux sont susceptibles d’être des attaques DDoS, lancées par des stresseurs et des booters.

méthode d’assaut typique des rivaux personnels: DoS, DDoS.,

lisez notre article pour en savoir plus sur le DDoSing dans les jeux en ligne.

DDoS for hire: DDoSsers, booters et stressers

les fournisseurs de DDoS for hire proposent d’effectuer des attaques DDoS pour le compte d’autrui contre paiement. Ces acteurs de la menace sont connus sous plusieurs noms, y compris DDoSser, booters et stressers. La large disponibilité de DDoS à la location permet à presque tout le monde de mener des attaques à grande échelle.

une des raisons pour lesquelles les acteurs peuvent porter un nom particulier est d’apparaître comme un service juridique., Par exemple, les stresseurs prétendent généralement offrir des services pour tester la résilience des serveurs. Cependant, ces acteurs ne vérifient souvent pas le propriétaire du serveur qu’ils « testent” pour s’assurer que les tests sont légitimes.

en revanche, les acteurs qui se désignent comme des booters et des DDoSsers n’essaient généralement pas de cacher la nature illégale de leurs services.,

exemple de prix et de capacités annoncés par booter

pour en savoir plus sur les types d’attaquants DDoS, consultez notre article sur les ddossers, les booters et les stressers.

Comment arrêter les attaques DDoS: BRICOLAGE

Vous ne pouvez pas empêcher DoS agressions. Les cybercriminels vont attaquer. Certains vont frapper leurs cibles, quelles que soient les défenses en place., Cependant, il existe quelques mesures préventives que vous pouvez prendre vous-même:

- surveiller votre trafic pour rechercher des anomalies, y compris des pics de trafic inexpliqués et des visites à partir d’adresses IP et de géolocalisations suspectes. Tout cela pourrait être des signes d’attaquants effectuant des « courses Sèches” pour tester vos défenses avant de s’engager dans une attaque à part entière. Reconnaissant pour ce qu’ils sont, peut vous aider à vous préparer pour l’assaut à suivre.

- gardez un œil sur les médias sociaux (en particulier Twitter) et les poubelles publiques (par exemple, Pastebin.,com) pour les menaces, les conversations et les vantards qui peuvent faire allusion à une attaque entrante.

- envisagez d’utiliser des tests DDoS tiers (c’est-à-dire des tests de stylo) pour simuler une attaque contre votre infrastructure informatique afin d’être prêt lorsque le moment de vérité arrive. Lorsque vous entreprenez cela, testez contre une grande variété d’attaques, pas seulement celles que vous connaissez.

- Créer un plan d’intervention et une équipe d’intervention rapide, ce qui signifie un groupe de personnes dont le travail est de minimiser l’impact d’une agression., Lorsque vous planifiez, mettez en place des procédures pour vos équipes de support client et de communication, pas seulement pour vos professionnels de l’informatique.

pour vraiment vous protéger contre les attaques DDoS modernes, vous devez utiliser une solution d’atténuation DDoS. Les Solutions peuvent être déployées sur site, mais sont le plus souvent fournies en tant que service par des fournisseurs tiers. Nous expliquons plus sur les services d’atténuation DDoS dans la section suivante.

pour en savoir plus sur les approches de protection DDoS DIY, on-premise et cloud, consultez notre article sur la façon d’arrêter les attaques DDoS.,

atténuation des attaques DDoS: comment fonctionne la protection anti-DDoS?

Cette première étape dans la sélection d’une solution D’atténuation DDoS consiste à évaluer votre risque. Les questions de base importantes incluent:

- quels actifs d’infrastructure ont besoin de protection?

- Quels sont les points faibles ou les points de défaillance uniques?

- Qu’est-ce qui est nécessaire pour les abattre?

- Comment et quand saurez-vous que vous êtes visé? Sera-ce trop tard?

- Quels sont les impacts (financiers et autres) d’une panne prolongée?,

armé de ces informations, il est alors temps de prioriser vos préoccupations, en examinant diverses options d’atténuation DDoS dans le cadre de votre budget de sécurité.

Si vous exploitez un site Web commercial ou des applications en ligne (par exemple, des applications SaaS, des services bancaires en ligne, du commerce électronique), vous voudrez probablement une protection 24×7, toujours active. Un grand cabinet d’avocats, d’autre part, peut être plus intéressé à protéger son infrastructure—y compris les serveurs de messagerie, les serveurs FTP et les plates—formes de back-office-que son site web. Ce type d’entreprise peut opter pour une solution ”à la demande ».,

La deuxième étape consiste à choisir la méthode de déploiement. Le moyen le plus courant et le plus efficace de déployer une protection DDoS à la demande pour vos services d’infrastructure de base sur un sous-réseau entier est le routage BGP (border gateway protocol). Cependant, cela ne fonctionnera qu’à la demande, vous obligeant à activer manuellement la solution de sécurité en cas d’attaque.,

Par conséquent, si vous avez besoin d’une protection DDoS permanente pour votre application web, vous devez utiliser la redirection DNS pour rediriger tout le trafic du site Web (HTTP / HTTPS) via le réseau de votre fournisseur de protection DDoS (généralement intégré à un réseau de diffusion de contenu,). L’avantage de cette solution est que la plupart des CDN offrent une évolutivité sur appel pour absorber les attaques volumétriques, tout en minimisant la latence et en accélérant la diffusion de contenu.,

atténuation des attaques de la couche réseau

La gestion des attaques de la couche réseau requise nécessite une évolutivité supplémentaire—au-delà de ce que votre propre réseau peut offrir.

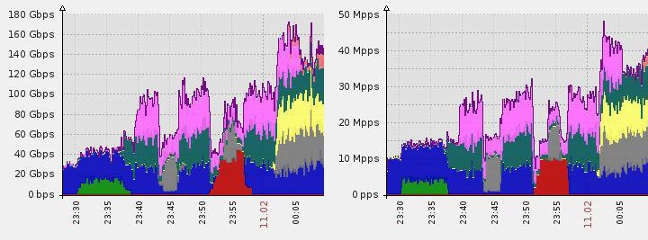

en conséquence, en cas d’assaut, une annonce BGP est faite pour s’assurer que tout le trafic entrant est acheminé par un ensemble de centres de nettoyage. Chacun d’entre eux a la capacité de traiter des centaines de Gbit / s de trafic. Les serveurs puissants situés dans les centres de nettoyage filtreront alors les paquets malveillants, ne transmettant que le trafic propre au serveur d’origine via un tunnel GRE.,

cette méthode d’atténuation offre une protection contre les attaques directes vers IP et est généralement compatible avec tous les types d’infrastructures et de protocoles de communication (par exemple, UDP, SMTP, FTP, VoIP).,

protection contre une attaque par amplification NTP: 180Gbps et 50 millions de paquets par seconde

atténuation des attaques de la couche Application

L’atténuation des attaques de la couche application repose sur des solutions de profilage du trafic qui peuvent évoluer à la demande, tout en

pour le profilage du trafic, les meilleures pratiques appellent des heuristiques basées sur la signature et le comportement, combinées à la notation de la réputation IP et à une utilisation progressive des défis de sécurité (par exemple,, JS et défis de cookie).

atténuer une inondation HTTP de huit jours: 690 millions de requêtes DDoS provenant de 180 000 botnets IPs

ensemble, ils filtrent avec précision le trafic de bots malveillants, protégeant contre les attaques de la couche application sans aucun impact sur vos visiteurs légitimes.

pour en savoir plus sur le fonctionnement des services DDoS tiers, consultez nos articles sur: atténuation DDoS et protection Anti-DDoS

Découvrez comment la Protection DDoS Imperva peut vous aider avec les attaques DDoS.,

protection DDoS par Imperva

Imperva offre une solution de protection DDoS qui atténue rapidement les attaques DDoS à grande échelle, sans perturber le service aux utilisateurs légitimes. Imperva fournit une protection pour les sites Web et les applications web, les réseaux et les sous-réseaux, les serveurs de noms de domaine (DNS) et les adresses IP individuelles.

Imperva détecte et atténue tout type d’attaque DDoS, y compris TCP SYN+ACK, fragment TCP, UDP, Slowloris, Spoofing, ICMP, IGMP, inondation HTTP, force Brute, inondation de connexion, inondation DNS, NXDomain, Ping of Death, Schtroumpf, ICMP reflété& UDP.,

Imperva DDoS protection fournit:

- prise en charge de L’Anycast et de L’Unicast, vous permettant de détecter et de répondre automatiquement aux attaques et aux vulnérabilités.

- Une garantie soutenue par SLA que les attaques sont bloquées en trois secondes ou moins, empêchant les pannes et réduisant le temps de récupération.

- Un réseau de grande capacité capable d’analyser plus de 65 milliards de paquets par seconde.

- tableaux de bord en direct vous permettant de voir l’état actuel, d’identifier les attaques DDoS et de comprendre les paramètres d’une attaque.,

Learn more about Imperva’s DDoS protection solution.