définition D’usurpation

L’usurpation d’identité est une usurpation d’identité d’un utilisateur, d’un appareil ou d’un client sur Internet. Il est souvent utilisé lors d’une cyberattaque pour dissimuler la source du trafic d’attaque.

Les formes les plus courantes d’usurpation sont:

- usurpation de serveur DNS – modifie un serveur DNS afin de rediriger un nom de domaine vers une adresse IP différente. Il est généralement utilisé pour propager des virus.

- usurpation D’ARP – relie l’adresse MAC d’un auteur à une adresse IP légitime via des messages ARP usurpés., Il est généralement utilisé dans le déni de service (DoS) et les attaques man-in-the-middle.

- usurpation D’adresse IP – déguise L’adresse IP d’origine d’un attaquant. Il est généralement utilisé dans les assauts DoS.

qu’est-ce que l’usurpation D’adresse IP

les réseaux informatiques communiquent par l’échange de paquets de données réseau, chacun contenant plusieurs en-têtes utilisés pour le routage et pour assurer la continuité de la transmission. L’un de ces en-têtes est « L’adresse IP Source », qui indique l’adresse IP de l’expéditeur du paquet.,

l’usurpation D’adresse IP consiste à falsifier le contenu de l’en-tête IP Source, généralement avec des nombres aléatoires, soit pour masquer l’identité de l’expéditeur, soit pour lancer une attaque DDoS réfléchie, comme décrit ci-dessous. L’usurpation D’adresse IP est une fonctionnalité par défaut dans la plupart des kits de logiciels malveillants DDoS et des scripts d’attaque, ce qui en fait une partie de la plupart des attaques DDoS par déni de service distribué de la couche réseau.

usurpation D’adresse IP dans les attaques DDoS

l’usurpation D’adresse IP est utilisée pour deux raisons dans les attaques DDoS: pour masquer les emplacements des périphériques de botnet et pour organiser une attaque réfléchie.,

masking botnet devices

un botnet est un groupe d’appareils infectés par des logiciels malveillants contrôlés à distance par des auteurs à l’insu de leurs propriétaires. Ils peuvent être chargés d’accéder collectivement à un domaine ou à un serveur donné, fournissant aux auteurs les ressources informatiques et de réseau pour générer d’énormes inondations de trafic. Ces inondations permettent aux opérateurs de botnet, (aka shepherds), de maximiser la capacité de ressources de leur cible, ce qui entraîne des temps d’arrêt du serveur et une saturation du réseau.,

les Botnets sont généralement constitués de périphériques aléatoires et géographiquement dispersés, ou d’ordinateurs appartenant au même réseau compromis (par exemple, une plate-forme d’hébergement piratée).

en utilisant des adresses IP usurpées pour masquer la véritable identité de leurs appareils botnet, les auteurs visent à:

- éviter la découverte et l’implication par les forces de l’ordre et les cyber-enquêteurs médico-légaux.

- empêcher les cibles d’informer les propriétaires d’appareils d’une attaque à laquelle elles participent involontairement.,

- contourner les scripts de sécurité, les périphériques et les services qui tentent d’atténuer les attaques DDoS en mettant sur liste noire les adresses IP attaquantes.

attaques DDoS réfléchies

Une attaque DDoS réfléchie utilise L’usurpation D’adresse IP pour générer de fausses requêtes, apparemment au nom d’une cible, afin d’obtenir des réponses de serveurs intermédiaires protégés. L’objectif de l’auteur est d’amplifier sa sortie de trafic en déclenchant de grandes réponses à partir de requêtes beaucoup plus petites.,

Les méthodes d’attaque DDoS réfléchies courantes incluent:

- amplification DNS – toute requête provenant de l’adresse usurpée d’une cible est envoyée à de nombreux résolveurs DNS non sécurisés. Chaque requête de 60 octets peut générer une réponse de 4 000 octets, ce qui permet aux attaquants d’augmenter la sortie du trafic jusqu’à 1:70.

- attaque Schtroumpf – une demande D’écho ICMP est envoyée à partir de l’adresse usurpée d’une cible à un réseau de diffusion intermédiaire, déclenchant des réponses de chaque périphérique de ce réseau. Le degré d’amplification est basé sur le nombre de périphériques vers lesquels la demande est diffusée., Par exemple, un réseau avec 50 hôtes connectés entraîne une amplification de 1:50.

- amplification NTP – une requête get monlist, contenant l’adresse IP usurpée d’une cible, est envoyée à un serveur NTP non sécurisé. Comme dans l’amplification DNS, Une petite requête déclenche une réponse beaucoup plus grande, permettant un rapport d’amplification maximum de 1:200.

usurpation D’adresse IP dans les attaques de la couche application

pour que les connexions de la couche application soient établies, l’hôte et le visiteur doivent s’engager dans un processus de vérification mutuelle, connu sous le nom de poignée de main TCP à trois voies.,

le processus consiste en l’échange suivant de paquets de synchronisation (SYN) et d’accusé de réception (ACK):

- Le visiteur envoie un paquet SYN à un hôte.

- L’hôte répond avec un SYN-ACK.

- Le visiteur accuse réception du SYN-ACK en répondant avec un paquet ACK.

l’usurpation D’adresse IP source rend la troisième étape de ce processus impossible, car elle interdit au visiteur de recevoir la réponse SYN-ACK, qui est envoyée à l’adresse IP usurpée.,

étant donné que toutes les attaques de la couche application reposent sur des connexions TCP et la fermeture de la boucle de prise de contact à 3 voies, seules les attaques DDoS de la couche réseau peuvent utiliser des adresses usurpées.

usurpation D’adresse IP dans la recherche sur la sécurité

dans la recherche sur la sécurité, les données IP dérivées des attaques de la couche réseau sont souvent utilisées pour identifier le pays d’origine des ressources des attaquants. L’usurpation D’adresse IP, cependant, rend ces données peu fiables, car l’adresse IP et la géolocalisation du trafic malveillant sont masquées.,

lors de la lecture de rapports reposant uniquement sur des données ip réseau, il est nécessaire de connaître ces limitations. Par exemple, un rapport d’un fournisseur d’atténuation qui ne protège pas contre les attaques de la couche application ne peut pas être utilisé pour fournir des emplacements précis des périphériques botnet.

en conséquence, toute recherche substantielle sur les pays d’origine des botnet ne peut être basée que sur les données d’attaque de la couche application.

Découvrez comment la Protection DDoS Imperva peut vous aider avec l’usurpation D’adresse IP.,

anti-spoofing dans la protection DDoS

comme mentionné, l’usurpation D’adresse IP est couramment utilisée pour contourner les mesures de sécurité de base qui reposent sur la liste noire IP— le blocage d’adresses connues pour avoir déjà été impliquées dans une attaque.

pour surmonter cela, les solutions d’atténuation modernes s’appuient sur l’inspection approfondie des paquets (dpi), qui utilise une analyse granulaire de tous les en-têtes de paquets plutôt que de simplement l’adresse IP source. Avec DPI, les solutions d’atténuation sont en mesure de recouper le contenu de différents en-têtes de paquets pour découvrir d’autres mesures afin d’identifier et de filtrer le trafic malveillant.,

Par exemple, un service d’atténuation peut utiliser DPI pour observer un flux de trafic DDoS et identifier un afflux de paquets avec des TTL étrangement identiques et des en-têtes de longueur totale qui ne correspondent pas à un modèle normal. En suivant ces petites anomalies, le service peut créer un profil granulaire d’un paquet attaquant et l’utiliser pour éliminer le trafic malveillant sans affecter le flux régulier des visiteurs.

l’inconvénient du DPI est que le processus nécessite beaucoup de ressources., Lorsqu’il est exécuté à grande échelle, comme lors d’une attaque DDoS, le DPI est susceptible de provoquer une dégradation des performances, rendant parfois même le réseau protégé presque complètement insensible.

pour surmonter cela, le nettoyage Imperva est effectué par un matériel d’atténuation spécialement conçu (nom de code Behemoth) qui exécute DPI contre ~100 millions de paquets par seconde.

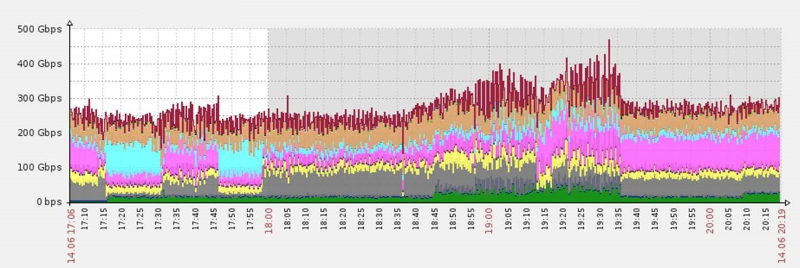

Un groupe D’épurateurs mastodontes atténue une attaque DDoS de 470 Gbps—l’une des plus importantes jamais enregistrées.,

construit à partir de zéro, chaque épurateur mastodonte offre une visibilité granulaire de toutes les données entrantes, garantissant ainsi que le trafic d’attaque n’entre jamais dans votre réseau. Pendant ce temps, votre trafic visiteur valide circule sans entrave.

En savoir plus sur les services de protection DDoS Imperva.