DDoS jelentése: mi a DDoS?

Az elosztott szolgáltatásmegtagadás (DDoS) támadások a szolgáltatásmegtagadás (DoS) támadások alosztálya. A DDoS támadás magában foglalja a több csatlakoztatott online eszközök, együttesen ismert, mint egy botnet, amelyeket túlterhelik a cél honlapján hamis forgalom.

más típusú kibertámadásoktól eltérően a DDoS támadások nem próbálják megsérteni a biztonsági kerületet. A DDoS támadás célja inkább az, hogy webhelyét és szervereit elérhetetlenné tegye a jogos felhasználók számára., A DDoS más rosszindulatú tevékenységekhez is használható füstképernyőként, valamint biztonsági berendezések leszerelésére, a cél biztonsági kerületének megsértésére.

a sikeres elosztott szolgáltatásmegtagadási támadás egy nagyon észrevehető esemény, amely hatással van egy egész online felhasználói bázisra. Ez teszi a népszerű fegyver választás hacktivisták, cyber vandálok, zsarolók, és bárki más keres, hogy egy pont vagy bajnok oka.,

a DDoS támadások rövid kitörésekben vagy ismételt támadásokban fordulhatnak elő, de akárhogy is, a webhelyre vagy vállalkozásra gyakorolt hatás napokig, hetekig, akár hónapokig is eltarthat, mivel a szervezet megpróbálja helyreállítani. Ez a DDoS-t rendkívül rombolóvá teheti bármely online szervezet számára. Többek között a DDoS támadások vezethet bevételkiesés, rontja a fogyasztói bizalom, erő vállalkozások költ vagyonokat a névváltoztatás, mert hosszú távú hírnevét kárt.

dos vs. DDoS

a rendszeres és elosztott szolgáltatásmegtagadási támadások közötti különbségek lényegesek., DoS támadás esetén az elkövető egyetlen internetkapcsolatot használ a szoftver sebezhetőségének kihasználására,vagy hamis kérésekkel elárasztja a célpontot-általában a szerver erőforrásainak (például a RAM és a CPU) kimerítésére.

másrészt az elosztott szolgáltatásmegtagadási (DDoS) támadások több csatlakoztatott eszközről indulnak, amelyek az Interneten keresztül vannak elosztva. Ezeket a többszemélyes, több eszközből álló korlátokat általában nehezebb eltéríteni, főként az érintett eszközök puszta mennyisége miatt., Az egyforrású DoS-támadásokkal ellentétben a DDoS-támadások általában a hálózati infrastruktúrát célozzák meg, hogy hatalmas mennyiségű forgalmat érjenek el.

DDoS támadások is különböznek a végrehajtás módjától. Nagy vonalakban, denial of service támadások indított segítségével otthon készített forgatókönyvet, vagy DoS eszközök (pl., Low Orbit Ion Canon), míg a DDoS támadásokat indított a botnetek — nagy klaszterek csatlakoztatott eszközök (pl. mobiltelefon, a számítógép vagy router) fertőzött malware, amely lehetővé teszi, távirányító, a támadó által.,

DDoS botnetek: nagyméretű támadások

a botnet a számítógépes támadásokhoz használt eltérített csatlakoztatott eszközök gyűjteménye, amelyeket távolról vezérelnek a & Vezérlőközpont (C&C). Ezek jellemzően személyi számítógépek, mobiltelefonok, nem biztonságos IoT eszközök, sőt a nyilvános felhőszolgáltatásokból származó források is. A támadók malware-t és más technikákat használnak, hogy kompromittáljanak egy eszközt, és “zombivá” alakítsák a támadó botnetében.,

a botnetek lehetővé teszik a támadók számára, hogy DDoS támadásokat hajtsanak végre sok gép erejének kihasználásával, a forgalom forrásának elhomályosításával. Mivel a forgalom eloszlik, a biztonsági eszközök és a csapatok számára nehéz észlelni, hogy DDoS támadás történik, amíg túl késő.

Ha többet szeretne megtudni a nagyszabású DDoS infrastruktúráról, olvassa el a DDoS botnetekről szóló cikkünket.

A DDoS támadások típusai

a DoS támadások két általános kategóriára oszthatók-az alkalmazási réteg támadások és a hálózati réteg támadások., Az ilyen típusú DDoS támadások mindegyike meghatározza a támadás során használt bizonyos paramétereket, viselkedéseket, valamint a támadás célpontját.

- Application layer attacks (más néven layer 7 attacks) lehet DoS vagy DDoS fenyegetések, amelyek túlterhelik a kiszolgálót nagyszámú, erőforrás-igényes kezelést és feldolgozást igénylő kérés elküldésével. A többi támadóvektor közül ebbe a kategóriába tartoznak a HTTP-árvizek, a lassú támadások (például Slowloris vagy RUDY) és a DNS-lekérdezési árvízi támadások.,

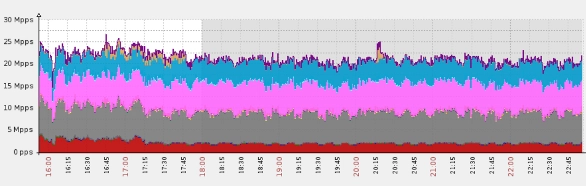

Gaming egy erős DNS-árvíz, tetőzik több mint 25 millió csomag / másodperc

A méret alkalmazás réteg támadások általában mért kérések másodpercenként (RPS), nem több, mint 50 100 RPS, hogy szükséges, hogy nyomorék a legtöbb közepes méretű weboldalak.

- hálózati réteg támadások (más néven 3-4.réteg támadások) szinte mindig DDoS támadások beállítása eltömítheti a “csővezetékek” a hálózatot összekötő., Az ebbe a kategóriába tartozó támadó Vektorok közé tartozik az UDP flood, a SYN flood, az NTP amplification és a DNS amplification attacks stb.

ezek bármelyike felhasználható a szerverekhez való hozzáférés megakadályozására, ugyanakkor súlyos működési károkat is okozhat, mint például a fiókfelfüggesztés és a hatalmas túlfizetési díjak.

a DDoS támadások szinte mindig nagy forgalmú események, amelyeket általában másodpercenként gigabitben (Gbps) vagy másodpercenként (PPS) csomagokban mérnek. A legnagyobb hálózati réteg alapértékek meghaladhatják a több száz Gbps-t; azonban 20-40 Gbps elegendő a legtöbb hálózati infrastruktúra teljes leállításához.,

A DDoSing okai: támadó motivációk

a “DDoSsing” leírja a DDoS támadás végrehajtását. A szolgáltatásmegtagadási támadásokat magánszemélyek, vállalkozások, sőt nemzetállamok indítják el, mindegyiknek saját motivációja van.

Hacktivism

Hacktivists use DoS támadások, mint azt, hogy kifejezzék a kritika mindent, a kormányok és a politikusok, beleértve a “nagy üzlet”, és a jelenlegi események. Ha a hacktivisták nem értenek egyet veled, webhelye le fog menni (más néven: “tango down”).,

kevésbé technikailag hozzáértő, mint más típusú támadók, a hacktivisták hajlamosak előre elkészített eszközöket használni a célok elleni támadások fizetésére. Az Anonymous talán az egyik legismertebb hacktivista csoport. Ők felelősek az ISIS elleni 2015 februári kibertámadásért, miután utóbbi terrortámadást hajtott végre a Charlie Hebdo párizsi irodái ellen, valamint a brazil kormány és a vb-szponzorok elleni 2014 júniusi támadásért.

a hacktivisták tipikus támadási módszere: DoS és DDoS.,

Cyber vandalizmus

Cyber vandálok gyakran nevezik a “script gyerekek”—a támaszkodás előre elkészített szöveget, eszközöket, mert bánat a fickó Internet polgárok. Ezek a vandálok gyakran unatkozó tinédzserek, akik adrenalin rohanást keresnek, vagy arra törekednek, hogy dühüket vagy frusztrációjukat egy intézmény (pl. iskola) vagy az általuk úgy érzi, hogy megsértették őket. Vannak, akik természetesen csak a figyelmet és a társaik tiszteletét keresik.

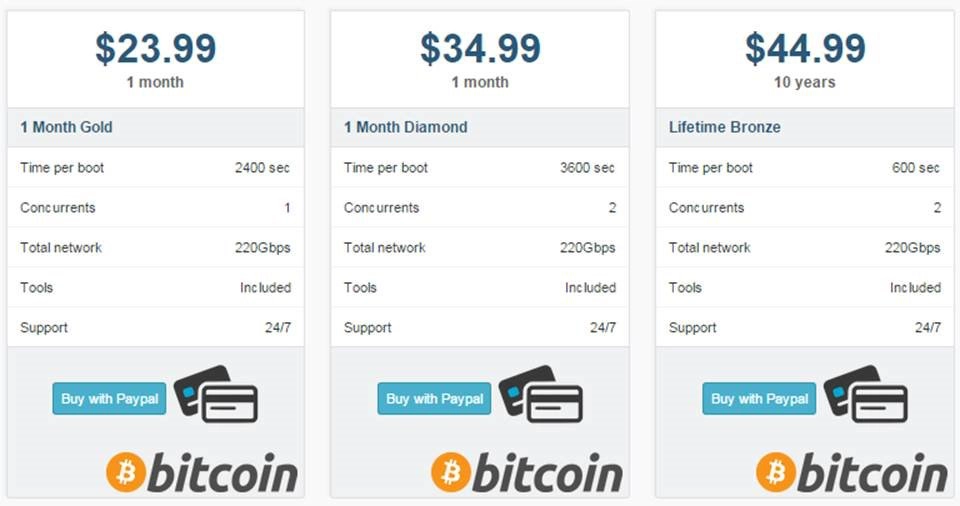

az előre elkészített eszközök és szkriptek mellett a számítógépes vandálok a DDoS-for-hire szolgáltatások használatát is eredményezik (más néven.,, booters vagy stressers), amely lehet megvásárolni online mindössze $19 egy pop.

zsarolás

a DDoS támadások egyre népszerűbb motivációja a zsarolás, ami azt jelenti, hogy a kiberbűnözők pénzt igényelnek a DDoS támadás megállításáért (vagy nem végrehajtásáért). Számos kiemelkedő online szoftvercég—köztük a MeetUp, Bitly, Vimeo, és Basecamp—a DDoS jegyzetek fogadó végén volt, néhányan offline állapotba kerültek, miután megtagadták a zsarolók fenyegetéseit.,

a számítógépes vandalizmushoz hasonlóan az ilyen típusú támadásokat a stresszoldó és rendszerindító szolgáltatások megléte teszi lehetővé.

az extortionisták tipikus támadási módszere: DDoS.

üzleti verseny

a DDoS támadásokat egyre inkább versenyképes üzleti eszközként használják. Néhány ilyen támadások célja, hogy tartsa a versenytárs részt egy jelentős esemény (pl Cyber Hétfő), míg mások indított azzal a céllal, hogy teljesen leállítja az online vállalkozások hónapokig.,

így vagy úgy, az ötlet az, hogy zavarokat okozzon, amelyek arra ösztönzik ügyfeleit, hogy állományba kerüljenek a versenytárshoz, miközben pénzügyi és reputációs károkat is okoznak. Egy átlagos költsége a DDoS támadás egy szervezet futhat $ 40,000 óránként.

üzleti viszály támadások gyakran jól finanszírozott és végrehajtott szakmai “bérelt fegyver”, aki elvégzi a korai felderítés és használja a saját eszközök és források, hogy fenntartsák a rendkívül agresszív és tartós DDoS támadások.

az üzleti versenytársak által használt tipikus támadási módszer: DDoS.,

Cyber warfare

az államilag támogatott DDoS támadásokat a kormányzati kritikusok és a belső ellenzék elhallgattatására, valamint az ellenséges országok kritikus pénzügyi, egészségügyi és infrastrukturális szolgáltatásainak megzavarására használják.

ezeket a támadásokat nemzetállamok támogatják, ami azt jelenti, hogy jól finanszírozott és szervezett kampányok, amelyeket a tech-hozzáértő szakemberek hajtanak végre.

tipikus támadási módszer számítógépes hadviselésként: DDoS.

személyes rivalizálás

a DoS támadások felhasználhatók személyes pontszámok rendezésére vagy az online versenyek megzavarására., Az ilyen támadások gyakrabban fordulnak elő az összefüggésben multiplayer online játékok, ahol a játékos dob DDoS tüzérséget a másik ellen, sőt elleni játék szerverek, szerezni egy él vagy, hogy elkerüljük a közelgő vereséget “essek az asztalra.”

a játékosok elleni támadások gyakran DoS-támadások, amelyeket széles körben elérhető rosszindulatú szoftverekkel hajtanak végre. Ezzel szemben a játékszerverek elleni támadások valószínűleg DDoS támadások, amelyeket a stresszelők és a rendszerindítók indítanak el.

A személyes riválisok tipikus támadási módszere: DoS, DDoS.,

olvassa el cikkünket, hogy többet megtudjon a Ddosingról az online játékokban.

DDoS bérelhető: ddossers, booters and stressers

DDoS bérlet szolgáltatók kínálnak, hogy végre DDoS támadások nevében mások fizetési. Ezeket a fenyegetőszereplőket több név is ismeri, köztük a DDoSser, a booters és a stressers. A DDoS széles körű elérhetősége lehetővé teszi szinte bárki számára, hogy nagyszabású támadásokat hajtson végre.

az egyik ok, amiért a szereplők egy adott név szerint járhatnak el, az, hogy jogi szolgáltatásként jelennek meg., Például a stresszoldók általában azt állítják, hogy szolgáltatásokat kínálnak a stressz tesztelési szerver ellenálló képességéhez. Ezek a szereplők azonban gyakran nem ellenőrzik annak a szervernek a tulajdonosát, amelyet “tesztelnek”, hogy biztosítsák a tesztek legitimitását.

ezzel szemben azok a színészek, akik magukat bootereknek és Ddossereknek nevezik, általában nem próbálják elrejteni szolgáltatásaik illegális természetét.,

példa a booter hirdetett árak és kapacitások

Ha többet szeretne megtudni a DDoS támadók típusairól, olvassa el a ddosers, booters és stressers cikkünket.

hogyan lehet megállítani DDoS támadások: DIY

nem lehet megakadályozni DoS támadások. Kiberbűnözők fognak támadni. Néhány fog hit a célokat, függetlenül attól, hogy a védelem a helyén., Azonban van néhány megelőző intézkedéseket lehet tenni a saját:

- figyelemmel kíséri a forgalom keresni rendellenességek, beleértve a megmagyarázhatatlan forgalmi tüskék és látogatások gyanús IP-cím és geolocations. Mindezek a “száraz futásokat” végző támadók jelei lehetnek, hogy teszteljék a védelmet, mielőtt teljes körű támadást vállalnának. Felismerve ezeket, amit ők is segít felkészülni a támadás, hogy kövesse.

- tartsa szemmel a közösségi médiát (különösen a Twitter-et) és a hulladékgyűjtőket (pl.,com) a fenyegetések, beszélgetések és büszkélkedhet, hogy utalhat a bejövő támadás.

- fontolja meg a harmadik féltől származó DDoS tesztelés (azaz toll tesztelés) használatát az informatikai infrastruktúra elleni támadás szimulálására, így felkészülhet az igazság pillanatának megérkezésekor. Amikor ezt vállalja, tesztelje a támadások széles skáláját, nem csak azokat, amelyekkel ismeri.

- hozzon létre egy reagálási tervet és egy gyorsreagálási csapatot, ami azt jelenti, hogy egy kijelölt csoport olyan emberekből áll, akiknek az a feladata, hogy minimalizálják a támadás hatását., Ha azt tervezi,, hogy hozzanak létre eljárásokat az ügyfélszolgálati és kommunikációs csapatok, nem csak az informatikai szakemberek.

a modern DDoS támadások elleni valódi védelem érdekében DDoS-enyhítő megoldást kell használnia. A megoldásokat a helyszínen lehet telepíteni, de gyakrabban nyújtják szolgáltatásként harmadik fél szolgáltatói. A DDoS mérséklési szolgáltatásokról a következő részben magyarázunk többet.

Ha többet szeretne megtudni DIY, on-premise, és felhő szolgáltatás megközelítések DDoS védelem, lásd a cikket, Hogyan lehet megállítani DDoS támadások.,

DDoS mérséklés: hogyan működik az anti-DDoS védelem?

a DDoS kockázatcsökkentő megoldás kiválasztásának első lépése a kockázat felmérése. Fontos alapvető kérdések a következők:

- mely infrastrukturális eszközök igényelnek védelmet?

- mik a puha foltok, vagy egyetlen pont a hiba?

- mi szükséges ahhoz, hogy levegye őket?

- hogyan és mikor fogja tudni, hogy Ön a célpont? Túl késő lesz?

- milyen hatásai vannak (pénzügyi és egyéb) egy hosszabb kiesésnek?,

felfegyverkezve ezt az információt, akkor itt az ideje, hogy fontossági sorrendbe az aggodalmak, megvizsgálva a különböző DDoS enyhítési lehetőségek keretében a biztonsági költségvetés.

Ha kereskedelmi webhelyet vagy online alkalmazásokat (például SaaS alkalmazásokat, online banki szolgáltatásokat, e-kereskedelmet) futtat, akkor valószínűleg 24×7-et szeretne, mindig védelmet. Egy nagy ügyvédi iroda viszont jobban érdekelheti infrastruktúrájának védelmét—beleértve az e—mail szervereket, az FTP szervereket és a Back office platformokat -, mint a weboldala. Ez a fajta vállalkozás választhatja a “on demand” megoldást.,

a második lépés a telepítés módjának kiválasztása. Az alapvető infrastruktúra-szolgáltatások igény szerinti DDoS-védelmének egy teljes alhálózaton keresztüli telepítésének leggyakoribb és leghatékonyabb módja a border gateway protocol (BGP) routing. Ez azonban csak igény szerint működik, amely megköveteli, hogy támadás esetén manuálisan aktiválja a biztonsági megoldást.,

következésképpen, ha mindig DDoS-védelemre van szüksége a webes alkalmazáshoz, akkor DNS-átirányítást kell használnia az összes webhelyforgalom (HTTP/HTTPS) átirányításához a DDoS védelmi szolgáltató hálózatán keresztül (általában egy tartalomszállítási hálózattal integrálva). Ennek a megoldásnak az az előnye, hogy a legtöbb CDN ügyeleti skálázhatóságot kínál a volumetrikus támadások elnyelésére, ugyanakkor minimalizálja a késleltetést és felgyorsítja a tartalom kézbesítését.,

A hálózati Rétegtámadások enyhítése

a szükséges hálózati rétegtámadások kezelése további skálázhatóságot igényel-azon túl, amit a saját hálózata kínálhat.

következésképpen támadás esetén BGP bejelentést tesznek annak biztosítására, hogy az összes bejövő forgalmat súroló központokon keresztül irányítsák. Mindegyik képes feldolgozni több száz Gbps értékű forgalmat. A súroló központokban található nagy teljesítményű szerverek kiszűrik a rosszindulatú csomagokat, csak a tiszta forgalmat továbbítják az origin szerverre egy GRE alagúton keresztül.,

Ez az enyhítési módszer védelmet nyújt a közvetlen-IP támadások ellen, és általában kompatibilis az összes típusú infrastruktúrával és kommunikációs protokollokkal (például UDP, SMTP, FTP, VoIP).,

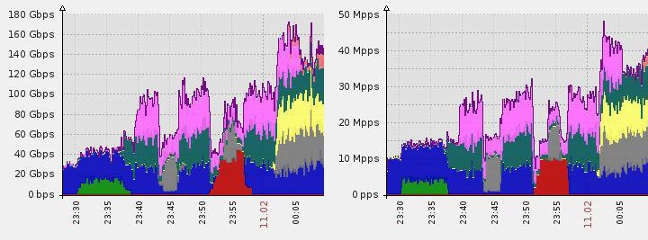

Védelme ellen egy NTP hangerősítő támadás: 180Gbps 50 millió csomag / másodperc

Enyhítő Alkalmazás Réteg Támadások

– Mérséklési az alkalmazás réteg támadások támaszkodik forgalom profilalkotás megoldások skála a kereslet, miközben azt is, hogy képes különbséget tenni a rosszindulatú robotok jogos honlap látogatók.

a traffic profiling esetében a legjobb gyakorlatok aláírás-alapú és viselkedésalapú heurisztikát igényelnek, az IP-hírnév pontozásával és a biztonsági kihívások fokozatos alkalmazásával kombinálva (pl.,, JS és cookie kihívások).

Enyhítő egy nyolc napos hosszú HTTP árvíz: 690 millió DDoS kérések a 180,000 botnetek IPs

Együtt, ezek pontosan a szűrő ki rosszindulatú bot forgalom védelme ellen alkalmazás réteg támadások, anélkül, hogy bármilyen hatással a jogos látogatók.

Ha többet szeretne megtudni a harmadik féltől származó DDoS szolgáltatások működéséről, olvassa el cikkeinket: DDoS mérséklés és Anti-DDoS védelem

nézze meg, hogyan segíthet az Imperva DDoS védelem a DDoS támadásokban.,

DDoS védelem Imperva

az Imperva DDoS védelmi megoldást kínál, amely gyorsan enyhíti a nagyszabású DDoS támadásokat, anélkül, hogy megzavarná a szolgáltatást a törvényes felhasználók számára. Az Imperva védelmet nyújt weboldalak és webes alkalmazások, hálózatok és alhálózatok, domain névszerverek (DNS) és egyedi IP-címek számára.

az Imperva bármilyen típusú DDoS támadást észlel és enyhít, beleértve a TCP SYN + ACK, TCP fragmentumot, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute Force, Connection Flood, DNS Flood, NXDomain, Ping of Death, Smurf, Reflected ICMP & UDP.,

az Imperva DDoS protection a következőket biztosítja:

- az Anycast és Unicast támogatása, amely lehetővé teszi, hogy automatikusan felismerje és reagáljon a támadásokra és a sebezhetőségekre.

- egy SLA által támogatott garancia arra, hogy a támadások három másodperc vagy kevesebb alatt blokkolódnak, megakadályozva a kiáramlást és csökkentve a helyreállítási időt.

- egy nagy kapacitású hálózat, amely másodpercenként több mint 65 milliárd csomagot képes elemezni.

- élő irányítópultok, amelyek lehetővé teszik az aktuális állapot megtekintését, a DDoS támadások azonosítását és a támadás paramétereinek megértését.,

Learn more about Imperva’s DDoS protection solution.