Spoofing definition

Spoofing egy megszemélyesítése a felhasználó, eszköz vagy ügyfél az Interneten. Gyakran használják egy kibertámadás során, hogy elrejtsék a támadási forgalom forrását.

a hamisítás leggyakoribb formái a következők:

- DNS server spoofing-módosítja a DNS-kiszolgálót annak érdekében, hogy átirányítsa a domain nevet egy másik IP-címre. Általában vírusok terjesztésére használják.

- ARP spoofing-az elkövető MAC-címét egy törvényes IP-címre köti össze hamis ARP-üzenetekkel., Jellemzően a szolgáltatásmegtagadás (DOS) és a középutas támadások során használják.

- IP address spoofing-Álcázza a támadó eredeti IP. Ez általában használt DoS támadások.

What is IP address spoofing

a számítógépes hálózatok hálózati adatcsomagok cseréjével kommunikálnak, amelyek mindegyike több fejlécet tartalmaz az útválasztáshoz és az átviteli folyamatosság biztosításához. Az egyik ilyen fejléc a “forrás IP-cím”, amely jelzi a csomag feladójának IP-címét.,

az IP-cím hamisítása a forrás IP-fejlécében található tartalom meghamisítása, általában randomizált számokkal, akár a feladó személyazonosságának elfedésére, akár a visszavert DDoS-támadás elindítására, az alábbiakban leírtak szerint. IP spoofing egy alapértelmezett funkció a legtöbb DDoS malware készletek és támadás szkriptek, így egy része a legtöbb hálózati réteg elosztott szolgáltatásmegtagadás DDoS támadások.

IP Address spoofing in DDoS attacks

IP address spoofing is used for two reasons in DDoS attacks: to mask botnet device locations and to stage a reflected assault.,

maszkolás botnet eszközök

a botnet egy csoport malware-fertőzött eszközök által távolról vezérelt elkövetők ismerete nélkül a tulajdonosok. Arra lehet utasítani őket, hogy közösen férjenek hozzá egy adott domainhez vagy szerverhez, biztosítva az elkövetők számára a számítási és hálózati erőforrásokat, hogy hatalmas forgalmat generáljanak. Az ilyen árvizek lehetővé teszik a botnet operátorok (más néven shepherds) számára, hogy maximalizálják a cél erőforráskapacitását, ami a szerver leállását és a hálózat telítettségét eredményezi.,

a botnetek általában véletlenszerű, földrajzilag szétszórt eszközökből vagy ugyanahhoz a veszélyeztetett Hálózathoz tartozó számítógépekből állnak (például feltört hosting platform).

hamis IP-címek használatával, hogy elfedjék botnet-eszközeik valódi identitását, az elkövetők célja:

- Kerülje el a bűnüldöző szervek és a törvényszéki számítógépes nyomozók felfedezését és következtetését.

- megakadályozza, hogy a célok értesítsék az eszköztulajdonosokat egy olyan támadásról, amelyben akaratlanul részt vesznek.,

- Bypass biztonsági szkriptek, eszközök és szolgáltatások, amelyek megpróbálják enyhíteni a DDoS támadásokat a támadó IP-címek feketelistáján keresztül.

visszavert DDoS

a visszavert DDoS támadás IP hamis kéréseket generál, látszólag a cél nevében, hogy válaszokat váltson ki a védett közvetítő szerverek alatt. Az elkövető célja a forgalmi teljesítmény növelése azáltal, hogy sokkal kisebb kérésekből nagy válaszokat vált ki.,

közös tükröződik DDoS támadás módszerek közé tartozik:

- DNS amplification-bármely lekérdezés származó cél hamis címet küld számos nem biztonságos DNS-feloldók. Minden 60 bájtos kérés 4000 bájtos választ adhat, lehetővé téve a támadók számára, hogy 1:70-rel nagyítsák a forgalom kimenetét.

- Smurf attack-egy ICMP Echo kérést küld a célpont hamisított címéről egy közbenső műsorszóró hálózatra, amely válaszokat vált ki a hálózat minden eszközéről. Az erősítés mértéke azon eszközök számán alapul, amelyekre a kérelmet továbbítják., Például egy 50 csatlakoztatott házigazdával rendelkező hálózat 1:50 erősítést eredményez.

- NTP amplification – egy get mondist kérés, amely tartalmazza a cél hamis IP-címét, egy nem biztonságos NTP szerverre kerül. A DNS-erősítéshez hasonlóan egy kis kérés sokkal nagyobb választ vált ki, lehetővé téve az 1:200 maximális erősítési arányt.

IP-cím spoofing in application layer attacks

alkalmazás réteg kapcsolatok kell létrehozni, a fogadó és a látogató van szükség, hogy vegyenek részt a folyamat a kölcsönös ellenőrzés, az úgynevezett TCP háromutas kézfogás.,

a folyamat a következő szinkronizációs (SYN) és nyugtázási (ACK) csomagokból áll:

- a látogató SYN csomagot küld egy gazdagépnek.

- Host válaszok egy SYN-ACK.

- a látogató tudomásul veszi, hogy a SYN-ACK egy ACK csomaggal válaszol.

A Source IP spoofing lehetetlenné teszi a folyamat harmadik lépését, mivel megtiltja a látogatónak, hogy valaha megkapja a SYN-ACK választ, amelyet a hamis IP-címre küld.,

mivel az összes alkalmazási réteg támadás a TCP kapcsolatokra és a 3-utas kézfogási hurok lezárására támaszkodik, csak a network layer DDoS támadások használhatják a hamis címeket.

IP address spoofing a biztonsági kutatás

A biztonsági kutatás, IP származó adatok hálózati réteg támadások gyakran azonosítja a származási ország a támadó források. Az IP-cím hamisítása azonban megbízhatatlanná teszi ezeket az adatokat, mivel mind az IP-cím, mind a rosszindulatú forgalom földrajzi elhelyezkedése elfedi.,

a kizárólag hálózati IP-adatokra támaszkodó jelentések olvasásakor tisztában kell lennie ezekkel a korlátozásokkal. Például egy olyan enyhítő szolgáltató jelentése, amely nem védi az alkalmazásréteg támadásait, nem támaszkodhat a botnet eszközök pontos helyének biztosítására.

ennek eredményeként a botnet származási országaival kapcsolatos jelentős kutatások csak az alkalmazási réteg támadási adatain alapulhatnak.

nézze meg, hogyan segíthet az Imperva DDoS védelem az IP-hamisításban.,

anti-spoofing DDoS protection

mint már említettük, IP-cím hamisítás általánosan használt megkerülni az alapvető biztonsági intézkedéseket, amelyek támaszkodnak IP feketelistára-a blokkoló címek ismert, hogy korábban részt vett a támadás.

ennek leküzdéséhez a modern enyhítési megoldások a deep packet inspection (dpi) – re támaszkodnak, amely az összes csomagfejléc szemcsés elemzését használja, nem pedig csak a forrás IP-címét. A DPI-vel az enyhítő megoldások képesek a különböző csomagfejlécek tartalmának keresztellenőrzésére, hogy más mutatókat fedezzenek fel a rosszindulatú forgalom azonosítására és kiszűrésére.,

például egy enyhítő szolgáltatás DPI-t alkalmazhat a DDoS forgalmi adatfolyam megfigyelésére, valamint azonosíthatja a gyanúsan azonos TTL-ekkel rendelkező csomagok beáramlását, valamint a teljes hosszúságú fejléceket, amelyek nem felelnek meg a normál mintának. Az ilyen kis rendellenességek nyomon követésével a szolgáltatás létrehozhat egy támadó csomag szemcsés profilját, amelyet felhasználhat a rosszindulatú forgalom kiszűrésére anélkül, hogy befolyásolná a rendszeres látogatói áramlást.

a DPI hátránya, hogy a folyamat nagyon erőforrás-igényes., Ha skálán hajtják végre, például DDoS támadás során, a DPI valószínűleg teljesítménycsökkenést okoz—néha a védett hálózat szinte teljesen nem reagál.

ennek kiküszöbölésére az Imperva súrolást egy cél-alapú enyhítő hardver (Behemoth kódnév) végzi, amely DPI-t fut másodpercenként ~100 millió csomag ellen.

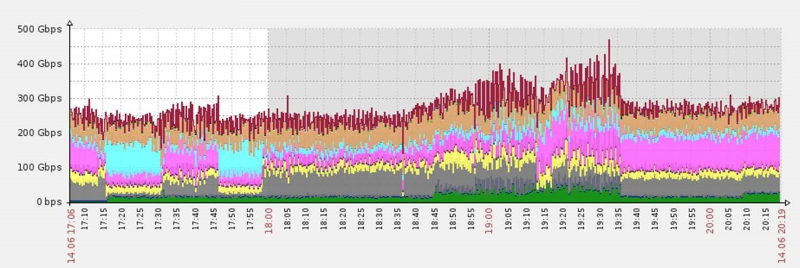

a behemótok egy csoportja 470 Gbps DDoS támadást enyhít—az egyik legnagyobb rekord.,

az alapoktól építve minden Behemoth súroló minden bejövő adat szemcsés láthatóságát biztosítja, ezáltal biztosítva, hogy a támadási forgalom soha ne kerüljön be a hálózatába. Eközben az érvényes látogatói forgalom akadálytalanul áramlik át.

Tudjon meg többet az Imperva DDoS védelmi szolgáltatásokról.