DDoS mening: Hva er DDoS?

Distributed denial of service (DDoS) – angrep er en underklassen av tjenestenekt (denial of service (DoS) – angrep. Et DDoS-angrep involverer flere koblet til online-enheter, kollektivt kjent som et botnet, som er brukt til å overvelde et mål nettsted med falske trafikk.

i Motsetning til andre typer nettangrep, DDoS-angrep ikke forsøke å bryte sikkerheten omkretsen. Snarere, et DDoS-angrep har som mål å gjøre ditt nettsted og servere tilgjengelig for legitime brukere., DDoS kan også brukes som en smokescreen for andre ondsinnede aktiviteter og til å ta ned security apparater, brudd målet er sikkerhet omkretsen.

En vellykket distribuert denial of service-angrep er en svært merkbar hendelsen påvirker en hel online brukergruppe. Dette gjør det til et populært våpenet av valget for hacktivists, cyber vandaler, extortionists og alle andre som er ute etter å gjøre et poeng eller kjemper for en sak.,

DDoS-angrep kan komme i korte utbrudd eller gjenta overgrep, men uansett innvirkning på et nettsted eller virksomhet kan vare i dager, uker og måneder, som organisasjon prøver å gjenopprette. Dette kan gjøre DDoS svært ødeleggende for alle online-organisasjonen. Blant andre ting, DDoS-angrep kan føre til tap av inntekter, undergraver forbrukernes tillit, tvinge virksomheter til å bruke penger på erstatning og føre til langsiktig omdømme skade.

DoS vs. DDoS

forskjellene mellom vanlig og distribuert denial of service-angrep er omfattende., I et DoS-angrep, en gjerningsmann bruker en enkelt Internett-tilkobling for å enten utnytte en programvare sårbarhet eller flom et mål med falske forespørsler—vanligvis i et forsøk på å eksos server ressurser (f.eks., RAM og CPU).

På den annen side, distributed denial of service (DDoS) – angrep er lansert fra flere tilkoblede enheter som er distribuert over Internett. Disse multi-person, multi-device demninga er generelt vanskeligere å avlede, hovedsakelig på grunn av det store volumet av enheter som er involvert., I motsetning til single-source-DoS-angrep, DDoS-angrep har en tendens til å målrette nettverk infrastruktur i et forsøk på å mette den med store mengder trafikk.

DDoS-angrep er også forskjellige på den måten av deres utførelse. Stort sett, denial of service-angrep er lansert ved hjelp homebrewed skript eller DoS-verktøy (for eksempel, Low Orbit Ion-Canon), mens DDoS-angrep lansert mot botnet — store klynger av tilkoblede enheter (f.eks., mobiltelefoner, Pc-er eller ruter) infisert med skadelig programvare som tillater fjernstyring av en angriper.,

DDoS-botnett: waging stor-skala angrep

Et botnet er en samling av kapret tilkoblede enheter som brukes for cyber-angrep som styres eksternt fra en Kommando & Control Center (P&C). Disse inkluderer vanligvis personlige datamaskiner, mobiltelefoner, usikrede IoT enheter, og til og med ressurser fra offentlige cloud-tjenester. Angriperne bruker malware og andre teknikker for å invadere et enheten, slå den inn i en «zombie» i angriperens botnet.,

Botnett aktivere angripere å gjennomføre DDoS-angrep ved å utnytte kraften av mange maskiner og skjuler kilden til trafikk. Siden trafikken er fordelt, og det er vanskelig for sikkerhet verktøy og lag for å oppdage at et DDoS-angrep skjer før det er for sent.

for Å lære mer om stor-skala DDoS-infrastruktur, kan du se vår artikkel om DDoS-botnett.

Typer av DDoS-angrep

DoS-angrep kan deles inn i to generelle kategorier—programmet lag angrep og nettverk lag-angrep., Hver av disse typene av DDoS-angrep definere visse parametere og atferd brukt under angrepet, så vel som mål for angrepet.

- Programmet lag-angrep (en.k.a., lag 7-angrep) kan enten være DoS-eller DDoS-trusler som forsøker å overbelaste en server ved å sende et stort antall forespørsler som krever ressurskrevende håndtering og behandling. Blant andre angrepsvektorer omfatter denne kategorien HTTP flom, slow-angrep (f.eks., Slowloris eller RUDY) og DNS-spørring flom angrep.,

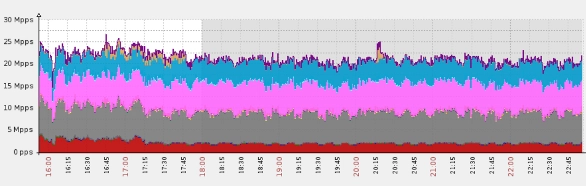

Gaming nettsted hit med en massiv DNS flom, topp på over 25 millioner pakker i sekundet

størrelsen på programmet lag-angrep er vanligvis målt i forespørsler per sekund (RPS), med ikke mer enn 50 til 100 RPS være nødvendig å lamme de fleste mellomstore nettsteder.

- Nettverk lag-angrep (en.k.a., lag 3-4 angrep) er nesten alltid DDoS-angrep satt opp til å tette «pipelines» koble til nettverket., Angrepsvektorer i denne kategorien er UDP flom, SYN flood, NTP forsterkning og DNS-amplifikasjon angrep, og mer.

Noen av disse kan brukes for å hindre tilgang til dine servere, samtidig forårsaker alvorlig operative skader, for eksempel suspensjon og massive betale ekstra.

DDoS-angrep er nesten alltid høy trafikk hendelser, vanligvis målt i gb per sekund (Gbps) eller pakker per sekund (PPS). Det største nettverket lag overgrep kan overstige hundrevis Gbps, men 20 til 40 Gbps er nok til å slå de fleste nettverk infrastruktur.,

Grunner for DDoSing: Angriper motivasjon

«DDoSsing» beskriver lov til å utføre et DDoS-angrep. Denial of service-angrep er lansert av enkeltpersoner, bedrifter og selv nasjonalstater, hver med sin egen motivasjon.

Hacktivism

Hacktivists bruke DoS-angrep som et middel til å uttrykke sin kritikk av alt, fra regjeringer og politikere, blant annet «big business», og aktuelle hendelser. Hvis hacktivists uenig med deg, ditt nettsted kommer til å gå ned (en.k.a., «tango down»).,

Mindre teknisk kunnskapsrike enn andre typer angripere, hacktivists har en tendens til å bruke forhåndslagde verktøy til å gå til angrep mot sine mål. Anonym er kanskje en av de mest kjente hacktivist grupper. De er ansvarlig for cyber-angrep i februar 2015 mot ISIS, etter sistnevntes terrorangrep mot Paris-kontorene til Charlie Hebdo, samt angrep mot den Brasilianske regjeringen og World Cup sponsorer i juni 2014.

Typisk angrep metode for hacktivists: DoS-eller DDoS.,

Cyber hærverk

Cyber vandaler er ofte referert til som «script kiddies»—for sin avhengighet av forhåndslagde skript og verktøy for å føre sorg til sine landsmenn for Internett-borgere. Disse vandalene er ofte lei tenåringer på jakt etter en adrenalin rush, eller som søker å lufte sitt sinne eller frustrasjon mot en institusjon (f.eks. skole) eller person som de føler de har gjort urett mot dem. Noen er selvfølgelig bare er ute etter oppmerksomhet og respekt fra sine jevnaldrende.

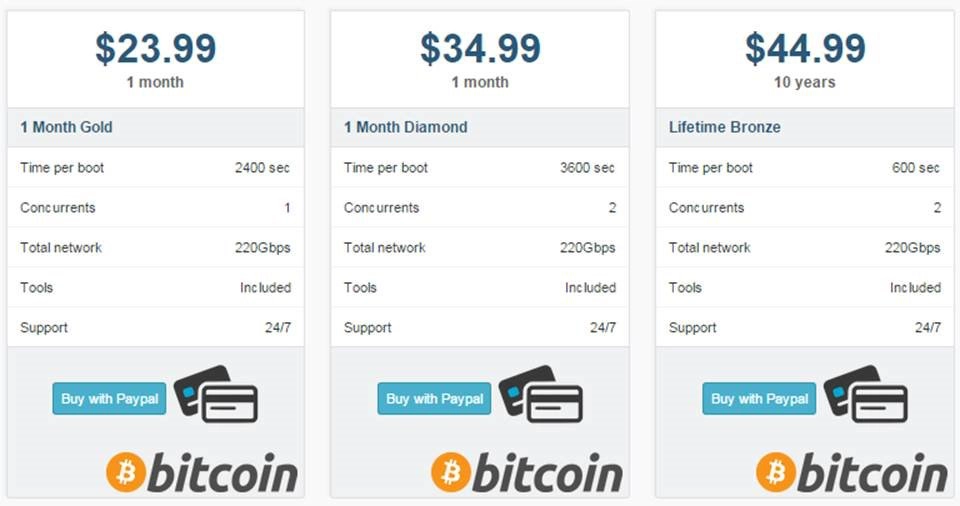

Sammen med forhåndslagde verktøy og skript, cyber vandaler vil også føre til bruk av DDoS-for-utleie tjenester (en.k.a.,, booters eller stressers), som kan kjøpes online for så lite som $19 en pop.

Utpressing

Et stadig mer populært motivasjon for DDoS-angrep er utpressing, noe som betyr en nettkriminell krever penger i bytte for å stoppe (eller ikke utfører) en ødeleggende DDoS-angrep. Flere fremtredende online programvare selskaper, inkludert MeetUp, Bitly, Vimeo, og Basecamp—har vært på mottakersiden av disse DDoS-notater, noen kommer frakoblet etter å ha nektet å gi etter for extortionists’ trusler.,

Ligner for cyber-hærverk, denne typen angrep er aktivert ved eksistensen av stresser og booter tjenester.

Typisk angrep metode for extortionists: DDoS.

Forretnings-konkurranse

DDoS-angrep er i økende grad blir brukt som et konkurransedyktig næringsliv verktøyet. Noen av disse angrepene er utformet for å hindre en konkurrent i å delta i en betydelig hendelse (f.eks., Cyber mandag), mens andre er lansert med et mål om fullstendig nedleggelse online virksomheter i flere måneder.,

En eller annen måte, ideen er å forårsake avbrudd som vil oppmuntre kundene til å flokk til konkurrenten samtidig forårsaker økonomiske og omdømmemessige skade. En gjennomsnittlig kostnad på et DDoS-angrep til en organisasjon kan kjøre på $40,000, – per time.

Forretnings-feiden angrepene er ofte godt finansiert og utført av profesjonelle «leiemordere», som atferd tidlig rekognosering og bruke proprietære verktøy og ressurser for å opprettholde ekstremt aggressive og vedvarende DDoS-angrep.

Typiske overgrep metoden som brukes av business konkurrenter: DDoS.,

Cyber krigføring

statsstøttet DDoS-angrep blir brukt til stillhet regjeringen kritikere og intern opposisjon, så vel som et middel til å forstyrre kritisk økonomisk, helse og infrastruktur tjenester i fiendens land.

Disse angrepene er støttet av nasjonalstater, som betyr at de er godt finansiert og organisert kampanjer som er utført av teknisk dyktige fagfolk.

Typiske overgrep metode ansatt som cyber krigføring: DDoS.

Personlig rivalisering

DoS-angrep kan brukes til å bosette seg personlig score eller å forstyrre online-konkurranser., Slike overgrep skjer ofte i sammenheng med multiplayer online spill, hvor spillere som lansere DDoS demninga mot hverandre, og selv mot gaming-servere, for å få en kant eller for å unngå overhengende tap av «flipping bordet.»

Angrep mot spillere er ofte DoS-angrep, utført med allment tilgjengelig skadelig programvare. I motsatt fall, angrep mot gaming-servere er sannsynlig å være DDoS-angrep, som ble lansert av stressers og booters.

Typisk angrep metode for personlig rivaler: DoS, DDoS.,

Les vår artikkel for å lære mer om DDoSing i online gaming.

DDoS for leie: DDoSsers, booters og stressers

DDoS for leie-leverandører tilbyr å utføre DDoS-angrep på vegne av andre, for betaling. Disse trussel aktører er kjent ved flere navn, blant annet DDoSser, booters, og stressers. Den store tilgjengeligheten av DDoS-for leie gjør det mulig for nesten alle å føre en storstilt angrep.

En grunn til at aktører kan gå med et bestemt navn, er å fremstå som en lovlig tjeneste., For eksempel, stressers vanligvis hevder å tilby tjenester for stress testing server elastisitet. Imidlertid, disse aktørene ofte ikke bekrefte eieren av serveren de er «testing» for å sikre at testene er legitime.

I motsetning til aktører som refererer til seg selv som booters og DDoSsers vanligvis ikke prøver å skjule ulovlige arten av deres tjenester.,

Eksempel på booter annonsert priser og kapasitet

for Å lære mer om ulike typer DDoS-angrep, se vår artikkel om DDoSsers, booters og stressers.

Hvordan å stoppe DDoS-angrep: DIY

Du kan ikke hindre DoS-angrep. Nettkriminelle er å gå til angrep. Noen kommer til å nå sine mål, uavhengig av forsvar på plass., Imidlertid, er det noen forebyggende tiltak du kan ta på egen hånd:

- Overvåke trafikken for å se etter forandringer, inkludert uforklarlige trafikktopper og besøk fra mistenker IP-adresse og geolocations. Alle disse kan være tegn på angripere å utføre «tørr løp» for å teste din forsvar før du forplikter deg til en fullverdig angrep. Gjenkjenne disse for hva de kan hjelpe deg å forberede deg for angrep vil følge.

- Hold et øye på sosiale medier, spesielt Twitter) og offentlig avfall utskuffer (f.eks., Pastebin.,com) for trusler, samtaler og har som kan hint om et innkommende angrep.

- du Vurdere å bruke tredjeparts DDoS-testing (dvs., penn testing) for å simulere et angrep mot IT-infrastruktur slik at du kan være forberedt når sannhetens øyeblikk kommer. Når du påtar deg dette, kan du teste mot et bredt spekter av angrep, ikke bare de som du er kjent med.

- Opprett et svar plan og en rapid response team, som betyr at en bestemt gruppe mennesker som har som jobb å minimere virkningen av et angrep., Når du planlegger, sette på plass prosedyrer for kundestøtte og kommunikasjon lag, ikke bare for IT-fagfolk.

for Å virkelig beskytte mot moderne DDoS-angrep, bør du bruke et DDoS avbøtende løsning. Løsninger kan implementeres på lokalt, men er mer vanlig levert som en tjeneste av tredjeparts leverandører. Vi forklarer mer om DDoS klimatiltak tjenester i det følgende avsnittet.

for Å lære mer om DIY, på stedet, og cloud service tilnærminger til DDoS-beskyttelse, kan du se vår artikkel om hvordan å stoppe DDoS-angrep.,

DDoS-reduksjon: Hvordan virker anti-DDoS protection fungerer?

Dette første trinnet i å velge en DDoS avbøtende løsning er å vurdere risikoen. Viktig grunnleggende spørsmål er:

- Som infrastruktur eiendeler som trenger beskyttelse?

- Hva er myke flekker, eller ett poeng for å mislykkes?

- Hva er nødt til å ta dem ned?

- Hvordan og når vil du vite at du er målrettet? Vil det være for sent?

- Hva er konsekvenser (økonomisk og på annen måte) for en langvarig strømbrudd?,

Bevæpnet med denne informasjonen, er det da tid til å prioritere dine bekymringer, undersøke ulike DDoS avbøtende valg innenfor rammen av sikkerhet budsjett.

Hvis du kjører en kommersiell nettside eller online-programmer (f.eks, SaaS-applikasjoner, nettbank, e-handel), er du sannsynligvis kommer til å ønske 24×7, alltid-på-beskyttelse. Et stort advokatfirma, på den annen side, kan være mer interessert i å beskytte sin infrastruktur—herunder e-post servere, FTP servere, og back-office-plattformer enn sitt nettsted. Denne type virksomhet kan velge en «on demand» – løsning.,

Det andre trinnet er å velge metode for distribusjon. De vanligste og mest effektive måten å distribuere on-demand DDoS beskyttelse for din kjerne infrastruktur-tjenester på tvers av en hel subnet er via border gateway protocol (BGP) ruting. Men dette vil bare fungere på etterspørsel, som krever at du manuelt aktiverer security solution i tilfelle av et angrep.,

Derfor, hvis du er i behov av alltid-på DDoS-beskyttelse for din web-applikasjon, bør du bruke DNS-omadressering for å omdirigere all trafikken til nettstedet (HTTP/HTTPS) gjennom DDoS-beskyttelse leverandør nettverk (vanligvis integrert med et innhold levering nettverk). Fordelen med denne løsningen er at de fleste CDNs tilbyr on-call skalerbarhet for å absorbere volumetrisk angrep, samtidig minimere ventetid og akselererende innhold levering.,

Formildende Nettverk Lag Angrep

å gjøre med nettverk lag angrep kreves krever ekstra skalerbarhet—utover hva ditt eget nettverk kan tilby.

Følgelig, i tilfelle av et angrep, en BGP-kunngjøring er gjort for å sikre at alle innkommende trafikken rutes gjennom et sett av skrubbe sentre. Hver av disse har kapasitet til å behandle hundrevis av Gbps verdt trafikk. Kraftige servere plassert i skrubbe sentre vil deretter filtrere ut skadelige pakker, bare videresende det rene trafikk til den opprinnelige serveren gjennom en STOR tunnel.,

Denne metoden av avbøtende gir beskyttelse mot direkte-til-IP-angrep, og er vanligvis kompatible med alle typer infrastruktur og kommunikasjon protokoller (f.eks., UDP, SMTP, FTP, VoIP).,

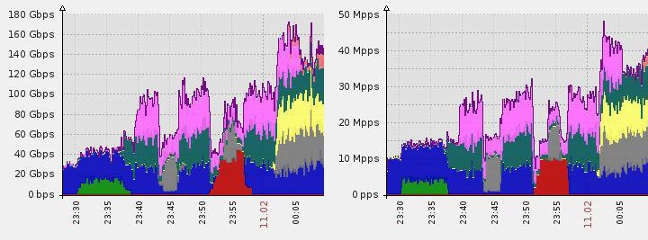

å Beskytte mot en NTP-forsterkning-angrep: 180Gbps og 50 millioner pakker i sekundet

Formildende Programmet Lag Angrep

Avbøtende av programmet lag-angrep er avhengig av trafikk profilering løsninger som kan skaleres etter behov, og samtidig være i stand til å skille mellom ondsinnede roboter og legitimt nettsted besøkende.

For trafikk profilering, beste praksis call for signatur-basert og atferd-basert heuristikk, kombinert med IP-rykte scoring og en progressiv bruk av sikkerhets utfordringer (f.eks.,, JS og cookie-utfordringer).

Formildende en åtte dager lang HTTP flom: 690 millioner DDoS-forespørsler fra 180,000 botnett IPs

Sammen, disse nøyaktig filtrere ut skadelige bot trafikk, beskyttelse mot applikasjonslaget angrep uten noen innvirkning på legitime besøkende.

for Å lære mer om hvordan tredjeparts DDoS tjenester fungerer, kan du se våre artikler om: DDoS klimatiltak og Anti-DDoS-beskyttelse

Se hvordan Imperva DDoS-Beskyttelse kan hjelpe deg med DDoS-angrep.,

DDoS-beskyttelse av Imperva

Imperva tilbyr et DDoS-beskyttelse løsning som reduserer store DDoS-angrep raskt, uten å forstyrre tjenesten til legitime brukere. Imperva gir beskyttelse for nettsteder og web-applikasjoner, nettverk og subnett, domenets navneservere (DNS), og enkelte IP-adresser.

Imperva oppdager og reduserer alle typer DDoS-angrep, inkludert TCP SYN+ACK -, TCP-Fragment, UDP, Slowloris, Forfalsking, ICMP, IGMP, HTTP Flom, Rå Styrke, Tilkobling Flom, DNS Flom, NXDomain, Ping of Death, Smurf, Reflektert ICMP & UDP.,

Imperva DDoS protection tilbyr:

- Støtte for Anycast-og Unicast -, som gir deg muligheten til å automatisk oppdage og reagere på angrep og sårbarheter.

- En SLA-støttet garantere at angrep er blokkert i tre sekunder eller mindre, forhindrer driftsstans og redusere restitusjonstiden.

- En høykapasitets nettverk i stand til å analysere over 65 milliarder pakker per sekund.

- Live oversikter slik at du kan se gjeldende status, identifisere DDoS angrep og forstå parametere for et angrep.,

Learn more about Imperva’s DDoS protection solution.