Spoofing definisjon

Imitasjon er en etterligning av en bruker -, enhets-eller klienten på Internett. Det er ofte brukt i en cyberattack å skjule kilden til angrep trafikk.

De mest vanlige former for forfalsking er:

- DNS-server spoofing – Endrer en DNS-server for å omdirigere et domenenavn til en annen IP-adresse. Det er vanligvis brukes til å spre virus.

- ARP spoofing – Koblinger for en gjerningsmann er MAC-adressen til en legitim IP-adresse ved hjelp av falskt ARP-meldinger., Det er vanligvis brukes i tjenestenekt (denial of service (DoS) og man-in-the-middle-angrep.

- IP-adresse spoofing – Forkledninger en angriper opprinnelse IP. Det er vanligvis brukes i DoS-angrep.

Hva er IP-adressen spoofing

Datamaskin-nettverk kommuniserer gjennom utveksling av nettverk data-pakker, som hver inneholder flere overskrifter brukes for ruting og for å sikre overføring kontinuitet. En slik overskrift er «Kilde-IP-Adresse’, som angir IP-adressen på pakken er avsender.,

IP-adresse spoofing er lov å forfalske innholdet i Kilde-IP header, vanligvis med tilfeldige tall, enten for å maskere avsenders identitet eller for å starte en reflektert DDoS-angrep, som beskrevet nedenfor. IP-spoofing er en standard funksjon i de fleste DDoS-malware kits og angrep skript, noe som gjør det til en del av de fleste nettverk lag distribuert denial of service-DDoS-angrep.

IP-Adresse spoofing i DDoS-angrep

IP-adresse spoofing brukes av to grunner i DDoS-angrep: å maskere botnet enheten steder og for å iscenesette et reflektert overgrep.,

Maskering botnet enheter

Et botnet er en samling av skadelig programvare-infiserte enheter fjernstyres av gjerningsmennene uten kjennskap til sine eiere. De kan bli bedt om å kollektivt få tilgang til et gitt domene eller server, som gir gjerningsmenn med computing og nettverk ressurser til å generere enorme trafikken flom. Slike flommer aktivere botnet operatører, (en.k.a. hyrdene (prestene), for å få maks ut deres mål er ressurs kapasitet, noe som resulterer i nedetid og nettverk metning.,

Botnett er vanligvis består av enten tilfeldig, geografisk atskilte enheter, eller datamaskiner som tilhører samme kompromittert nettverk (f.eks., hacket hosting-plattformen).

Ved hjelp av falske IP-adresser for å skjule den sanne identiteten til sine botnet enheter, gjerningsmenn som mål å:

- Unngå discovery og utfylling av politiet og den rettsmedisinske cyber-etterforskere.

- Hindre mål å melde fra enheten eiere om et angrep der de er uforvarende å delta.,

- Omgå sikkerhet skript, enheter og tjenester som forsøk på å redusere DDoS-angrep gjennom svartelister for å angripe IP-adresser.

Reflektert DDoS

En reflektert DDoS-angrep bruker IP-spoofing å generere falske forespørsler, tilsynelatende på vegne av et mål, for å lokke frem reaksjoner fra under beskyttet mellomledd servere. Gjerningsmannens mål er å forsterke sin trafikk-utgang ved å utløse store reaksjoner fra mye mindre forespørsler.,

Vanlige reflektert DDoS-angrep metoder inkluderer:

- DNS-forsterkning – Et spørsmål som stammer fra et mål er forfalsket adressen er sendt til en rekke usikret DNS resolvers. Hver 60 byte forespørsel kan be en 4000 byte svar, slik at angriperne er i stand til å forstørre trafikk utgang med så mye som 1:70.

- Smurf attack – Et ICMP Echo forespørsel er sendt fra en mål er forfalsket adressen til en mellomliggende broadcast network, utløser svar fra hver enhet i nettverket. Graden av forsterkning er basert på antall enheter som forespørsel er sendt., For eksempel, et nettverk med 50 tilkoblede verter resulterer i en 1:50 forsterkning.

- NTP-forsterkning – En får monlist forespørsel, inneholder et mål er falske IP-adressen, er sendt til en usikker NTP-server. Som i DNS forsterkning, en liten forespørsel utløser en mye større respons, slik at en maksimal forsterkning forholdet 1:200.

IP-adresse spoofing i programmet lag angrep

av programmet lag-tilkoblinger til å være etablert, vert og besøkende er nødvendig for å delta i en prosess av gjensidig bekreftelse, kjent som en TCP-tre-veis håndtrykk.,

prosessen består av følgende utveksling av synkronisering (SYN) og bekreftelse (ACK) pakker:

- Besøkende sender et SYN-pakke til en vert.

- være Vert svar med en SYN-ACK.

- Besøkende erkjenner mottak av SYN-ACK ved å svare med en ACK-pakke.

Kilde-IP-spoofing gjør det tredje trinnet i denne prosessen er umulig, som forbyr besøkende fra noensinne å motta SYN-ACK-svar, som er sendt til den falske IP-adresse.,

Siden alle applikasjonslaget angrep stole på TCP-tilkoblinger og nedleggelsen av 3-veis håndtrykk loop, bare network layer DDoS-angrep kan bruke falske adresser.

IP-adresse spoofing i sikkerhet forskning

innen sikkerhet forskning, IP data som er avledet fra nettverket lag overgrep er ofte brukt til å identifisere opprinnelseslandet angriper ressurser. IP-adresse-imitasjon, men gjør dette upålitelige data, som både IP-adresse og geolokasjon av skadelig trafikk er maskert.,

Når du leser rapporter stole utelukkende på nettverk IP-data, er det nødvendig å være oppmerksom på disse begrensningene. For eksempel, en rapport fra et avbøtende leverandør som ikke beskytter mot applikasjonslaget angrep kan ikke være lettelse opp på for å gi nøyaktige plasseringen av botnet enheter.

Som en følge av betydelig forskning på botnet land av opprinnelse, kan det bare være basert på applikasjonslaget angrep data.

Se hvordan Imperva DDoS-Beskyttelse kan hjelpe deg med IP-spoofing.,

Anti-spoofing i DDoS-beskyttelse

Som nevnt, IP-adresse spoofing er vanligvis brukes til å omgå grunnleggende sikkerhetstiltak som er avhengige av IP-svartelister— blokkering av adresser kjent for å ha vært involvert i et angrep.

for Å overvinne dette, moderne avbøtende løsninger stole på deep packet inspection (DPI), som bruker en detaljert analyse av alle packet overskrifter snarere enn bare kilde-IP-adressen. Med PPT, avbøtende løsninger er i stand til å kryss-undersøke innholdet av ulike pakke-overskrifter for å avdekke andre beregninger for å identifisere og filtrere bort skadelig trafikk.,

For eksempel, en reduksjon tjenesten kan ansette PPT å observere et DDoS-trafikkstrøm og identifisere en strøm av pakker med mistenkelig-identiske TTLs og Total Lengde overskrifter som ikke samsvarer med et normalt mønster. Ved å spore slike små avvik, kan tjenesten skape en detaljert profil av en angripende pakke og bruke den til å luke ut skadelige trafikk uten å påvirke vanlige besøkende flyt.

nedsiden av PPT er at prosessen er svært ressurskrevende., Når utført på skalaen, for eksempel i et DDoS-angrep, PPT er sannsynlig å forårsake dårligere ytelse—noen ganger selv gjøre det beskyttede nettverket nesten helt uimottakelig.

for Å overvinne dette, Imperva scrub er utført av et formål bygget avbøtende maskinvare (kodenavn Behemoth) som går DPI mot ~100 millioner pakker i sekundet.

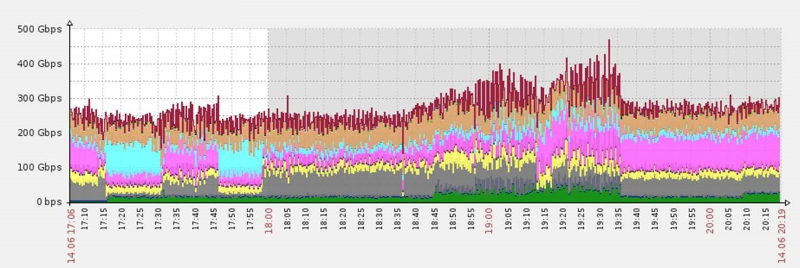

En klynge av Behemoth scrubbers reduserer 470 Gbps DDoS-angrep—en av de største på posten.,

Bygget opp fra grunnen av, hver Behemoth scrubber gir detaljert oversikt over alle innkommende data, og dermed sikre at angrep trafikk aldri kommer inn i ditt nettverk. Imens, din gyldig besøkende trafikk flyter gjennom uhindret.

finn ut mer om Imperva DDoS protection tjenester.