DDoS znaczenie: co to jest DDoS?

ataki DDoS (Distributed denial of service) są podklasą ataków DoS (denial of service). Atak DDoS obejmuje wiele podłączonych urządzeń online, łącznie znanych jako botnet, które są używane do przytłoczenia witryny docelowej fałszywym ruchem.

w przeciwieństwie do innych rodzajów cyberataków, ataki DDoS nie próbują naruszyć twojego obwodu bezpieczeństwa. Atak DDoS ma na celu uczynienie Twojej witryny i serwerów niedostępnymi dla legalnych użytkowników., Ataki DDoS mogą być również wykorzystywane jako zasłona dymna dla innych szkodliwych działań i do usuwania urządzeń zabezpieczających, naruszając obwód bezpieczeństwa celu.

udany atak typu Distributed denial of service jest bardzo zauważalnym zdarzeniem wpływającym na całą bazę użytkowników online. To sprawia, że jest to popularna broń z wyboru dla haktywistów, cyber wandali, szantażystów i wszystkich innych, którzy chcą wnieść punkt lub Czempion sprawę.,

ataki DDoS mogą występować w krótkich seriach lub powtarzających się atakach, ale tak czy inaczej wpływ na stronę internetową lub firmę może trwać dni, tygodnie, a nawet miesiące, gdy organizacja próbuje odzyskać kontrolę. Może to sprawić, że ataki DDoS będą niezwykle destrukcyjne dla każdej organizacji online. Ataki DDoS mogą między innymi prowadzić do utraty przychodów, erozji zaufania konsumentów, zmuszać firmy do wydawania fortun na odszkodowania i powodować długoterminowe szkody reputacji.

DoS vs.DDoS

różnice między regularnymi i rozproszonymi atakami typu denial of service są istotne., W ataku DoS sprawca używa jednego połączenia internetowego, aby wykorzystać lukę w oprogramowaniu lub zalać cel fałszywymi żądaniami-zwykle w celu wyczerpania zasobów serwera (np. pamięci RAM i procesora).

z drugiej strony, ataki DDoS (Distributed denial of service) są uruchamiane z wielu podłączonych urządzeń, które są rozproszone w Internecie. Te wielopłaszczyznowe, wielopłaszczyznowe zapory są na ogół trudniejsze do odchylenia, głównie ze względu na dużą ilość zaangażowanych urządzeń., W przeciwieństwie do ataków DoS z pojedynczym źródłem, ataki DDoS mają tendencję do celowania w infrastrukturę sieciową, próbując nasycić ją ogromnym ruchem.

ataki DDoS różnią się również sposobem ich wykonania. Ogólnie rzecz biorąc, ataki typu denial of service są uruchamiane za pomocą skryptów homebrewed lub narzędzi DoS( np. Low Orbit Ion Canon), a ataki DDoS są uruchamiane z botnetów-dużych klastrów podłączonych urządzeń (np. telefonów komórkowych, komputerów PC lub routerów) zainfekowanych złośliwym oprogramowaniem, które umożliwia zdalne sterowanie przez atakującego.,

botnety DDoS: przeprowadzanie ataków na dużą skalę

botnet jest zbiorem porwanych podłączonych urządzeń używanych do cyberataków, które są sterowane zdalnie z polecenia& Centrum Sterowania (c&C). Zazwyczaj obejmują one komputery osobiste, telefony komórkowe, niezabezpieczone urządzenia IoT, a nawet zasoby z usług chmury publicznej. Atakujący używają złośliwego oprogramowania i innych technik, aby zagrozić urządzeniu, zamieniając je w” zombie ” w botnecie atakującego.,

botnety umożliwiają atakującym przeprowadzanie ataków DDoS poprzez wykorzystanie mocy wielu maszyn i zasłanianie źródła ruchu. Ponieważ ruch jest rozproszony, narzędziom bezpieczeństwa i zespołom trudno jest wykryć atak DDoS, dopóki nie jest za późno.

aby dowiedzieć się więcej o infrastrukturze DDoS na dużą skalę, zapoznaj się z naszym artykułem dotyczącym botnetów DDoS.

rodzaje ataków DDoS

ataki DoS można podzielić na dwie ogólne kategorie—ataki warstwy aplikacji i ataki warstwy Sieci., Każdy z tych typów ataków DDoS określa określone parametry i zachowania używane podczas ataku, a także cel ataku.

- ataki warstwy aplikacji (zwane również atakami warstwy 7) mogą być zagrożeniami DoS lub DDoS, które mają na celu przeciążenie serwera poprzez wysyłanie dużej liczby żądań wymagających obsługi i przetwarzania wymagającego dużej ilości zasobów. Wśród innych wektorów ataku, kategoria ta obejmuje http floods, powolne ataki (np. Slowloris lub RUDY) i ataki floodowe zapytań DNS.,

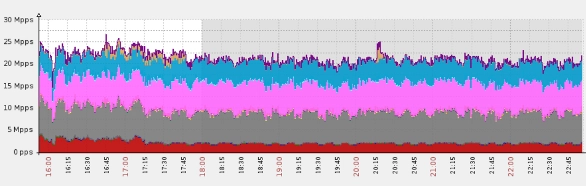

strona z Grami została zaatakowana przez potężną powódź DNS, osiągając ponad 25 milionów pakietów na sekundę

rozmiar ataków warstwy aplikacji jest zazwyczaj mierzony w żądaniach na sekundę (RPS), przy czym nie więcej niż 50 do 100 RPS jest wymagane, aby sparaliżować większość średniej wielkości strony internetowe.

- ataki na warstwy sieciowe (a.k.a., ataki na warstwy 3-4) to prawie zawsze ataki DDoS skonfigurowane w celu zatkania „potoków” łączących Twoją sieć., Wektory ataku w tej kategorii obejmują ataki UDP flood, syn flood, wzmocnienia NTP i wzmocnienia DNS i inne.

każdy z nich może zostać użyty do uniemożliwienia dostępu do Twoich serwerów, a także do wyrządzenia poważnych szkód operacyjnych, takich jak zawieszenie konta i ogromne opłaty za nadmierne obciążenie.

ataki DDoS są prawie zawsze zdarzeniami o dużym natężeniu ruchu, zwykle mierzonymi w gigabitach na sekundę (Gbps) lub pakietach na sekundę (PPS). Największe ataki na warstwy sieciowe mogą przekraczać setki Gb / s, jednak 20 do 40 Gb / s wystarcza, aby całkowicie wyłączyć większość infrastruktur sieciowych.,

powody DDoSing: motywacje atakującego

„DDoSsing” opisuje akt przeprowadzenia ataku DDoS. Ataki typu Denial of service są uruchamiane przez osoby fizyczne, firmy, a nawet państwa narodowe, z których każde ma własną motywację.

Haktywizm

haktywiści używają ataków DoS jako środka do wyrażania swojej krytyki wszystkiego, od rządów i polityków, w tym „wielkiego biznesu” i bieżących wydarzeń. Jeśli haktywiści nie zgadzają się z Tobą, Twoja strona pójdzie w dół (aka, „tango down”).,

mniej doświadczeni technicznie niż inne typy napastników, haktywiści używają gotowych narzędzi do przeprowadzania ataków na swoje cele. Anonymous jest chyba jedną z najbardziej znanych grup haktywistów. Są odpowiedzialni za cyberatak w lutym 2015 roku przeciwko ISIS, po ataku terrorystycznym na paryskie biura Charlie Hebdo, a także atak na Brazylijski rząd i sponsorów Mistrzostw Świata w czerwcu 2014 roku.

typowa metoda ataku haktywistów: DoS i DDoS.,

Cyber wandalizm

Cyber wandale są często określane jako „script kiddies”—za ich poleganie na gotowych skryptach i narzędziach, aby wywołać smutek wśród swoich współobywateli Internetu. Ci wandale są często znudzonymi nastolatkami szukającymi adrenaliny lub starającymi się wyładować swój gniew lub frustrację przeciwko instytucji (np. szkole) lub osobie, którą czują, że ich skrzywdziła. Niektórzy, oczywiście, po prostu szukają uwagi i szacunku swoich rówieśników.

oprócz gotowych narzędzi i skryptów, cyber wandale będą również prowadzić do korzystania z usług DDoS-for-hire (a.k.a.,, booters lub stressers), które można kupić online za jedyne $19 za sztukę.

wymuszenie

coraz popularniejszą motywacją ataków DDoS jest wymuszenie, co oznacza, że cyberprzestępca żąda pieniędzy w zamian za powstrzymanie (lub nie przeprowadzenie) paraliżującego ataku DDoS. Kilka znanych firm zajmujących się oprogramowaniem online—w tym MeetUp, Bitly, Vimeo i Basecamp—jest na końcu tych notatek DDoS, niektóre przechodzą w tryb offline po odmowie poddania się zagrożeniom wymuszającym.,

podobnie jak Cyber-wandalizm, ten rodzaj ataku jest możliwy dzięki istnieniu usług stresser i booter.

typowa metoda atakowania szantażystów: DDoS.

konkurencja Biznesowa

ataki DDoS są coraz częściej wykorzystywane jako konkurencyjne narzędzie biznesowe. Niektóre z tych ataków mają na celu powstrzymanie konkurenta przed uczestnictwem w ważnym wydarzeniu (np. Cyber Monday), podczas gdy inne są uruchamiane w celu całkowitego zamknięcia firm internetowych na miesiące.,

w ten czy inny sposób chodzi o spowodowanie zakłóceń, które zachęcą Twoich klientów do przyciągnięcia się do konkurenta, a jednocześnie spowodują szkody finansowe i reputację. Średni koszt ataku DDoS na organizację może wynosić 40 000 USD na godzinę.

ataki typu Business-feud są często dobrze finansowane i wykonywane przez profesjonalnych „najemników”, którzy przeprowadzają wczesne rozpoznanie i używają zastrzeżonych narzędzi i zasobów do podtrzymywania niezwykle agresywnych i trwałych ataków DDoS.

typowa metoda ataku stosowana przez konkurentów biznesowych: DDoS.,

Cyber warfare

sponsorowane przez państwo ataki DDoS są wykorzystywane do uciszenia rządowych krytyków i wewnętrznej opozycji, a także do zakłócania krytycznych usług finansowych, zdrowotnych i infrastrukturalnych w krajach wroga.

te ataki są wspierane przez państwa narodowe, co oznacza, że są dobrze finansowane i zorganizowane kampanie, które są realizowane przez doświadczonych technologicznie specjalistów.

typowa metoda ataku stosowana jako cyber warfare: DDoS.

rywalizacja osobista

ataki DoS mogą być wykorzystywane do wyrównywania osobistych wyników lub zakłócania konkursów online., Takie ataki często występują w kontekście gier online dla wielu graczy, w których gracze uruchamiają ataki DDoS przeciwko sobie, a nawet przeciwko serwerom gier, aby uzyskać przewagę lub uniknąć rychłej porażki poprzez „przewrócenie stołu”.”

ataki na graczy są często atakami DoS, wykonywanymi za pomocą powszechnie dostępnego złośliwego oprogramowania. Z drugiej strony ataki na serwery gier mogą być atakami DDoS, uruchamianymi przez stresory i bootery.

typowa metoda ataku osobistych rywali: DoS, DDoS.,

przeczytaj nasz artykuł, aby dowiedzieć się więcej o Ddsing w grach online.

DDoS for hire: Ddosers, bootery i stressers

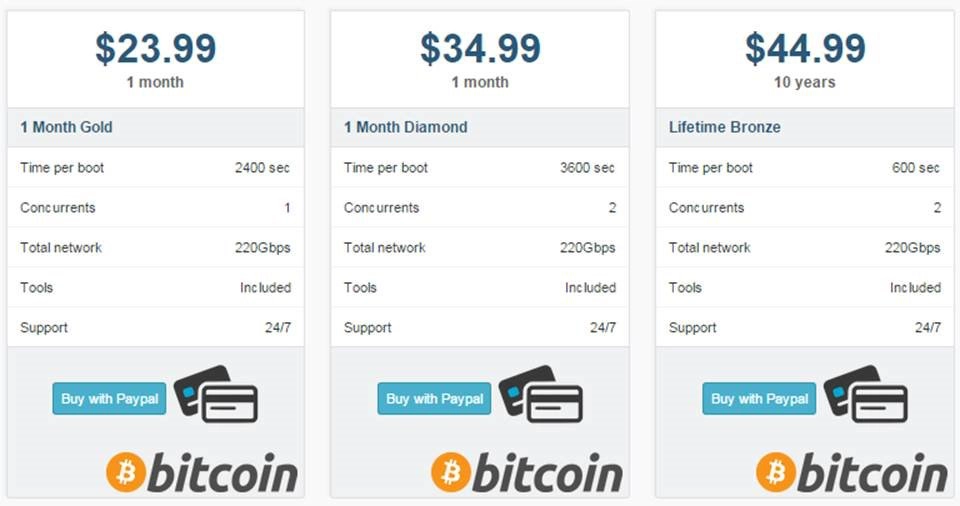

dostawcy DDoS for hire oferują wykonywanie ataków DDoS w imieniu innych osób za opłatą. Te podmioty zagrożenia są znane pod wieloma nazwami, w tym DDoSser, bootery i stresery. Szeroka dostępność DDoS do wynajęcia sprawia, że prawie każdy może przeprowadzać ataki na dużą skalę.

jednym z powodów, dla których aktorzy mogą występować pod konkretną nazwą, jest pojawienie się w serwisie prawnym., Na przykład, stressers zazwyczaj twierdzą, że oferują usługi testów wytrzymałościowych odporności serwera. Jednak podmioty te często nie weryfikują właściciela serwera, który „testuje”, aby upewnić się, że testy są legalne.

natomiast aktorzy, którzy nazywają siebie booterami i Ddoserami, zazwyczaj nie próbują ukrywać nielegalnego charakteru swoich usług.,

przykład reklamowanych cen i pojemności rozruchu

aby dowiedzieć się więcej o typach atakujących DDoS, zapoznaj się z naszym artykułem na temat ataków DDoS, rozruchów i stresorów.

Jak zatrzymać ataki DDoS: DIY

nie możesz zapobiec atakom DoS. Cyberprzestępcy zaatakują. Niektórzy uderzą w swoje cele, niezależnie od obrony na miejscu., Istnieje jednak kilka środków zapobiegawczych, które możesz podjąć samodzielnie:

- monitorowanie ruchu w celu poszukiwania nieprawidłowości, w tym niewyjaśnionych skoków ruchu i wizyt z podejrzanych adresów IP i geolokacji. Wszystko to może być oznaką atakujących wykonujących „suche przebiegi”, aby przetestować obronę przed podjęciem pełnoprawnego ataku. Rozpoznanie tego, czym są, może pomóc ci przygotować się na nadchodzący atak.

- miej oko na media społecznościowe (zwłaszcza Twitter) i publiczne kosze na odpady (np. Pastebin.,com) dla zagrożeń, rozmów i przechwałek, które mogą wskazywać na nadchodzący atak.

- rozważ użycie zewnętrznych testów DDoS (np. testów piórowych) do symulacji ataku na infrastrukturę IT, aby być przygotowanym, gdy nadejdzie moment prawdy. Kiedy podejmiesz się tego, przetestuj wiele różnych ataków, nie tylko tych, z którymi jesteś zaznajomiony.

- stwórz plan reagowania i zespół szybkiego reagowania, czyli wyznaczoną grupę osób, których zadaniem jest zminimalizowanie skutków ataku., Kiedy planujesz, wprowadź procedury dla zespołów obsługi klienta i komunikacji, a nie tylko dla specjalistów IT.

aby naprawdę chronić się przed nowoczesnymi atakami DDoS, należy użyć rozwiązania łagodzącego ataki DDoS. Rozwiązania mogą być wdrażane lokalnie, ale częściej są dostarczane jako usługa przez dostawców zewnętrznych. Więcej o usługach łagodzenia ataków DDoS wyjaśniamy w poniższej sekcji.

aby dowiedzieć się więcej na temat rozwiązań DIY, lokalnych i usług w chmurze do ochrony przed atakami DDoS, zapoznaj się z naszym artykułem, Jak powstrzymać ataki DDoS.,

łagodzenie ataków DDoS: jak działa ochrona przed atakami DDoS?

pierwszym krokiem przy wyborze rozwiązania ograniczającego ataki DDoS jest ocena ryzyka. Ważne podstawowe pytania to:

- które aktywa infrastrukturalne wymagają ochrony?

- jakie są miękkie punkty, czy pojedyncze punkty awarii?

- co jest wymagane do ich usunięcia?

- skąd i kiedy będziesz wiedział,że jesteś celem? Będzie za późno?

- jakie są skutki (finansowe i inne) przedłużonej awarii?,

uzbrojony w te informacje, nadszedł czas, aby ustalić priorytety swoich obaw, analizując różne opcje łagodzenia ataków DDoS w ramach budżetu bezpieczeństwa.

Jeśli prowadzisz komercyjną stronę internetową lub aplikacje online (np. aplikacje SaaS, bankowość online, e-commerce), prawdopodobnie będziesz chciał 24×7, Zawsze aktywnej ochrony. Z drugiej strony duża firma prawnicza może być bardziej zainteresowana ochroną swojej infrastruktury—w tym serwerów poczty e-mail, serwerów FTP i platform back office-niż witryna internetowa. Ten rodzaj działalności może zdecydować się na rozwiązanie „na żądanie”.,

drugim krokiem jest wybór metody wdrożenia. Najczęstszym i najskuteczniejszym sposobem wdrożenia ochrony DDoS na żądanie dla podstawowych usług infrastruktury w całej podsieci jest routing przy użyciu protokołu BGP (border gateway protocol). Będzie to jednak działać tylko na żądanie, wymagając ręcznej aktywacji rozwiązania zabezpieczającego w przypadku ataku.,

W związku z tym, jeśli potrzebujesz zawsze włączonej ochrony przed atakami DDoS dla swojej aplikacji internetowej, powinieneś użyć przekierowania DNS, aby przekierować cały ruch w witrynie (HTTP / HTTPS) za pośrednictwem sieci dostawcy ochrony przed atakami DDoS (Zwykle zintegrowanej z siecią dostarczania treści). Zaletą tego rozwiązania jest to, że większość CDN oferuje skalowalność na wezwanie do absorbowania ataków wolumetrycznych, jednocześnie minimalizując opóźnienia i przyspieszając dostarczanie treści.,

Łagodzenie ataków na warstwy sieciowe

radzenie sobie z atakami na warstwy sieciowe wymaga dodatkowej skalowalności—wykraczającej poza to, co może zaoferować twoja własna sieć.

Każdy z nich ma zdolność przetwarzania setek Gbps wartości ruchu. Potężne serwery znajdujące się w centrach szorowania będą następnie odfiltrowywać złośliwe Pakiety, przekazując jedynie czysty ruch do serwera origin przez tunel GRE.,

ta metoda łagodzenia zapewnia ochronę przed atakami direct-to-IP i jest zwykle kompatybilna ze wszystkimi typami infrastruktur i protokołów komunikacyjnych (np. UDP, SMTP, FTP, VoIP).,

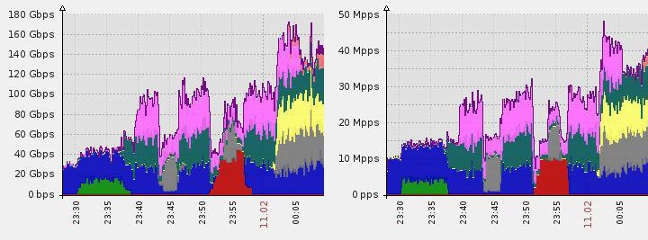

Ochrona przed atakiem wzmacniającym NTP: 180 GB/s i 50 milionów pakietów na sekundę

Łagodzenie ataków na warstwy aplikacji

Łagodzenie ataków na warstwy aplikacji polega na rozwiązaniach do profilowania ruchu, które mogą skalować się na żądanie, a jednocześnie są w stanie odróżnić złośliwe boty od uzasadnionych odwiedzających stronę.

w przypadku profilowania ruchu najlepsze praktyki wymagają heurystyki opartej na podpisach i zachowaniu, połączonej z oceną reputacji IP i progresywnym wykorzystaniem wyzwań związanych z bezpieczeństwem (np.,, JS i cookie challenges).

Łagodzenie ośmiodniowej powodzi HTTP: 690 milionów żądań DDoS od 180 000 adresów IP botnetów

razem, dokładnie filtrują one szkodliwy ruch botów, chroniąc przed atakami warstwy aplikacji bez żadnego wpływu na uprawnionych użytkowników.

aby dowiedzieć się więcej o tym, jak działają usługi ochrony przed atakami DDoS innych firm, zapoznaj się z naszymi artykułami na temat: ochrona przed atakami DDoS i Ochrona przed atakami DDoS

Zobacz, w jaki sposób Ochrona przed atakami DDoS Imperva może Ci pomóc w przypadku ataków DDoS.,

Ochrona przed atakami DDoS przez Imperva

Imperva oferuje rozwiązanie ochrony przed atakami DDoS, które szybko łagodzi ataki DDoS na dużą skalę, bez zakłócania obsługi legalnych użytkowników. Imperva zapewnia ochronę stron internetowych i aplikacji internetowych, sieci i podsieci, serwerów nazw domen (DNS) i pojedynczych adresów IP.

Imperva wykrywa i łagodzi wszelkiego rodzaju ataki DDoS, w tym TCP SYN+ACK, TCP Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute Force, Connection Flood, DNS Flood, NXDomain, Ping of Death, Smurf, reflect ICMP & UDP.,

Imperva DDoS protection zapewnia:

- wsparcie dla Anycast i Unicast, umożliwiając automatyczne wykrywanie i reagowanie na ataki i luki.

- gwarancja SLA, że ataki są blokowane w ciągu trzech sekund lub mniej, zapobiegając przestojom i skracając czas odzyskiwania.

- sieć o dużej pojemności, zdolna do analizy ponad 65 miliardów pakietów na sekundę.

- pulpity nawigacyjne na żywo pozwalające zobaczyć aktualny stan, zidentyfikować ataki DDoS i zrozumieć parametry ataku.,

Learn more about Imperva’s DDoS protection solution.