spoofing definicja

Spoofing to podszywanie się pod użytkownika, urządzenie lub klienta w Internecie. Jest często używany podczas cyberataku, aby ukryć źródło ataku.

najczęstsze formy spoofingu to:

- spoofing serwera DNS – modyfikuje serwer DNS w celu przekierowania nazwy domeny na inny adres IP. Jest zwykle używany do rozprzestrzeniania wirusów.

- ARP spoofing-łączy adres MAC sprawcy z legalnym adresem IP za pomocą fałszywych wiadomości ARP., Jest zwykle używany w atakach typu denial of service (DoS) i man-in-the-middle.

- IP address spoofing-maskuje adres IP pochodzenia atakującego. Jest zwykle używany w atakach DoS.

czym jest fałszowanie adresów IP

sieci komputerowe komunikują się poprzez wymianę pakietów danych sieciowych, z których każdy zawiera wiele nagłówków używanych do routingu i zapewnienia ciągłości transmisji. Jednym z takich nagłówków jest „źródłowy adres IP”, który wskazuje adres IP nadawcy pakietu.,

fałszowanie adresów IP to fałszowanie treści w źródłowym nagłówku IP, zwykle przy użyciu randomizowanych liczb, albo w celu zamaskowania tożsamości nadawcy, albo w celu wywołania odbitego ataku DDoS, jak opisano poniżej. Spoofing IP jest domyślną funkcją w większości zestawów złośliwego oprogramowania DDoS i skryptów ataku, co czyni go częścią większości ataków DDoS rozproszonych w warstwie sieciowej.

fałszowanie adresów IP w atakach DDoS

fałszowanie adresów IP jest używane z dwóch powodów w atakach DDoS: do maskowania lokalizacji urządzeń botnetowych i do wystawiania odbicia ataku.,

maskowanie urządzeń botnetowych

botnet to klaster urządzeń zainfekowanych złośliwym oprogramowaniem zdalnie sterowanych przez sprawców bez wiedzy ich właścicieli. Można im polecić zbiorowy dostęp do danej domeny lub serwera, zapewniając sprawcom zasoby obliczeniowe i sieciowe do generowania ogromnych powodzi ruchu. Takie powodzie umożliwiają operatorom botnetów (A.K. A. shepherds) maksymalne zwiększenie pojemności zasobów docelowych, co powoduje przestój serwera i nasycenie sieci.,

botnety zazwyczaj składają się z przypadkowych, rozproszonych geograficznie urządzeń lub komputerów należących do tej samej zagrożonej sieci (np. zhakowanej platformy hostingowej).

używając fałszywych adresów IP do maskowania prawdziwej tożsamości swoich urządzeń botnetowych, sprawcy mają na celu:

- uniknąć wykrycia i implikacji przez organy ścigania i śledczych cyberprzestępców.

- Zapobiegaj informowaniu właścicieli urządzeń o ataku, w którym nieświadomie uczestniczą.,

- Omiń Skrypty zabezpieczeń, urządzenia i usługi, które próbują złagodzić ataki DDoS poprzez czarną listę atakujących adresów IP.

odbity atak DDoS

odbity atak DDoS wykorzystuje spoofing IP do generowania fałszywych żądań, pozornie w imieniu celu, aby uzyskać odpowiedzi z chronionych serwerów pośredniczących. Celem sprawcy jest wzmocnienie ich ruchu poprzez wyzwalanie dużych odpowiedzi od znacznie mniejszych żądań.,

popularne metody ataku DDoS obejmują:

- wzmocnienie DNS – dowolne zapytanie pochodzące z podrobionego adresu celu jest wysyłane do wielu niezabezpieczonych resolverów DNS. Każde 60-bajtowe żądanie może monitować o odpowiedź 4000-bajtową, umożliwiając atakującym zwiększenie natężenia ruchu nawet o 1: 70.

- smurf attack – żądanie ICMP Echo jest wysyłane ze sfałszowanego adresu celu do pośredniej sieci nadawczej, wyzwalając odpowiedzi z każdego urządzenia w tej sieci. Stopień wzmocnienia zależy od liczby urządzeń, do których transmitowane jest żądanie., Na przykład sieć z 50 podłączonymi hostami daje wzmocnienie 1:50.

- NTP amplification-żądanie get monlist, zawierające fałszywy adres IP celu, jest wysyłane do niezabezpieczonego serwera NTP. Podobnie jak w przypadku wzmocnienia DNS, małe żądanie wyzwala znacznie większą odpowiedź, umożliwiając maksymalny współczynnik wzmocnienia 1:200.

fałszowanie adresów IP w atakach warstwy aplikacji

aby nawiązać połączenia warstwy aplikacji, host i odwiedzający muszą zaangażować się w proces wzajemnej weryfikacji, znany jako TCP three-way handshake.,

proces składa się z następującej wymiany pakietów synchronizacji (SYN) i potwierdzenia (ACK):

- użytkownik wysyła pakiet SYN do hosta.

- Host odpowiada za pomocą SYN-ACK.

- Użytkownik potwierdza otrzymanie SYN – ACK, odpowiadając pakietem ACK.

spoofing źródłowego adresu IP uniemożliwia trzeci etap tego procesu, ponieważ uniemożliwia odwiedzającemu kiedykolwiek otrzymanie odpowiedzi SYN-ACK, która jest wysyłana na fałszywy adres IP.,

ponieważ wszystkie ataki warstwy aplikacji opierają się na połączeniach TCP i zamknięciu trójdrożnej pętli uścisku dłoni, tylko ataki DDoS warstwy sieciowej mogą używać fałszywych adresów.

fałszowanie adresów IP w badaniach nad bezpieczeństwem

w badaniach nad bezpieczeństwem dane IP pochodzące z ataków na warstwy Sieci są często używane do identyfikacji kraju pochodzenia zasobów atakujących. Fałszowanie adresów IP sprawia jednak, że dane te nie są wiarygodne, ponieważ zarówno adres IP, jak i geolokalizacja złośliwego ruchu są maskowane.,

czytając raporty opierające się wyłącznie na danych IP sieci, należy mieć świadomość tych ograniczeń. Na przykład nie można polegać na raporcie dostawcy zabezpieczeń, który nie chroni przed atakami warstwy aplikacji, aby zapewnić dokładne lokalizacje urządzeń botnetowych.

w rezultacie wszelkie istotne badania nad botnetami w krajach pochodzenia mogą być oparte wyłącznie na danych ataku warstwy aplikacji.

zobacz, jak Imperva ochrona DDoS może pomóc w spoofingu IP.,

Anti-spoofing w ochronie przed atakami DDoS

jak wspomniano, spoofing adresów IP jest powszechnie używany do ominięcia podstawowych środków bezpieczeństwa opartych na czarnej liście IP— blokowaniu adresów, o których wiadomo, że były wcześniej zaangażowane w atak.

aby to przezwyciężyć, nowoczesne rozwiązania łagodzące opierają się na głębokiej inspekcji pakietów (DPI), która wykorzystuje szczegółową analizę wszystkich nagłówków pakietów, a nie tylko źródłowy adres IP. Dzięki DPI rozwiązania łagodzące mogą porównywać zawartość różnych nagłówków pakietów w celu wykrycia innych wskaźników w celu identyfikacji i odfiltrowania szkodliwego ruchu.,

na przykład usługa łagodzenia może wykorzystywać DPI do obserwacji strumienia ruchu DDoS i identyfikowania napływu pakietów z podejrzanie identycznymi TTL i nagłówkami o całkowitej długości, które nie pasują do normalnego wzorca. Śledząc takie małe nieprawidłowości, usługa może stworzyć szczegółowy profil atakującego pakietu i użyć go do wyeliminowania szkodliwego ruchu bez wpływu na regularny przepływ odwiedzających.

minusem DPI jest to, że proces jest bardzo zasobochłonny., Gdy wykonywane są na dużą skalę, na przykład podczas ataku DDoS, DPI może spowodować pogorszenie wydajności—czasami nawet sprawić, że chroniona sieć prawie całkowicie przestanie odpowiadać.

aby to przezwyciężyć, szorowanie Imperva jest wykonywane przez specjalnie zbudowany sprzęt łagodzący (nazwa kodowa Behemoth), który uruchamia DPI z ~100 milionami pakietów na sekundę.

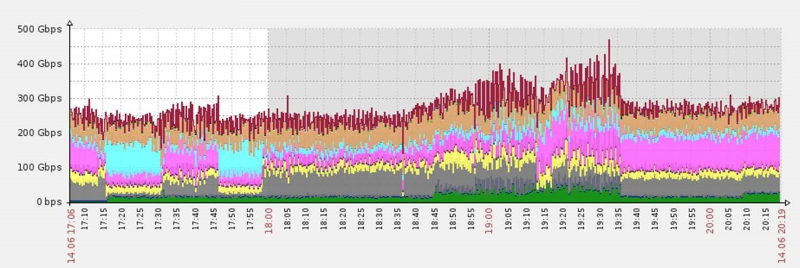

Gromada skruberów Behemoth łagodzi atak DDoS o przepustowości 470 Gb / s—jeden z największych w historii.,

każdy skruber Behemoth zbudowany od podstaw zapewnia szczegółową widoczność wszystkich przychodzących danych, zapewniając tym samym, że ruch ataku nigdy nie dotrze do twojej sieci. Tymczasem Twój ważny ruch odwiedzających przepływa bez przeszkód.

Dowiedz się więcej o usługach ochrony przed atakami DDoS firmy Imperva.