DDoS meaning: What is DDoS?

Distribued denial of service (DDoS) attacks are a subclass of denial of service (dos) attacks. Um ataque DDoS envolve vários dispositivos online conectados, conhecidos coletivamente como um botnet, que são usados para sobrecarregar um site de destino com tráfego falso.ao contrário de outros tipos de ciberataques, os ataques DDoS não tentam invadir o seu perímetro de segurança. Em vez disso, um ataque DDoS visa tornar o seu site e servidores indisponíveis para usuários legítimos., DDoS também pode ser usado como uma cortina de fumaça para outras atividades maliciosas e para derrubar aparelhos de segurança, quebrando o perímetro de segurança do alvo.

um ataque de negação de serviço distribuído bem sucedido é um evento altamente perceptível que afeta uma base de usuários online inteira. Isso torna-a uma arma popular de escolha para hacktivistas, ciber-vândalos, extorsionistas e qualquer outro que queira fazer um ponto ou defender uma causa.,os ataques DDoS podem ocorrer em pequenas explosões ou repetições, mas de qualquer forma o impacto em um site ou negócio pode durar dias, semanas e até meses, enquanto a organização tenta se recuperar. Isto pode tornar o DDoS extremamente destrutivo para qualquer organização online. Entre outras coisas, ataques DDoS podem levar à perda de receitas, corroer a confiança do consumidor, forçar as empresas a gastar fortunas em compensações e causar danos de reputação a longo prazo.

DoS vs. DDoS

As diferenças entre os ataques de negação de serviço regulares e distribuídos são substantivas., In a DoS attack, a perpetrator uses a single Internet connection to either exploit a software vulnerability or flood a target with fake requests-usually in an attempt to escape server resources (e.g., RAM and CPU).por outro lado, ataques distribuídos de negação de serviço (DDoS) são lançados a partir de vários dispositivos conectados que são distribuídos através da Internet. Estas barragens multi-pessoa, multi-dispositivo são geralmente mais difíceis de desviar, principalmente devido ao grande volume de dispositivos envolvidos., Ao contrário dos ataques de código único DoS, os ataques DDoS tendem a atingir a infra-estrutura de rede em uma tentativa de saturá-la com enormes volumes de tráfego.os ataques DDoS também diferem na forma de sua execução. De modo geral, ataques de negação de serviço são lançados caseira usando scripts do ms-DoS ou ferramentas (por exemplo, Low Orbit Ion Canon), enquanto os ataques DDoS são lançados de botnets — grandes aglomerados de dispositivos conectados (por exemplo, telefones celulares, Computadores ou roteadores) infectados com malware que permite o controle remoto por um invasor.,

DDoS botnets: empreender ataques de grande escala

Uma botnet é uma coleção de sequestrado dispositivos conectados usado para ataques cibernéticos que são controlados remotamente a partir de um Comando & Centro de Controle (C&C). Estes normalmente incluem computadores pessoais, telefones celulares, dispositivos IoT não seguros, e até mesmo recursos de serviços públicos em nuvem. Atacantes usam malware e outras técnicas para comprometer um dispositivo, transformando-o em um “zumbi” no botnet do atacante.,Botnets

permitem aos atacantes realizar ataques DDoS, aproveitando o poder de muitas máquinas e obscurecendo a fonte do tráfego. Uma vez que o tráfego é distribuído, é difícil para as ferramentas de segurança e equipes de detectar que um ataque DDoS está ocorrendo até que seja tarde demais.

para saber mais sobre a infra-estrutura DDoS em grande escala, veja o nosso artigo sobre botnets DDoS.

tipos de ataques DDoS

ataques DoS podem ser divididos em duas categorias gerais—ataques de camada de aplicação e ataques de camada de rede., Cada um destes tipos de ataques DDoS define determinados parâmetros e comportamentos usados durante o ataque, bem como o alvo do ataque.

- ataques de camada de aplicação (por exemplo, ataques de camada 7) podem ser ameaças DoS ou DDoS que procuram sobrecarregar um servidor, enviando um grande número de pedidos que requerem tratamento e processamento intensivo de recursos. Entre outros vetores de ataque, esta categoria inclui enchentes HTTP, ataques lentos (por exemplo, Slowloris ou RUDY) e ataques de enchentes de consulta DNS.,

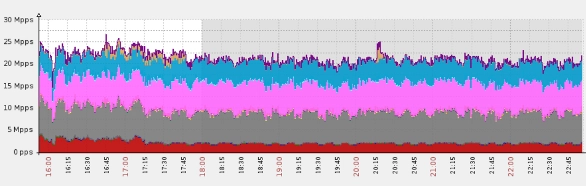

site de Jogos bater com uma enorme DNS de inundação, atingindo mais de 25 milhões de pacotes por segundo

O tamanho da camada de aplicação ataques é normalmente medido em RPS (solicitações por segundo), com não mais do que 50 a 100 RPS sendo necessário para prejudicar a maioria de médio porte sites.os ataques de camadas de rede (ataques da camada 3-4) são quase sempre ataques DDoS configurados para bloquear os “pipelines” que ligam a sua rede., Vetores de ataque nesta categoria incluem inundação UDP, inundação SYN, amplificação NTP e ataques de amplificação DNS, e muito mais.

qualquer um destes podem ser usados para impedir o acesso aos seus servidores, ao mesmo tempo que causam danos operacionais graves, tais como suspensão de conta e taxas de sobrecarga massiva.ataques DDoS são quase sempre eventos de alto tráfego, geralmente medidos em gigabits por segundo (Gbps) ou pacotes por segundo (PPS). Os maiores ataques de camada de rede podem exceder centenas de Gbps; no entanto, 20 a 40 Gbps são suficientes para encerrar completamente a maioria das infra-estruturas de rede.,

razões para DDoSing: motivações do atacante

“DDoSsing” descreve o ato de realizar um ataque DDoS. Ataques de negação de serviço são lançados por indivíduos, empresas e até mesmo Estados-nação, cada um com sua própria motivação.hacktivismo hacktivistas usam ataques DoS como um meio de expressar suas críticas a tudo, de governos e políticos, incluindo “grandes negócios”, e eventos atuais. Se os hacktivistas discordarem de você, seu site vai cair (t. c. p., “tango down”).,menos conhecedores do que outros tipos de atacantes, os hacktivistas tendem a usar ferramentas premade para os assaltos salariais contra os seus alvos. O Anonymous é talvez um dos grupos hacktivistas mais conhecidos. Eles são responsáveis pelo ataque cibernético em fevereiro de 2015 contra o ISIS, após o ataque terrorista deste último contra os escritórios de Paris de Charlie Hebdo, bem como o ataque contra o governo brasileiro e patrocinadores da Copa do mundo em junho de 2014.

método de assalto típico dos hacktivistas: DoS e DDoS.,

vandalismo cibernético

vândalos cibernéticos são muitas vezes referidos como “script kiddies”—por sua confiança em scripts premade e ferramentas para causar dor aos seus concidadãos da Internet. Estes vândalos são muitas vezes Adolescentes entediados à procura de uma adrenalina, ou procurando desabafar sua raiva ou frustração contra uma instituição (por exemplo, escola) ou pessoa que eles sentem que os prejudicou. Alguns estão, É claro, apenas à procura de atenção e do respeito dos seus pares.

ao lado de ferramentas e scripts premade, os vândalos cibernéticos também resultarão no uso de serviços DDoS-for-hire (t. c. p.,, booters ou stressers), que pode ser comprado on-line por tão pouco quanto $19 cada pop.uma motivação cada vez mais popular para ataques DDoS é extorsão, o que significa que um cibercriminal exige dinheiro em troca de parar (ou não realizar) um ataque DDoS incapacitante. Várias empresas proeminentes de software online-incluindo MeetUp, Bitly, Vimeo, e Basecamp—têm estado no final de recepção dessas notas DDoS, alguns ficando offline depois de se recusar a sucumbir às ameaças dos extorsionistas.,

Similar ao ciber vandalismo, este tipo de ataque é ativado pela existência de serviços de estresse e inicialização.

típico método de assalto de extorsionistas: DDoS.os ataques DDoS estão a ser cada vez mais utilizados como uma ferramenta empresarial competitiva. Alguns desses ataques são projetados para impedir um concorrente de participar de um evento significativo (por exemplo, Cyber Monday), enquanto outros são lançados com o objetivo de encerrar completamente as empresas online por meses.,de uma forma ou de outra, a ideia é causar uma perturbação que encoraje os seus clientes a juntarem-se ao concorrente, causando também danos financeiros e reputacionais. Um custo médio de um ataque DDoS para uma organização pode ser de $40.000 por hora.os ataques de Feud de negócios são muitas vezes bem financiados e executados por profissionais “pistolas contratadas”, que conduzem o reconhecimento precoce e usam ferramentas e recursos proprietários para sustentar ataques DDoS extremamente agressivos e persistentes.

método de assalto típico utilizado por concorrentes comerciais: DDoS.,ataques DDoS patrocinados pelo Estado estão sendo usados para silenciar os críticos do governo e a oposição interna, bem como um meio de perturbar os Serviços Financeiros, de saúde e de infraestrutura críticos em países inimigos.estes ataques são apoiados por estados-nação, o que significa que são campanhas bem financiadas e orquestradas que são executadas por profissionais experientes em tecnologia.

método de assalto típico empregado como guerra cibernética: DDoS.

rivalidade pessoal

ataques DoS podem ser usados para ajustar contas pessoais ou interromper competições online., Tais ataques ocorrem muitas vezes no contexto de jogos online multiplayer, onde os jogadores lançam barragens DDoS uns contra os outros, e até mesmo contra servidores de jogos, para ganhar uma vantagem ou evitar a derrota iminente por “virar a mesa”.”

ataques contra jogadores são frequentemente ataques DoS, executados com software malicioso amplamente disponível. Por outro lado, ataques contra servidores de jogos são prováveis de serem ataques DDoS, lançados por stresse e booters.

método típico de ataque de rivais pessoais: DoS, DDoS.,

Leia o nosso artigo para saber mais sobre DDoSing em jogos online.

DDoS for hire: Ddosers, booters and stressers

DDoS for hire providers offer to perform DDoS attacks on the behalf of others for payment. Esses atores de ameaça são conhecidos por vários nomes, incluindo DDoSser, booters e stressers. A ampla disponibilidade de DDoS para locação torna possível para quase qualquer um realizar ataques em grande escala.

uma razão pela qual os actores podem ter um nome específico é para aparecer como um serviço jurídico., Por exemplo, os operadores de stress normalmente afirmam oferecer serviços para testar a resistência dos servidores de stress. No entanto, esses atores muitas vezes não verificam o proprietário do servidor que eles estão “testando” para garantir que os testes são legítimos.

em contraste, os atores que se referem a si mesmos como booters e Ddoss normalmente não tentam esconder a natureza ilegal de seus serviços.,

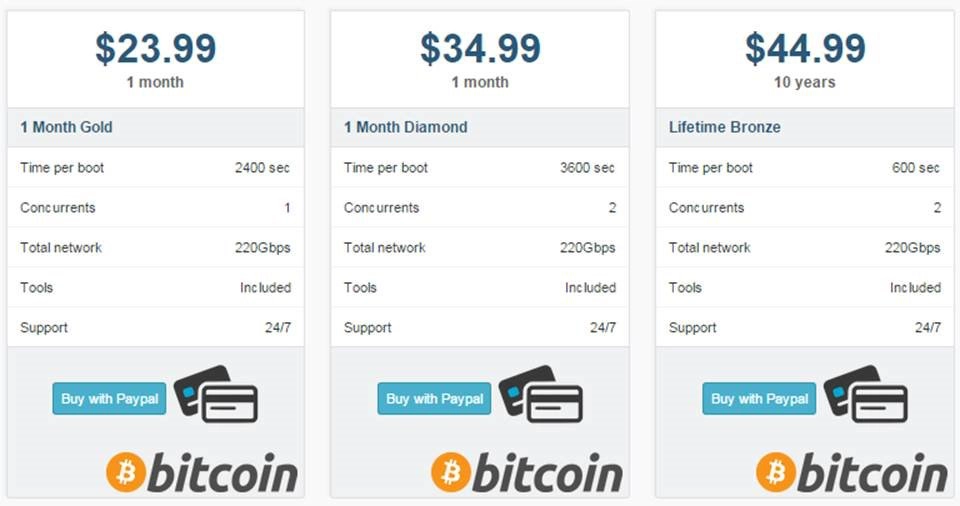

Exemplo de booter os preços anunciados e capacidades

Para saber mais sobre os tipos de DDoS atacantes, consulte o nosso artigo sobre DDoSsers, booters e stressers.

como parar ataques de DDoS: DIY

Você não pode prevenir ataques DoS. Os criminosos cibernéticos vão atacar. Alguns vão atingir os seus alvos, independentemente das defesas no local., No entanto, existem algumas medidas preventivas que você pode tomar por conta própria:

- monitorar o seu tráfego para procurar anomalias, incluindo picos de tráfego inexplicáveis e visitas de endereços IP suspeitos e geolocações. Tudo isso pode ser sinal de atacantes executando “runs secos” para testar suas defesas antes de se comprometer com um ataque completo. Reconhecer estes pelo que são pode ajudá-lo a preparar-se para o ataque a seguir.

- considere o uso de testes DDoS de terceiros (isto é, testes de caneta) para simular um ataque contra a sua infra-estrutura de TI para que você possa ser preparado quando o momento da verdade chegar. Quando você realizar isso, teste contra uma grande variedade de ataques, não apenas aqueles com que você está familiarizado.crie um plano de resposta e uma equipe de resposta rápida, significando um grupo designado de pessoas cujo trabalho é minimizar o impacto de um ataque., Quando você planeja, coloque em prática procedimentos para suas equipes de suporte ao cliente e comunicação, não apenas para seus profissionais de TI.

fique de olho nas mídias sociais (particularmente no Twitter) e nos caixotes de lixo públicos (por exemplo, Pastebin.,com) para ameaças, conversas e vanglorios que podem sugerir um ataque que está chegando.

para realmente proteger contra ataques DDoS modernos, você deve usar uma solução de mitigação DDoS. As soluções podem ser implantadas nas instalações, mas são mais comumente fornecidas como um serviço por prestadores de terceiros. Explicamos mais sobre os Serviços de mitigação DDoS na seção seguinte.

para saber mais sobre DIY, on-premise, and cloud service approaches to DDoS protection, veja o nosso artigo sobre como parar ataques DDoS.,mitigação DDoS: como funciona a protecção anti-DDoS?

este primeiro passo na selecção de uma solução de mitigação DDoS é avaliar o seu risco. Questões básicas importantes incluem:

- Quais os activos da infra-estrutura que necessitam de protecção?quais são os pontos fracos, ou pontos únicos de falha?o que é necessário para derrubá-los?como e quando saberás que és o alvo? Será tarde demais?quais são os impactos (financeiros e outros) de uma interrupção prolongada?,

armado com esta informação, é então altura de priorizar as suas preocupações, examinando várias opções de mitigação DDoS no âmbito do seu orçamento de segurança.se você está executando um site comercial ou aplicações online (por exemplo, aplicações SaaS, banco online, e-commerce), você provavelmente vai querer 24×7, sempre em proteção. Um grande escritório de advocacia, por outro lado, pode estar mais interessado em proteger a sua infra—estrutura—incluindo servidores de E-mail, servidores FTP e plataformas back office-do que o seu site. Este tipo de negócio pode optar por uma solução “a pedido”.,

O segundo passo é escolher o método de implantação. A maneira mais comum e eficaz de implantar Proteção DDoS On-demand para seus serviços de infra-estrutura core através de uma sub-rede inteira é através de roteamento border gateway protocol (BGP). No entanto, isso só funcionará sob demanda, exigindo que você ative manualmente a solução de segurança em caso de ataque.,por conseguinte, se precisar de protecção DDoS sempre em linha para a sua aplicação web, deve usar o redireccionamento DNS para redireccionar todo o tráfego do website (HTTP/HTTPS) através da rede do seu fornecedor de protecção DDoS (normalmente integrado com uma rede de entrega de conteúdo). A vantagem desta solução é que a maioria dos CDNs oferecem escalabilidade on-call para absorver ataques volumétricos, ao mesmo tempo minimizando latência e acelerando a entrega de conteúdo.,a mitigação dos ataques de camada de Rede Requer escalabilidade adicional-além do que a sua própria rede pode oferecer.

consequentemente, no caso de um ataque, Um anúncio BGP é feito para garantir que todo o tráfego recebido é encaminhado através de um conjunto de centros de depuração. Cada um deles tem a capacidade de processar centenas de Gbps no valor de tráfego. Servidores poderosos localizados nos centros de depuração irão então filtrar pacotes maliciosos, apenas encaminhando o tráfego limpo para o servidor de origem através de um túnel GRE.,

Este método de mitigação proporciona proteção contra ataques diretos a PI e é geralmente compatível com todos os tipos de infra-estruturas e protocolos de comunicação (por exemplo, UDP, SMTP, FTP, VoIP).,

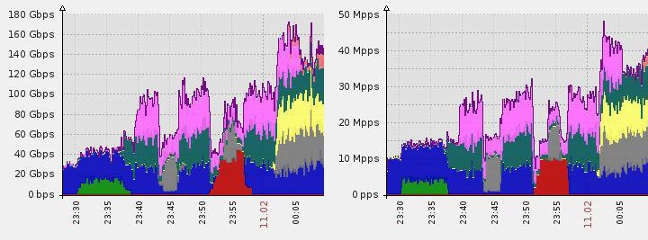

a Proteger contra um NTP amplificação de ataque: 180Gbps e 50 milhões de pacotes por segundo

Atenuantes Camada de Aplicação Ataques

a Mitigação da camada de aplicação ataques depende de tráfego de criação de perfis de soluções que podem dimensionar a demanda, ao mesmo tempo, ser capaz de distinguir entre bots maliciosos e legítimo que os visitantes do site.

para o perfil de tráfego, as melhores práticas exigem heurísticas baseadas na assinatura e no comportamento, combinadas com a Pontuação da reputação IP e um uso progressivo de desafios de segurança (por exemplo,,, JS e cookie challenges).

mitigando um dilúvio HTTP de oito dias: 690 milhões de Pedidos DDoS de 180 000 botnets IPs

juntos, estes filtram com precisão o tráfego malicioso de bot, protegendo-se contra ataques de camada de aplicação sem qualquer impacto para os seus visitantes legítimos.

Para saber mais sobre como terceiros DDoS de trabalho de serviços, consulte nossos artigos sobre: mitigação DDoS e Anti-DDoS proteção

Veja como a Gente Proteção DDoS pode ajudá-lo com ataques de DDoS.,

DDOS protection by Imperva

Imperva offers a DDoS protection solution that mitigates large-scale DDoS attacks quickly, without disrupting service to legitimate users. A Imperva oferece proteção para websites e aplicações web, redes e sub-redes, servidores de nomes de domínio (DNS) e endereços IP individuais.

Imperva detecta e mitiga qualquer tipo de ataque DDoS, incluindo TCP SYN+ACK, fragmento TCP, UDP, Slowloris, Spoofing, ICMP, IGMP, http Flood, Força bruta, Flood de conexão, DNS Flood, NXDomain, Ping of Death, Smurf, ICMP refletido & UDP.,

Imperva DDoS protection Provê:

- Suporte para Anycast e Unicast, permitindo que você detecte e responda automaticamente a ataques e vulnerabilidades.uma garantia apoiada pelo SLA de que os ataques são bloqueados em três segundos ou menos, impedindo a interrupção e reduzindo o tempo de recuperação.uma rede de alta capacidade capaz de analisar mais de 65 mil milhões de pacotes por segundo.

- painéis ao vivo que lhe permitem ver o estado actual, identificar ataques DDoS e compreender os parâmetros de um ataque.,

Learn more about Imperva’s DDoS protection solution.