Spoofing definition

Spoofing é uma imitação de um utilizador, dispositivo ou cliente na Internet. É muitas vezes usado durante um ciberataque para disfarçar a fonte do tráfego de ataque.

As formas mais comuns de spoofing são:

- DNS server spoofing – modifica um servidor DNS A fim de redirecionar um nome de domínio para um endereço IP diferente. Normalmente é usado para espalhar vírus.ARP spoofing-liga o endereço MAC de um perpetrador a um endereço IP legítimo através de mensagens ARP Falsificadas., É tipicamente usado em negação de serviço (DoS) e ataques de homem-no-meio.endereço IP spoofing-disfarça o IP de origem do atacante. É normalmente usado em assaltos DoS.

What is IP address spoofing

Computer networks communicate through the exchange of network data packets, each containing multiple headers used for routing and to ensure transmission continuity. Um desses cabeçalhos é o ‘endereço IP fonte’, que indica o endereço IP do remetente do pacote.,

endereço IP spoofing é o ato de falsificar o conteúdo no cabeçalho IP Fonte, geralmente com números aleatórios, tanto para mascarar a identidade do remetente ou para lançar um ataque DDoS refletido, como descrito abaixo. Spoofing IP é um recurso padrão na maioria dos kits de malware DDoS e scripts de ataque, tornando-se uma parte da maioria dos ataques de DDoS distribuidos de camada de rede de negação de serviço.

endereço IP spoofing em ataques DDoS

endereço IP spoofing é usado por duas razões em ataques DDoS: para mascarar a localização de dispositivos botnet e para encenar um ataque refletido.,

mascarar dispositivos botnet

um botnet é um conjunto de dispositivos infectados por malware controlados remotamente por autores sem o conhecimento de seus proprietários. Eles podem ser instruídos a acessar coletivamente um determinado domínio ou servidor, fornecendo aos autores os recursos de computação e rede para gerar enormes enchentes de tráfego. Tais inundações permitem aos operadores botnet, (também conhecidos como shepherds), maximizar a capacidade de recursos do seu alvo, resultando em tempo de inatividade do servidor e saturação da rede.,os Botnets são normalmente compostos por dispositivos aleatórios, geograficamente dispersos, ou computadores pertencentes à mesma rede comprometida (por exemplo, plataforma de hospedagem hackeada).ao usar endereços IP falsificados para mascarar as verdadeiras identidades dos seus dispositivos botnet, os autores procuram evitar a descoberta e a implicação das forças da lei e dos ciber-investigadores forenses.impedir alvos de notificar proprietários de dispositivos sobre um ataque no qual eles estão inconscientemente participando.,

Refletida DDoS

refletida ataque DDoS usa IP spoofing para gerar falsos pedidos, supostamente em nome de um alvo, para obter respostas a partir de abrigo protegido intermediário servidores. O objetivo do perpetrador é amplificar sua saída de tráfego, desencadeando grandes respostas de Pedidos muito menores.,

Common reflected DDoS attack methods include:

- DNS amplification – An ANY query originating from a target’s spoofed address is sent to numerous unsecured DNS resolvers. Cada pedido de 60 bytes pode pedir uma resposta de 4000 bytes, permitindo aos atacantes aumentar a saída de tráfego em até 1: 70.

- Smurf attack – um pedido de eco ICMP é enviado de um endereço falsificado de um alvo para uma rede de transmissão intermediária, desencadeando respostas de todos os dispositivos nessa rede. O grau de amplificação é baseado no número de dispositivos para os quais o pedido é transmitido., Por exemplo, uma rede com 50 hosts conectados resulta em uma amplificação de 1:50.amplificação NTP-um pedido do get monlist, contendo o endereço IP falsificado de um alvo, é enviado para um servidor NTP não protegido. Como na amplificação DNS, uma pequena solicitação desencadeia uma resposta muito maior, permitindo uma razão de amplificação máxima de 1: 200.

IP address spoofing in application layer attacks

For application layer connections to be established, the host and visitor are required to engage in a process of mutual verification, known as a TCP three-way handshake.,

O processo consiste na seguinte troca de pacotes de sincronização (SYN) e reconhecimento (ACK):

- visitante envia um pacote SYN para um host.

- Host Replica with a SYN-ACK.Aviso de recepção do SYN-ACK por resposta a um pacote ACK.

spoofing fonte IP torna o terceiro passo deste processo impossível, uma vez que proíbe o visitante de receber a resposta SYN-ACK, que é enviada para o endereço IP falsificado.,

Uma vez que todos os ataques de camada de aplicação dependem de conexões TCP e o fechamento do ciclo de aperto de mão 3-way, apenas os ataques de camada de rede DDoS podem usar endereços spoofed.

IP address spoofing in security research

In security research, IP data derived from network layer assaults is often used to identify the country of origin of attacker resources. Endereço IP spoofing, no entanto, torna esses dados não confiáveis, como tanto o endereço IP e Geolocalização do tráfego malicioso é mascarado.,ao ler relatórios baseados apenas em dados IP de rede, é necessário estar ciente dessas limitações. Por exemplo, um relatório de um provedor de mitigação que não protege contra ataques de camada de aplicação não pode ser confiado para fornecer locais precisos de dispositivos botnet.como resultado, qualquer pesquisa substancial em países botnet de origem só pode ser baseada em dados de ataque de camada de Aplicação.

veja como a protecção DDoS do Imperva pode ajudá-lo com o spoofing IP.,

Anti-spoofing em DDoS protection

como mencionado, spoofing endereço IP é comumente usado para contornar as medidas de segurança básicas que dependem da lista de IP blacklisting— o bloqueio de endereços conhecidos por terem sido anteriormente envolvidos em um ataque.

para superar isso, as soluções modernas de mitigação dependem da inspeção profunda de pacotes (DPI), que usa a análise granular de todos os cabeçalhos de pacotes ao invés de apenas o endereço IP de origem. Com o DPI, soluções de mitigação são capazes de cruzar o conteúdo de diferentes cabeçalhos de pacotes para descobrir outras métricas para identificar e filtrar o tráfego malicioso.,

Por exemplo, um serviço de mitigação pode empregar PPP para observar um fluxo de tráfego DDoS e identificar um influxo de pacotes com TTLS suspeitosamente idênticos e cabeçalhos de comprimento Total que não correspondem a um padrão normal. Ao rastrear essas pequenas anormalidades, o serviço pode criar um perfil granular de um pacote atacando e usá-lo para eliminar o tráfego malicioso sem afetar o fluxo regular de visitantes.

a desvantagem do PPP é que o processo é muito intensivo em recursos., Quando realizado em escala, como durante um ataque DDoS, o DPI é provável que cause degradação do desempenho—às vezes até mesmo tornando a rede protegida quase completamente sem resposta.

para superar isso, a depuração de Imperva é realizada por um hardware de mitigação (codinome Behemoth) que executa PPP contra ~100 milhões de pacotes por segundo.

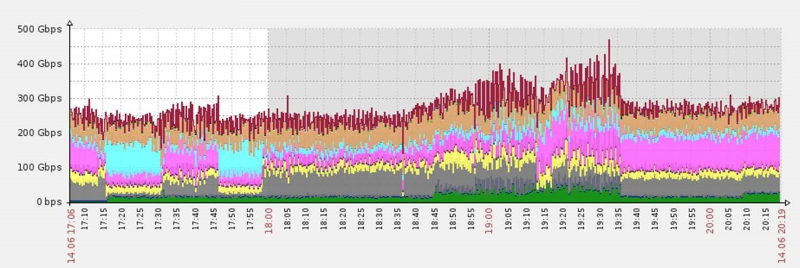

a cluster of Behemoth scrubbers mitigates a 470 Gbps DDoS attack—one of the largest on record.,

Construído a partir do zero, cada filtro de Behemoth fornece visibilidade granular de todos os dados recebidos, garantindo assim que o tráfego de ataque nunca entra na sua rede. Enquanto isso, o seu tráfego de visitantes válido flui sem entraves.Saiba mais sobre os Serviços de protecção DDoS da Imperva.