Spoofing definiție

Spoofing este o personificare a unui utilizator, dispozitiv sau client pe Internet. Este adesea folosit în timpul unui atac cibernetic pentru a ascunde sursa traficului de atac.

cele mai comune forme de spoofing sunt:

- DNS server spoofing – modifică un server DNS pentru a redirecționa un nume de domeniu către o altă adresă IP. Este de obicei folosit pentru a răspândi viruși.

- ARP spoofing-leagă adresa MAC a făptuitorului de o adresă IP legitimă prin mesaje ARP falsificate., Este de obicei folosit în denial of service (DoS) și man-in-the-middle atacuri.

- adresa IP spoofing-deghizează IP-ul de origine al unui atacator. Este de obicei folosit în atacuri DoS.

ce este adresa IP spoofing

rețelele de calculatoare comunică prin schimbul de pachete de date de rețea, fiecare conținând mai multe anteturi utilizate pentru rutare și pentru a asigura continuitatea transmisiei. Un astfel de antet este „adresa IP sursă”, care indică adresa IP a expeditorului pachetului.,adresa IP spoofing este actul de falsificare a conținutului din antetul IP sursă, de obicei cu numere randomizate, fie pentru a masca identitatea expeditorului, fie pentru a lansa un atac DDoS reflectat, așa cum este descris mai jos. Spoofing-ul IP este o caracteristică implicită în majoritatea kiturilor Malware DDoS și a scripturilor de atac, ceea ce o face parte din majoritatea atacurilor DDoS de tip denial of service distributed layer.spoofing-ul adresei IP în atacurile DDoS

spoofingul adresei IP este utilizat din două motive în atacurile DDoS: pentru a masca locațiile dispozitivelor botnet și pentru a pune în scenă un atac reflectat.,

mascarea dispozitivelor botnet

un botnet este un grup de dispozitive infectate cu malware controlate de la distanță de făptași fără cunoștința proprietarilor lor. Aceștia pot fi instruiți să acceseze colectiv un anumit domeniu sau server, oferind făptașilor resursele de calcul și de rețea pentru a genera inundații uriașe de trafic. Astfel de inundații permite operatorii botnet, (un.k.o. ciobanii), la max afară ținta lor este capacitatea de resurse, rezultând într-un downtime de server și de rețea de saturație.,

botnet-urile sunt de obicei compuse fie din dispozitive aleatorii, dispersate geografic, fie din computere aparținând aceleiași rețele compromise (de exemplu, platformă de găzduire hacked).folosind adrese IP falsificate pentru a masca adevăratele identități ale dispozitivelor botnet, făptașii urmăresc:

- să evite descoperirea și implicarea forțelor de ordine și a criminaliștilor cibernetici.

- împiedicați țintele să notifice proprietarii de dispozitive despre un atac la care participă involuntar.,

- ocoliți scripturile, dispozitivele și serviciile de securitate care încearcă să atenueze atacurile DDoS prin lista neagră a atacării adreselor IP.

DDoS reflectat

un atac DDoS reflectat utilizează spoofing IP pentru a genera cereri false, aparent în numele unei ținte, pentru a obține răspunsuri de la serverele intermediare protejate. Scopul făptuitorului este de a amplifica producția lor de trafic prin declanșarea răspunsurilor mari de la cereri mult mai mici.,

metodele comune de atac DDoS reflectate includ:

- amplificare DNS – o interogare care provine de la adresa falsă a unei ținte este trimisă la numeroase rezolvatoare DNS nesecurizate. Fiecare cerere de 60 de octeți poate solicita un răspuns de 4000 de octeți, permițând atacatorilor să mărească producția de trafic cu până la 1:70.

- Smurf attack – o cerere de ecou ICMP este trimisă de la adresa falsificată a unei ținte la o rețea de difuzare intermediară, declanșând răspunsuri de la fiecare dispozitiv din rețeaua respectivă. Gradul de amplificare se bazează pe numărul de dispozitive la care este difuzată cererea., De exemplu, o rețea cu 50 de gazde conectate are ca rezultat o amplificare de 1:50.

- NTP amplificare – o cerere get monlist, care conține adresa IP falsificată a unei ținte, este trimisă către un server NTP nesigur. Ca și în amplificarea DNS, o cerere mică declanșează un răspuns mult mai mare, permițând un raport maxim de amplificare de 1:200.pentru stabilirea conexiunilor stratului de aplicație, gazda și vizitatorul trebuie să se angajeze într-un proces de verificare reciprocă, cunoscut sub numele de strângere de mână cu trei căi TCP.,procesul constă în următorul schimb de pachete de sincronizare (SYN) și confirmare (ACK):

- vizitatorul trimite un pachet SYN unei gazde.

- gazda răspunde cu un SYN-ACK.

- vizitatorul recunoaște primirea SYN-ACK răspunzând cu un pachet ACK.sursa IP spoofing face al treilea pas al acestui proces imposibil, deoarece interzice vizitatorului să primească vreodată răspunsul SYN-ACK, care este trimis la adresa IP falsificată.,deoarece toate atacurile stratului de aplicație se bazează pe conexiunile TCP și închiderea buclei de strângere de mână cu 3 căi, numai atacurile DDoS ale stratului de rețea pot utiliza adrese falsificate.

spoofing de adrese IP în cercetarea securității

în cercetarea securității, datele IP derivate din atacurile stratului de rețea sunt adesea folosite pentru a identifica țara de origine a resurselor atacatorului. Cu toate acestea, spoofing-ul adresei IP face ca aceste date să nu fie fiabile, deoarece atât adresa IP, cât și geolocalizarea traficului rău intenționat sunt mascate.,când citiți rapoarte care se bazează exclusiv pe datele IP din rețea ,este necesar să fiți conștienți de aceste limitări. De exemplu, un raport al unui furnizor de atenuare care nu protejează împotriva atacurilor stratului de aplicație nu poate fi bazat pentru a oferi locații exacte ale dispozitivelor botnet.drept urmare, orice cercetare substanțială în țările de origine botnet se poate baza doar pe datele de atac ale stratului de aplicație.

vedeți cum protecția DDoS Imperva vă poate ajuta cu spoofing-ul IP.,după cum sa menționat, spoofingul de adrese IP este utilizat în mod obișnuit pentru a ocoli măsurile de securitate de bază care se bazează pe lista neagră a IP— blocarea adreselor despre care se știe că au fost implicate anterior într-un atac.pentru a depăși acest lucru, soluțiile moderne de atenuare se bazează pe deep packet inspection (DPI), care utilizează analiza granulară a tuturor anteturilor pachetelor, mai degrabă decât doar adresa IP sursă. Cu DPI, soluțiile de atenuare sunt capabile să examineze încrucișat conținutul diferitelor anteturi de pachete pentru a descoperi alte valori pentru a identifica și filtra traficul rău intenționat.,de exemplu, un serviciu de atenuare poate utiliza DPI pentru a observa un flux de trafic DDoS și pentru a identifica un flux de pachete cu TTL-uri suspecte identice și anteturi de lungime totală care nu se potrivesc cu un model normal. Prin urmărirea unor astfel de anomalii mici, serviciul poate crea un profil granular al unui pachet atacat și îl poate folosi pentru a elimina traficul rău intenționat, fără a afecta fluxul regulat al vizitatorilor.dezavantajul DPI este că procesul este foarte intensiv în resurse., Atunci când este efectuat la scară, cum ar fi în timpul unui atac DDoS, DPI este probabil să provoace degradarea performanței—uneori chiar făcând ca rețeaua protejată să nu răspundă aproape complet.

pentru a depăși acest lucru, spălarea Imperva este efectuată de un hardware de atenuare construit special (codename Behemoth) care rulează DPI cu ~100 de milioane de pachete pe secundă.

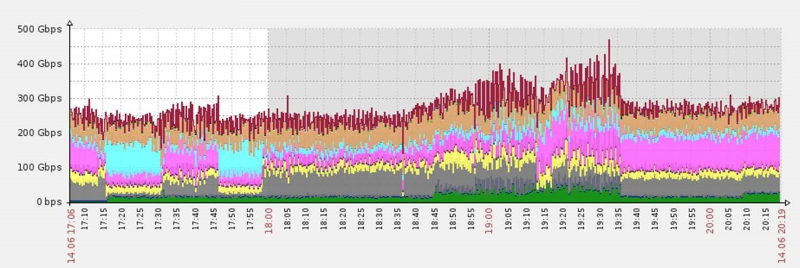

un grup de scrubere Behemoth atenuează un atac DDoS de 470 Gbps—unul dintre cele mai mari înregistrate.,construit de la zero, fiecare scruber Behemoth oferă vizibilitate granulară a tuturor datelor primite, asigurându-se astfel că traficul de atac nu intră niciodată în rețeaua dvs. Între timp, traficul dvs. de vizitatori valabil curge fără obstacole.aflați mai multe despre Serviciile de protecție DDoS Imperva.