Huijaus määrittely

– Huijaus on matkimista käyttäjän, laitteen tai asiakkaan Internetissä. Sitä käytetään usein kyberhyökkäyksen aikana hyökkäysliikenteen lähteen peittämiseen.

yleisimpiä muotoja huijaus ovat:

- DNS-palvelin huijaus – Muuttaa DNS-palvelin, jotta uudelleenohjaus verkkotunnus eri IP-osoite. Sitä käytetään tyypillisesti virusten levittämiseen.

- ARP spoofing – linkittää tekijän MAC-osoitteen lailliseen IP-osoitteeseen huijattujen ARP-viestien kautta., Sitä käytetään tyypillisesti palvelunestohyökkäyksissä (DoS) ja mies keskellä-pahoinpitelyissä.

- IP – osoite huijaa-Naamioi hyökkääjän alkuperän IP. Sitä käytetään yleensä DoS-hyökkäyksissä.

Mikä on IP-osoite huijaus

tietoverkkojen kommunikoida vaihtamalla verkon data-paketteja, joista jokainen sisältää useita otsikot käytetään reititys ja varmistaa voimansiirron jatkuvuus. Yksi tällainen otsikko on ”lähde IP-osoite”, joka osoittaa paketin lähettäjän IP-osoitteen.,

IP-osoite huijaus on teko väärentäminen sisällön Lähde-IP-otsikko, yleensä satunnaistettu numeroita, joko peittää lähettäjän henkilöllisyyden tai käynnistää näkyy DDoS-hyökkäyksen kohteeksi, kuten on kuvattu alla. IP spoofing on oletusominaisuus useimmissa DDoS-haittaohjelmasarjoissa ja hyökkäyskomentosarjoissa, joten se on osa useimpia verkkokerroksen hajautettuja palvelunestohyökkäyksiä.

IP-Osoite huijaus DDoS hyökkäykset

IP-osoite huijaus käytetään kahdesta syystä DDoS hyökkäykset: peittää botnet-laitteen sijainnit ja vaiheessa heijastuu pahoinpitelystä.,

Rajauksella botnet-laitteet

botnet on klusterin malware-tartunnan laitteiden kauko-ohjata syylliset ilman niiden omistajien tietämättä. Heitä voidaan ohjeistaa käyttämään yhteisesti tiettyä toimialuetta tai palvelinta, joka tarjoaa tekijöille tietojenkäsittely-ja verkottumisresursseja valtavien liikennevirtojen synnyttämiseksi. Tällaiset tulvat avulla botnet toimijat, (a.k.a. paimenet), max ulos heidän tavoitteena on resurssien kapasiteetti, jolloin palvelimen seisokkeja ja verkon ylikuormittuminen.,

Bottiverkkoja ovat tyypillisesti koostuu joko satunnainen, maantieteellisesti hajallaan-laitteisiin tai tietokoneisiin, jotka kuuluvat samaan vaarantunut verkko (esim. hakkeroitu hosting platform).

käyttämällä väärennetty IP-osoitteita peittää todellisen henkilöllisyytensä niiden botnet-laitteet, syylliset tavoitteena on:

- Vältä löytö ja vaikutuksia lainvalvontaviranomaisten ja oikeuslääketieteen cyber-tutkijat.

- estää kohteita ilmoittamasta laitteiden omistajille hyökkäyksestä, johon he ovat tietämättään osallistumassa.,

- ohittaa tietoturvakomentoja, laitteita ja palveluita, jotka yrittävät lieventää DDoS-hyökkäyksiä hyökkäämällä IP-osoitteisiin mustalistauksen kautta.

Näkyy DDoS

heijastuu DDoS-hyökkäys käyttää IP spoofing tuottaa fake pyyntöjä, näennäisesti puolesta tavoite, saada vastauksia alle protected välittäjä palvelimia. Tekijän tavoitteena on vahvistaa heidän liikennetuotantoaan käynnistämällä suuria vastauksia paljon pienemmistä pyynnöistä.,

Tavallinen näkyy DDoS hyökkäys menetelmiä ovat:

- DNS vahvistus – TAHANSA kyselyn joka on peräisin kohde on väärennetty osoite on lähettänyt lukuisia vakuudettomia DNS resolverit. Jokainen 60 tavun pyyntö voi saada aikaan 4000 tavun vastauksen, jolloin hyökkääjät voivat suurentaa liikennetehoa jopa 1: 70: llä.

- Smurf-hyökkäys – ICMP Echo request lähetetään kohde on väärennetty osoite, väli-lähetysverkko, liipaisu vastaukset jokaisen laitteen verkkoon. Vahvistuksen aste perustuu niiden laitteiden määrään, joille pyyntö lähetetään., Esimerkiksi verkko, jossa on 50 liitettyä isäntää, johtaa 1:50 vahvistukseen.

- NTP amplification – get monlist-pyyntö, joka sisältää kohteen huijatun IP-osoitteen, lähetetään unsecure NTP-palvelimelle. Kuten DNS vahvistus, pieni pyyntö laukaisee paljon suurempi vaste, jolloin suurin vahvistus suhteessa 1:200.

IP-osoite huijaus sovellus kerros hyökkäyksiä

sovellus kerros yhteyksien muodostamisen, isäntä ja vieras ovat velvollisia osallistumaan vastavuoroisen hyväksymisprosessin, joka tunnetaan nimellä TCP kolmitie kädenpuristus.,

prosessi koostuu seuraavista exchange synkronointi (SYN) ja kuittaus (ACK) – paketteja:

- Kävijä lähettää SYN-paketin isäntä.

- juontaja vastaa SYN-ACK: lla.

- Visitor kuittaa saaneensa SYN-ACK: n vastaamalla ACK-paketilla.

Lähde IP spoofing tekee kolmas vaihe tässä prosessissa mahdotonta, koska se kielletään vierailija koskaan vastaanottaa SYN-ACK-vastauksen, joka lähetetään väärennetty IP-osoite.,

Koska kaikki sovelluskerroksen hyökkäykset luottaa TCP-yhteydet ja sulkeminen 3-tie kädenpuristus silmukka, vain verkko-kerros DDoS-hyökkäyksiä voidaan käyttää väärennetty osoitteet.

IP-osoite huijaus turvallisuus-tutkimus

turvallisuuden tutkimus -, IP-tiedoista, jotka on saatu verkko-kerroksen hyökkäyksiä käytetään usein tunnistaa alkuperämaa hyökkääjä resursseja. IP-osoitteen huijaus kuitenkin tekee tästä datasta epäluotettavan, koska sekä IP-osoite että haitallisen liikenteen geolokaatio on naamioitu.,

kun luet raportteja, jotka perustuvat pelkästään verkon IP-tietoihin, on tarpeen olla tietoinen näistä rajoituksista. Esimerkiksi, raportti lieventäminen tarjoaja, joka ei suojaa sovellustason hyökkäyksiä voi olla apu model after antaa tarkkoja sijainteja botnet-laitteisiin.

seurauksena, mitään merkittävää tutkimusta botnet lähtömaiden voi perustua vain sovellustason hyökkäys tiedot.

Katso, miten Imperva DDoS Protection voi auttaa sinua IP-huijaus.,

Anti-huijaus DDoS suojaus

Kuten edellä, IP-osoite huijaus on yleisesti käytetty ohittaa perus turvatoimet, jotka perustuvat IP mustalle listalle— estäminen-osoitteet tiedossa on ollut aiemmin mukana hyökkäys.

Voit voittaa tämän, moderni hillitsemisen ratkaisut luottaa deep packet inspection (DPI), joka käyttää rakeinen analyysi koko paketti otsikot eikä vain lähde IP-osoite. Kanssa DPI, hillitsemisen ratkaisut voivat kuulustella sisältöä eri pakettiotsikot paljastaa muita tietoja tunnistaa ja suodattaa haitallista liikennettä.,

esimerkiksi, lieventäminen palvelua voi käyttää DPI tarkkailla DDoS-liikenne stream ja tunnistaa virtaa paketteja epäilyttävästi-identtinen TTLs ja kokonaispituus otsikot jotka eivät vastaa normaali kuvio. Seuraamalla niin pieniä poikkeavuuksia, palvelu voi luoda rakeinen profiili hyökkää paketin ja käyttää sitä karsia haitallisen liikenteen vaikuttamatta säännöllinen kävijä virtaus.

DPI: n haittapuolena on, että prosessi on hyvin Resurssitehokas., Kun suoritetaan mittakaavassa, kuten aikana DDoS-hyökkäys, DPI on todennäköisesti aiheuttaa suorituskyvyn heikkenemistä—joskus jopa tehdä suojatun verkon lähes täysin penseä.

Voit voittaa tämän, Imperva pesee suoritetaan tarkoitusta varten rakennettu lieventäminen laitteisto (koodinimi Behemoth), joka toimii DPI vastaan ~100 miljoonaa pakettia sekunnissa.

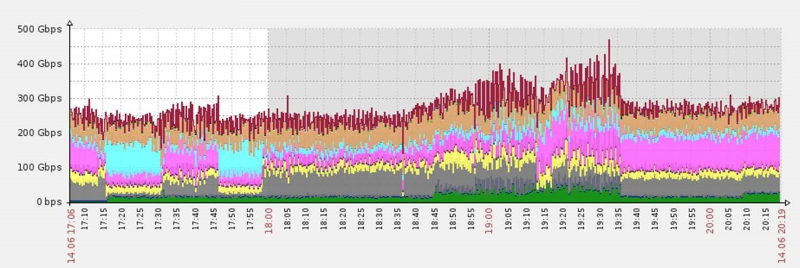

klusterin Behemoth pesurit lieventää 470 Gbps DDoS-hyökkäys—yksi suurimmista ennätys.,

Rakennettu maasta ylös, joka Behemoth pesuri tarjoaa rakeinen näkyvyyttä kaikki saapuvat tiedot, jolloin varmistetaan, että hyökkäys liikenne ei koskaan siirtyy verkkoon. Sillä välin, voimassa kävijäliikenne kulkee esteettä.

Lue lisää Imperva DDoS-suojauspalveluista.