DDoS significato: Cos’è il DDoS?

Gli attacchi DDoS (Distributed Denial of Service) sono una sottoclasse di attacchi DOS (Denial of Service). Un attacco DDoS coinvolge più dispositivi online collegati, noti collettivamente come botnet, che vengono utilizzati per sopraffare un sito Web di destinazione con traffico falso.

A differenza di altri tipi di attacchi informatici, gli attacchi DDoS non tentano di violare il perimetro di sicurezza. Piuttosto, un attacco DDoS mira a rendere il tuo sito Web e i tuoi server non disponibili agli utenti legittimi., DDoS può anche essere utilizzato come una cortina fumogena per altre attività dannose e per abbattere appliance di sicurezza, violando il perimetro di sicurezza del bersaglio.

Un attacco distributed denial of service di successo è un evento altamente evidente che influisce su un’intera base di utenti online. Questo lo rende un’arma popolare di scelta per hacktivisti, cyber vandali, estorsori e chiunque altro cercando di fare un punto o campione una causa.,

Gli attacchi DDoS possono arrivare in brevi raffiche o ripetere attacchi, ma in entrambi i casi l’impatto su un sito web o di business può durare per giorni, settimane e anche mesi, come l’organizzazione cerca di recuperare. Questo può rendere DDoS estremamente distruttivo per qualsiasi organizzazione online. Tra le altre cose, gli attacchi DDoS possono portare alla perdita di ricavi, erodere la fiducia dei consumatori, costringere le aziende a spendere fortune in compensazioni e causare danni alla reputazione a lungo termine.

DoS vs. DDoS

Le differenze tra attacchi denial of service regolari e distribuiti sono sostanziali., In un attacco DoS, un perpetratore utilizza una singola connessione Internet per sfruttare una vulnerabilità software o inondare un bersaglio con richieste false—di solito nel tentativo di esaurire le risorse del server (ad esempio, RAM e CPU).

D’altra parte, gli attacchi DDoS (Distributed Denial of Service) vengono lanciati da più dispositivi connessi distribuiti su Internet. Queste barriere multi-persona e multi-dispositivo sono generalmente più difficili da deviare, principalmente a causa del volume di dispositivi coinvolti., A differenza degli attacchi DoS a sorgente singola, gli attacchi DDoS tendono a colpire l’infrastruttura di rete nel tentativo di saturarla con enormi volumi di traffico.

Gli attacchi DDoS differiscono anche nel modo della loro esecuzione. In generale, gli attacchi denial of service vengono lanciati utilizzando script homebrewed o strumenti DoS (ad esempio, Low Orbit Ion Canon), mentre gli attacchi DDoS vengono lanciati da botnet — grandi gruppi di dispositivi collegati (ad esempio, cellulari, PC o router) infetti da malware che consente il controllo remoto da parte di un utente malintenzionato.,

Botnet DDoS: attacchi su larga scala

Una botnet è un insieme di dispositivi connessi dirottati utilizzati per attacchi informatici controllati in remoto da un comando&Centro di controllo (C& C). Questi includono in genere personal computer, telefoni cellulari, dispositivi IoT non protetti e persino risorse provenienti da servizi cloud pubblici. Gli aggressori utilizzano malware e altre tecniche per compromettere un dispositivo, trasformandolo in uno “zombie” nella botnet dell’attaccante.,

Le botnet consentono agli aggressori di eseguire attacchi DDoS sfruttando la potenza di molte macchine e oscurando la fonte del traffico. Poiché il traffico è distribuito, è difficile per gli strumenti di sicurezza e i team rilevare che si sta verificando un attacco DDoS fino a quando non è troppo tardi.

Per ulteriori informazioni sull’infrastruttura DDoS su larga scala, consulta il nostro articolo sulle botnet DDoS.

Tipi di attacchi DDoS

Gli attacchi DoS possono essere suddivisi in due categorie generali: attacchi a livello di applicazione e attacchi a livello di rete., Ciascuno di questi tipi di attacchi DDoS definisce determinati parametri e comportamenti utilizzati durante l’attacco, nonché il bersaglio dell’attacco.

- Gli attacchi a livello di applicazione (ovvero gli attacchi a livello 7) possono essere minacce DoS o DDoS che cercano di sovraccaricare un server inviando un numero elevato di richieste che richiedono una gestione e un’elaborazione ad alta intensità di risorse. Tra gli altri vettori di attacco, questa categoria include HTTP flood, attacchi lenti (ad esempio, Slowloris o RUDY) e attacchi di query flood DNS.,

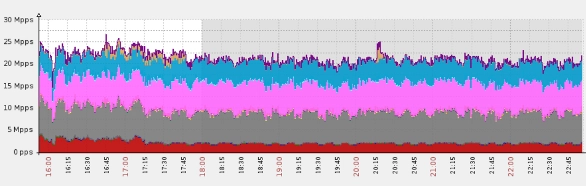

Il sito di gioco ha colpito con una massiccia inondazione DNS, con un picco di oltre 25 milioni di pacchetti al secondo

La dimensione degli attacchi a livello di applicazione è tipicamente misurata in richieste al secondo (RPS), con non più di 50 a 100 RPS siti web di dimensioni.

- Gli attacchi a livello di rete (ovvero gli attacchi a livello 3-4) sono quasi sempre attacchi DDoS impostati per intasare le “pipeline” che collegano la rete., I vettori di attacco in questa categoria includono UDP flood, SYN flood, amplificazione NTP e attacchi di amplificazione DNS e altro ancora.

Uno di questi può essere utilizzato per impedire l’accesso ai server, causando anche gravi danni operativi, come la sospensione dell’account e massicci costi eccessivi.

Gli attacchi DDoS sono quasi sempre eventi ad alto traffico, comunemente misurati in gigabit al secondo (Gbps) o pacchetti al secondo (PPS). I più grandi assalti a livello di rete possono superare centinaia di Gbps; tuttavia, 20 a 40 Gbps sono sufficienti per chiudere completamente la maggior parte delle infrastrutture di rete.,

Motivi del DDoSing: Motivazioni dell’attaccante

“DDoSsing” descrive l’atto di eseguire un attacco DDoS. Gli attacchi denial of service sono lanciati da individui, aziende e persino stati nazionali, ognuno con la propria motivazione.

Hacktivism

Gli hacktivisti usano gli attacchi DoS come mezzo per esprimere le loro critiche a tutto, dai governi e dai politici, inclusi i “grandi affari” e gli eventi attuali. Se gli hacktivisti non sono d’accordo con te, il tuo sito sta per andare giù (aka, “tango down”).,

Meno tecnicamente esperto rispetto ad altri tipi di attaccanti, hacktivisti tendono ad utilizzare strumenti premade per compiere assalti contro i loro obiettivi. Anonymous è forse uno dei gruppi hacktivisti più noti. Sono responsabili dell’attacco informatico del febbraio 2015 contro l’ISIS, dopo l’attacco terroristico di quest’ultimo contro gli uffici parigini di Charlie Hebdo, così come l’attacco contro il governo brasiliano e gli sponsor della Coppa del Mondo nel giugno 2014.

Metodo tipico di assalto degli hacktivisti: DoS e DDoS.,

Cyber vandalismo

Cyber vandali sono spesso indicati come “script kiddies”—per la loro dipendenza da script premade e strumenti per causare dolore ai loro concittadini di Internet. Questi vandali sono spesso adolescenti annoiati in cerca di una scarica di adrenalina, o che cercano di sfogare la loro rabbia o frustrazione contro un’istituzione (ad esempio, la scuola) o la persona che sentono li ha offeso. Alcuni sono, naturalmente, solo in cerca di attenzione e il rispetto dei loro coetanei.

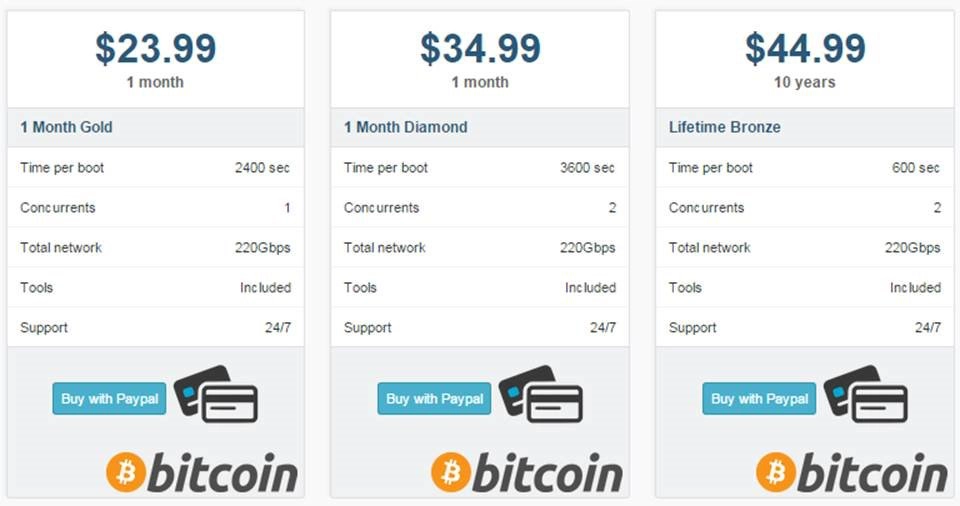

Oltre agli strumenti e agli script predefiniti, i cyber vandali si tradurranno anche nell’utilizzo di servizi DDoS-for-hire (alias,, booters o stressers), che può essere acquistato on-line per un minimo di $19 un pop.

Estorsione

Una motivazione sempre più popolare per gli attacchi DDoS è l’estorsione, il che significa che un criminale informatico richiede denaro in cambio di fermare (o non eseguire) un attacco DDoS paralizzante. Diverse importanti società di software online, tra cui MeetUp, Bitly, Vimeo e Basecamp, sono state sul lato ricevente di queste note DDoS, alcune delle quali offline dopo aver rifiutato di soccombere alle minacce degli estorsori.,

Simile al cyber-vandalismo, questo tipo di attacco è abilitato dall’esistenza di servizi stresser e booter.

Metodo tipico di assalto degli estorsori: DDoS.

Concorrenza aziendale

Gli attacchi DDoS sono sempre più utilizzati come strumento di business competitivo. Alcuni di questi assalti sono progettati per impedire a un concorrente di partecipare a un evento significativo (ad esempio, Cyber Monday), mentre altri sono lanciati con l’obiettivo di chiudere completamente le attività online per mesi.,

In un modo o nell’altro, l’idea è di causare interruzioni che incoraggeranno i tuoi clienti ad affollare il concorrente causando anche danni finanziari e reputazionali. Un costo medio di un attacco DDoS a un’organizzazione può essere eseguito a $40.000 all’ora.

Gli attacchi business-feud sono spesso ben finanziati ed eseguiti da “sicari” professionisti, che conducono una ricognizione precoce e utilizzano strumenti e risorse proprietarie per sostenere attacchi DDoS estremamente aggressivi e persistenti.

Tipico metodo di assalto utilizzato dai concorrenti aziendali: DDoS.,

Cyber warfare

Gli attacchi DDoS sponsorizzati dallo Stato vengono utilizzati per mettere a tacere i critici del governo e l’opposizione interna, nonché un mezzo per interrompere i servizi finanziari, sanitari e infrastrutturali critici nei paesi nemici.

Questi attacchi sono supportati da stati nazionali, il che significa che sono campagne ben finanziate e orchestrate che vengono eseguite da professionisti esperti di tecnologia.

Tipico metodo di assalto impiegato come cyber warfare: DDoS.

Rivalità personale

Gli attacchi DoS possono essere utilizzati per regolare i punteggi personali o per interrompere le competizioni online., Tali assalti si verificano spesso nel contesto di giochi online multiplayer, dove i giocatori lanciano sbarramenti DDoS uno contro l “altro, e anche contro i server di gioco, per ottenere un vantaggio o per evitare la sconfitta imminente da” lanciando il tavolo.”

Gli attacchi contro i giocatori sono spesso assalti DoS, eseguiti con software dannoso ampiamente disponibile. Al contrario, gli attacchi contro i server di gioco sono suscettibili di essere attacchi DDoS, lanciato da stressers e booters.

Metodo tipico di assalto dei rivali personali: DoS, DDoS.,

Leggi il nostro articolo per saperne di più su DDoSing nel gioco online.

DDoS for hire: DDoSsers, booters e stressers

I fornitori di DDoS for hire offrono di eseguire attacchi DDoS per conto di altri a pagamento. Questi attori di minaccia sono conosciuti da più nomi, tra cui DDoSser, booters e stressers. L’ampia disponibilità di DDoS per il noleggio rende possibile per quasi chiunque di intraprendere attacchi su larga scala.

Uno dei motivi per cui gli attori possono andare con un nome particolare è quello di apparire come un servizio legale., Ad esempio, gli stressatori in genere affermano di offrire servizi per la resilienza dei server di stress test. Tuttavia, questi attori spesso non verificano il proprietario del server che stanno “testando” per garantire che i test siano legittimi.

Al contrario, gli attori che si riferiscono a se stessi come booters e DDoSsers in genere non cercano di nascondere la natura illegale dei loro servizi.,

Esempio di booter pubblicizzato prezzi e capacità

Per ulteriori informazioni sui tipi di attacchi DDoS, vedere il nostro articolo su DDoSsers, booters e stressers.

Come fermare gli attacchi DDoS: fai da te

Non puoi prevenire gli assalti DoS. I criminali informatici stanno per attaccare. Alcuni stanno per colpire i loro obiettivi, indipendentemente dalle difese in atto., Tuttavia, ci sono alcune misure preventive che puoi adottare da solo:

- Monitoraggio del traffico per cercare anomalie, inclusi picchi di traffico inspiegabili e visite da indirizzi IP sospetti e geolocalizzazioni. Tutti questi potrebbero essere segni di attaccanti che eseguono “corse a secco” per testare le tue difese prima di impegnarsi in un attacco a tutti gli effetti. Riconoscerli per quello che sono può aiutarti a prepararti per l’assalto da seguire.

- Tieni d’occhio i social media (in particolare Twitter) e i cestini dei rifiuti pubblici (ad esempio, Pastebin.,com) per minacce, conversazioni e vanta che possono suggerire su un attacco in arrivo.

- Prendere in considerazione l’utilizzo di test DDoS di terze parti (ad esempio, pen testing) per simulare un attacco contro l’infrastruttura IT in modo da poter essere preparati quando arriva il momento della verità. Quando intraprendi questo, prova contro un’ampia varietà di attacchi, non solo quelli con cui hai familiarità.

- Creare un piano di risposta e un team di risposta rapida, il che significa un gruppo designato di persone il cui compito è quello di ridurre al minimo l’impatto di un assalto., Quando pianifichi, metti in atto procedure per il tuo team di assistenza clienti e comunicazione, non solo per i tuoi professionisti IT.

Per proteggere veramente dai moderni attacchi DDoS, è necessario utilizzare una soluzione di mitigazione DDoS. Le soluzioni possono essere implementate on-premise, ma sono più comunemente fornite come servizio da provider di terze parti. Spieghiamo di più sui servizi di mitigazione DDoS nella sezione seguente.

Per ulteriori informazioni sugli approcci fai-da-te, on-premise e cloud service alla protezione DDoS, consulta il nostro articolo su come fermare gli attacchi DDoS.,

Mitigazione DDoS: come funziona la protezione anti-DDoS?

Questo primo passo nella scelta di una soluzione di mitigazione DDoS è quello di valutare il rischio. Importanti domande di base includono:

- Quali risorse infrastrutturali necessitano di protezione?

- Quali sono i punti deboli, o singoli punti di guasto?

- Cosa è necessario per eliminarli?

- Come e quando saprai che sei preso di mira? Sarà troppo tardi?

- Quali sono gli impatti (finanziari e non) di un’interruzione prolungata?,

Armati di queste informazioni, è quindi il momento di dare la priorità alle vostre preoccupazioni, esaminando varie opzioni di mitigazione DDoS nel quadro del budget di sicurezza.

Se si sta eseguendo un sito web commerciale o applicazioni online (ad esempio, applicazioni SaaS, online banking, e-commerce), probabilmente si sta andando a voler 24×7, always-on di protezione. Un grande studio legale, d’altra parte, potrebbe essere più interessato a proteggere la sua infrastruttura—inclusi server di posta elettronica, server FTP e piattaforme di back office—rispetto al suo sito web. Questo tipo di attività può optare per una soluzione ”on demand”.,

Il secondo passo è scegliere il metodo di distribuzione. Il modo più comune ed efficace per implementare la protezione DDoS on-demand per i servizi dell’infrastruttura di base su un’intera sottorete è il routing BGP (Border Gateway Protocol). Tuttavia, questo funzionerà solo su richiesta, richiedendo di attivare manualmente la soluzione di sicurezza in caso di attacco.,

Di conseguenza, se hai bisogno di una protezione DDoS sempre attiva per la tua applicazione Web, dovresti utilizzare il reindirizzamento DNS per reindirizzare tutto il traffico del sito web (HTTP / HTTPS) attraverso la rete del tuo provider di protezione DDoS (solitamente integrato con una rete di distribuzione dei contenuti). Il vantaggio di questa soluzione è che la maggior parte delle CDN offre scalabilità su chiamata per assorbire gli attacchi volumetrici, riducendo al minimo la latenza e accelerando la distribuzione dei contenuti.,

Mitigare gli attacchi a livello di rete

Gestire gli attacchi a livello di rete richiesti richiede una scalabilità aggiuntiva, oltre a ciò che la propria rete può offrire.

Di conseguenza, in caso di assalto, viene fatto un annuncio BGP per garantire che tutto il traffico in arrivo venga instradato attraverso una serie di centri di lavaggio. Ognuno di questi ha la capacità di elaborare centinaia di Gbps di traffico. I potenti server situati nei centri di scrubbing filtreranno quindi i pacchetti dannosi, inoltrando solo il traffico pulito al server di origine attraverso un tunnel GRE.,

Questo metodo di mitigazione fornisce protezione contro gli attacchi direct-to-IP ed è generalmente compatibile con tutti i tipi di infrastrutture e protocolli di comunicazione (ad esempio, UDP, SMTP, FTP, VoIP).,

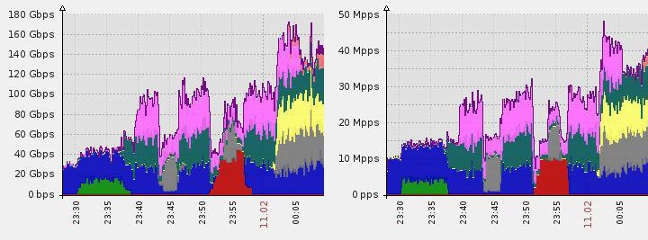

Protezione contro NTP amplificazione attacco: 180Gbps e 50 milioni di pacchetti al secondo

Mitigare Attacchi a Livello di Applicazione

la Mitigazione degli attacchi a livello di applicazione si basa sull’analisi del traffico di soluzioni in grado di scalabilità on demand, mentre anche essere in grado di distinguere tra bot dannosi e legittimi, ai visitatori del sito.

Per la profilazione del traffico, le best practice richiedono euristiche basate sulla firma e basate sul comportamento, combinate con il punteggio della reputazione IP e un uso progressivo delle sfide di sicurezza (ad es.,, JS e sfide di biscotto).

Mitigare un flusso HTTP di otto giorni: 690 milioni di richieste DDoS da 180.000 botnet IP

Insieme, questi filtrano accuratamente il traffico bot dannoso, proteggendo dagli attacchi a livello di applicazione senza alcun impatto per i visitatori legittimi.

Per ulteriori informazioni sul funzionamento dei servizi DDoS di terze parti, consulta i nostri articoli su: Mitigazione DDoS e protezione anti-DDoS

Scopri come Imperva DDoS Protection può aiutarti con gli attacchi DDoS.,

Protezione DDoS di Imperva

Imperva offre una soluzione di protezione DDoS che mitiga rapidamente gli attacchi DDoS su larga scala, senza interrompere il servizio agli utenti legittimi. Imperva fornisce protezione per siti web e applicazioni web, reti e sottoreti, domain Name server (DNS) e singoli indirizzi IP.

Imperva rileva e mitiga qualsiasi tipo di attacco DDoS, tra cui TCP SYN+ACK, TCP Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute Force, Connection Flood, DNS Flood, NXDomain, Ping of Death, Smurf, Reflected ICMP& UDP.,

Imperva DDoS protection fornisce:

- Supporto per Anycast e Unicast, consentendo di rilevare e rispondere automaticamente ad attacchi e vulnerabilità.

- Una garanzia SLA-backed che gli attacchi vengono bloccati in tre secondi o meno, prevenire interruzioni e ridurre i tempi di recupero.

- Una rete ad alta capacità in grado di analizzare oltre 65 miliardi di pacchetti al secondo.

- Dashboard live che consentono di visualizzare lo stato corrente, identificare gli attacchi DDoS e comprendere i parametri di un attacco.,

Learn more about Imperva’s DDoS protection solution.