Definizione Spoofing

Spoofing è una rappresentazione di un utente, dispositivo o client su Internet. Viene spesso utilizzato durante un attacco informatico per mascherare la fonte del traffico di attacco.

Le forme più comuni di spoofing sono:

- DNS server spoofing – Modifica un server DNS per reindirizzare un nome di dominio a un indirizzo IP diverso. In genere è usato per diffondere virus.

- ARP spoofing-Collega l’indirizzo MAC di un autore a un indirizzo IP legittimo tramite messaggi ARP contraffatti., E ‘ in genere utilizzato in denial of Service (DoS) e man-in-the-middle assalti.

- Spoofing dell’indirizzo IP: maschera l’IP di origine di un utente malintenzionato. E ‘ in genere utilizzato in assalti DoS.

Cos’è lo spoofing dell’indirizzo IP

Le reti di computer comunicano attraverso lo scambio di pacchetti di dati di rete, ciascuno contenente più intestazioni utilizzate per il routing e per garantire la continuità della trasmissione. Una di queste intestazione è l ‘”Indirizzo IP di origine”, che indica l’indirizzo IP del mittente del pacchetto.,

Lo spoofing dell’indirizzo IP è l’atto di falsificare il contenuto nell’intestazione IP di origine, di solito con numeri randomizzati, per mascherare l’identità del mittente o per lanciare un attacco DDoS riflesso, come descritto di seguito. Lo spoofing IP è una funzionalità predefinita nella maggior parte dei kit di malware DDoS e degli script di attacco, rendendolo parte della maggior parte degli attacchi DDoS distributed denial of service a livello di rete.

Spoofing dell’indirizzo IP negli attacchi DDoS

Lo spoofing dell’indirizzo IP viene utilizzato per due motivi negli attacchi DDoS: per mascherare le posizioni dei dispositivi botnet e per inscenare un attacco riflesso.,

Mascheramento di dispositivi botnet

Una botnet è un cluster di dispositivi infetti da malware controllati a distanza da autori all’insaputa dei loro proprietari. Possono essere istruiti ad accedere collettivamente a un determinato dominio o server, fornendo agli autori le risorse informatiche e di rete per generare enormi inondazioni di traffico. Tali inondazioni consentono agli operatori botnet, (aka shepherds), di massimizzare la capacità delle risorse del loro target, con conseguente downtime del server e saturazione della rete.,

Le botnet sono in genere costituite da dispositivi casuali e geograficamente dispersi o da computer appartenenti alla stessa rete compromessa (ad esempio, piattaforma di hosting compromessa).

Utilizzando indirizzi IP falsificati per mascherare le vere identità dei loro dispositivi botnet, gli autori mirano a:

- Evitare la scoperta e l’implicazione da parte delle forze dell’ordine e degli investigatori informatici forensi.

- Impedisce ai bersagli di notificare ai proprietari dei dispositivi un attacco a cui partecipano involontariamente.,

- Ignora script di sicurezza, dispositivi e servizi che tentano di mitigare gli attacchi DDoS attraverso la lista nera degli indirizzi IP che attaccano.

Reflected DDoS

Un attacco DDoS riflesso utilizza lo spoofing IP per generare richieste false, apparentemente per conto di un target, per ottenere risposte da server intermedi protetti. L’obiettivo del perpetratore è quello di amplificare la loro produzione di traffico innescando grandi risposte da richieste molto più piccole.,

I comuni metodi di attacco DDoS riflessi includono:

- Amplificazione DNS: qualsiasi query proveniente dall’indirizzo falsificato di un target viene inviata a numerosi resolver DNS non protetti. Ogni richiesta di 60 byte può richiedere una risposta di 4000 byte, consentendo agli aggressori di ingrandire l’output del traffico fino a 1: 70.

- Smurf attack – Una richiesta ICMP Echo viene inviata dall’indirizzo falsificato di un bersaglio a una rete di trasmissione intermedia, innescando risposte da ogni dispositivo su quella rete. Il grado di amplificazione si basa sul numero di dispositivi a cui viene trasmessa la richiesta., Ad esempio, una rete con 50 host collegati produce un’amplificazione 1:50.

- Amplificazione NTP-Una richiesta get monlist, contenente l’indirizzo IP falsificato di un target, viene inviata a un server NTP non protetto. Come nell’amplificazione DNS, una piccola richiesta innesca una risposta molto più grande, consentendo un rapporto di amplificazione massimo di 1: 200.

Spoofing dell’indirizzo IP negli attacchi a livello di applicazione

Per stabilire le connessioni a livello di applicazione, l’host e il visitatore sono tenuti a impegnarsi in un processo di verifica reciproca, noto come handshake a tre vie TCP.,

Il processo consiste nel seguente scambio di pacchetti di sincronizzazione (SYN) e ACK (acknowledgement):

- Il visitatore invia un pacchetto SYN a un host.

- L’host risponde con un SYN-ACK.

- Il visitatore riconosce la ricezione del SYN-ACK rispondendo con un pacchetto ACK.

Lo spoofing dell’IP sorgente rende impossibile il terzo passo di questo processo, in quanto proibisce al visitatore di ricevere la risposta SYN-ACK, che viene inviata all’indirizzo IP falsificato.,

Poiché tutti gli attacchi a livello di applicazione si basano su connessioni TCP e sulla chiusura del ciclo di handshake a 3 vie, solo gli attacchi DDoS a livello di rete possono utilizzare indirizzi falsificati.

Spoofing dell’indirizzo IP nella ricerca sulla sicurezza

Nella ricerca sulla sicurezza, i dati IP derivati da attacchi a livello di rete vengono spesso utilizzati per identificare il paese di origine delle risorse degli aggressori. Lo spoofing dell’indirizzo IP, tuttavia, rende questi dati inaffidabili, poiché sia l’indirizzo IP che la geolocalizzazione del traffico dannoso sono mascherati.,

Quando si leggono report che si basano esclusivamente su dati IP di rete, è necessario essere consapevoli di queste limitazioni. Ad esempio, non è possibile fare affidamento su un report di un provider di mitigazione che non protegge dagli attacchi a livello di applicazione per fornire posizioni accurate dei dispositivi botnet.

Di conseguenza, qualsiasi ricerca sostanziale nei paesi di origine delle botnet può essere basata solo su dati di attacco a livello di applicazione.

Scopri come Imperva DDoS Protection può aiutarti con lo spoofing IP.,

Anti-spoofing nella protezione DDoS

Come accennato, lo spoofing degli indirizzi IP è comunemente usato per bypassare le misure di sicurezza di base che si basano sulla blacklist IP— il blocco degli indirizzi noti per essere stati precedentemente coinvolti in un attacco.

Per ovviare a ciò, le moderne soluzioni di mitigazione si basano su Deep packet inspection (DPI), che utilizza l’analisi granulare di tutte le intestazioni dei pacchetti piuttosto che solo l’indirizzo IP di origine. Con DPI, le soluzioni di mitigazione sono in grado di incrociare il contenuto delle diverse intestazioni dei pacchetti per scoprire altre metriche per identificare e filtrare il traffico dannoso.,

Ad esempio, un servizio di mitigazione può utilizzare DPI per osservare un flusso di traffico DDoS e identificare un afflusso di pacchetti con TTL sospettosamente identici e intestazioni di lunghezza totale che non corrispondono a un modello normale. Monitorando tali piccole anomalie, il servizio può creare un profilo granulare di un pacchetto attaccante e utilizzarlo per eliminare il traffico dannoso senza influire sul flusso regolare di visitatori.

Lo svantaggio di DPI è che il processo richiede molte risorse., Se eseguito su scala, ad esempio durante un attacco DDoS, DPI può causare un degrado delle prestazioni, a volte anche rendendo la rete protetta quasi completamente insensibile.

Per ovviare a questo, Imperva scrubbing viene eseguito da un hardware di mitigazione appositamente costruito (nome in codice Behemoth) che esegue DPI contro ~100 milioni di pacchetti al secondo.

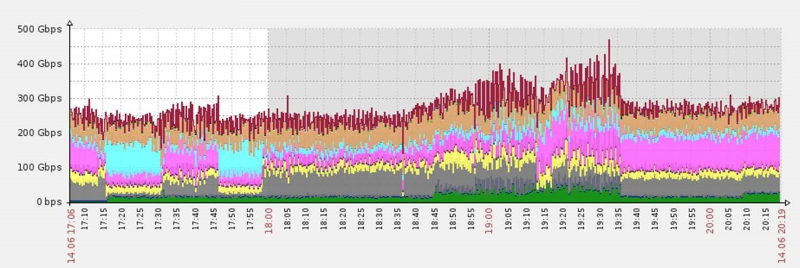

Un gruppo di scrubber Behemoth mitiga un attacco DDoS da 470 Gbps—uno dei più grandi mai registrati.,

Costruito da zero, ogni scrubber Behemoth fornisce una visibilità granulare di tutti i dati in arrivo, garantendo così che il traffico di attacco non entri mai nella rete. Nel frattempo, il tuo traffico di visitatori valido scorre senza ostacoli.

Ulteriori informazioni sui servizi di protezione DDoS Imperva.