DDoS meaning: What is DDoS?

Distributed denial of service (DDoS) aanvallen zijn een subklasse van denial of service (DoS) aanvallen. Een DDOS-aanval omvat meerdere verbonden Online apparaten, gezamenlijk bekend als een botnet, die worden gebruikt om een doelwebsite te overweldigen met nepverkeer.

In tegenstelling tot andere vormen van cyberaanvallen, proberen DDoS-aanvallen niet om uw veiligheidsperimeter te doorbreken. In plaats daarvan, een DDOS-aanval is bedoeld om uw website en servers niet beschikbaar voor legitieme gebruikers te maken., DDoS kan ook worden gebruikt als rookgordijn voor andere kwaadaardige activiteiten en om beveiligingsapparatuur neer te halen, waardoor de beveiliging van het doel wordt overschreden.

een succesvolle gedistribueerde denial of service-aanval is een zeer opvallende gebeurtenis die een volledige online gebruikersgroep beïnvloedt. Dit maakt het een populair wapen van keuze voor hacktivisten, cyber Vandalen, afpersers en iedereen die op zoek om een punt of Kampioen een oorzaak te maken.,

DDoS-aanvallen kunnen zich voordoen in korte uitbarstingen of herhaalde aanvallen, maar hoe dan ook de impact op een website of bedrijf kan dagen, weken en zelfs maanden duren, als de organisatie probeert te herstellen. Dit kan DDoS extreem destructief maken voor elke online organisatie. DDoS-aanvallen kunnen onder andere leiden tot inkomstenderving, het vertrouwen van de consument ondermijnen, bedrijven dwingen fortuinen in compensaties uit te geven en langetermijnschade aan reputatie veroorzaken.

DoS vs. DDoS

de verschillen tussen reguliere en gedistribueerde denial of service aanvallen zijn substantieel., In een DoS-aanval gebruikt een dader een enkele internetverbinding om ofwel een software-kwetsbaarheid te exploiteren of een doelwit te overspoelen met valse Verzoeken—meestal in een poging om serverbronnen uit te putten (bijvoorbeeld RAM en CPU).

aan de andere kant worden DDoS-aanvallen (distributed denial of service) gestart vanaf meerdere verbonden apparaten die over het Internet worden gedistribueerd. Deze multi-person, multi-device barrages zijn over het algemeen moeilijker af te buigen, meestal als gevolg van de enorme hoeveelheid apparaten betrokken., In tegenstelling tot single-source DoS aanvallen, DDoS-aanvallen hebben de neiging om de netwerkinfrastructuur te richten in een poging om het te verzadigen met enorme volumes van het verkeer.

DDoS-aanvallen verschillen ook in de manier waarop ze worden uitgevoerd. In het algemeen, denial of service aanvallen worden gelanceerd met behulp van homebrewed scripts of DoS tools (bijvoorbeeld, Low Orbit Ion Canon), terwijl DDoS — aanvallen worden gelanceerd vanaf botnets-grote clusters van aangesloten apparaten (bijvoorbeeld, mobiele telefoons, PC ‘ s of routers) besmet met malware die afstandsbediening door een aanvaller mogelijk maakt.,

DDoS botnets: grootschalige aanvallen uitvoeren

een botnet is een verzameling van gekaapte verbonden apparaten die worden gebruikt voor cyberaanvallen die op afstand worden bestuurd vanaf een commando & Control Center (C&C). Deze omvatten meestal personal computers, mobiele telefoons, onbeveiligde IoT-apparaten, en zelfs bronnen van openbare cloudservices. Aanvallers gebruiken malware en andere technieken om een apparaat in gevaar te brengen, waardoor het een “zombie” wordt in het botnet van de aanvaller.,

Botnets stellen aanvallers in staat om DDoS-aanvallen uit te voeren door de kracht van veel machines te benutten en de bron van het verkeer te verduisteren. Omdat het verkeer wordt gedistribueerd, is het moeilijk voor beveiligingstools en teams om te detecteren dat een DDOS-aanval plaatsvindt totdat het te laat is.

voor meer informatie over grootschalige DDoS-infrastructuur, zie ons artikel over DDoS botnets.

soorten DDoS-aanvallen

DoS-aanvallen kunnen worden onderverdeeld in twee algemene categorieën: applicatie—laagaanvallen en netwerk-laagaanvallen., Elk van deze soorten DDoS-aanvallen definiëren bepaalde parameters en gedrag gebruikt tijdens de aanval, evenals het doel van de aanval.

- Applicatielaagaanvallen (ook bekend als layer 7-aanvallen) kunnen DoS-of DDoS-bedreigingen zijn die een server proberen te overbelasten door een groot aantal verzoeken te verzenden die resource-intensieve behandeling en verwerking vereisen. Onder andere aanval vectoren, deze categorie omvat HTTP overstromingen, langzame aanvallen (bijvoorbeeld Slowloris of RUDY) en DNS query flood aanvallen.,

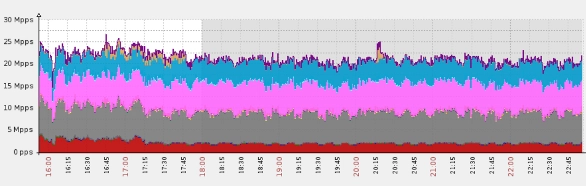

Gaming website hit met een enorme DNS-overstroming, met een piek van meer dan 25 miljoen pakketten per seconde

De grootte van applicatielaag aanvallen wordt meestal gemeten in Verzoeken per seconde (RPS), waarbij niet meer dan 50 tot 100 RPS nodig zijn om de meeste middelgrote websites lam te leggen.

- netwerklaag aanvallen (ook bekend als layer 3-4 aanvallen) zijn bijna altijd DDoS aanvallen ingesteld om de “pijpleidingen” die uw netwerk verbinden te verstoppen., Aanval vectoren in deze categorie zijn UDP flood, SYN flood, NTP versterking en DNS versterking aanvallen, en meer.

elk van deze kan worden gebruikt om toegang tot uw servers te voorkomen, terwijl het ook ernstige operationele schade veroorzaakt, zoals het opschorten van accounts en massale overagekosten.

DDoS-aanvallen zijn bijna altijd gebeurtenissen met veel verkeer, meestal gemeten in gigabits per seconde (Gbps) of pakketten per seconde (PPS). De grootste aanvallen op netwerklagen kunnen honderden Gbps overschrijden; echter, 20 tot 40 Gbps zijn genoeg om de meeste netwerkinfrastructuren volledig af te sluiten.,

redenen voor DDoSing: aanvaller motivaties

“DDoSsing” beschrijft de handeling van het uitvoeren van een DDoS-aanval. Denial of service aanvallen worden gelanceerd door individuen, bedrijven en zelfs natiestaten, elk met hun eigen motivatie.hacktivisten gebruiken DoS-aanvallen als een middel om hun kritiek op alles uit te drukken, van overheden en politici, inclusief “big business” en actuele gebeurtenissen. Als hacktivisten het niet met je eens zijn, zal je site naar beneden gaan (ook bekend als “tango down”).,

minder technisch onderlegd dan andere soorten aanvallers, hacktivisten hebben de neiging om premade tools te gebruiken om aanvallen tegen hun doelwitten uit te voeren. Anonymous is misschien wel een van de bekendste hacktivistische groepen. Ze zijn verantwoordelijk voor de cyberaanval in februari 2015 tegen ISIS, na de terroristische aanval van deze laatste op de kantoren van Charlie Hebdo in Parijs, evenals de aanval op de Braziliaanse regering en World Cup sponsors in juni 2014.

typische assault methode van hacktivisten: DoS en DDoS.,

Cyber vandalisme

Cyber Vandalen worden vaak aangeduid als “script kiddies”—omdat ze vertrouwen op premade scripts en tools om verdriet te veroorzaken bij hun mede-Internetburgers. Deze vandalen zijn vaak verveelde tieners op zoek naar een adrenaline rush, of op zoek naar hun woede of frustratie te ventileren tegen een instelling (bijvoorbeeld, school) Of persoon waarvan ze het gevoel heeft hen onrecht aangedaan. Sommigen zijn, natuurlijk, gewoon op zoek naar aandacht en het respect van hun collega ‘ s.

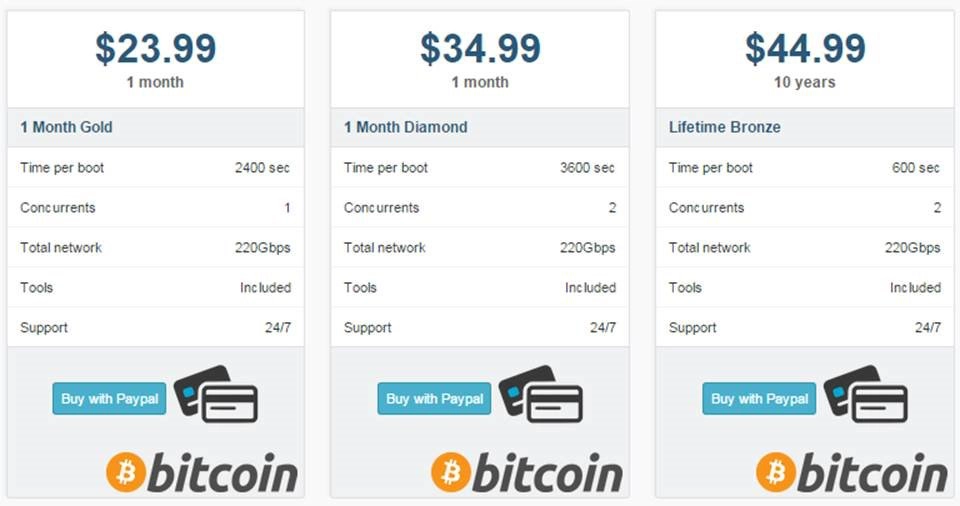

naast premade tools en scripts zullen cyber Vandalen ook leiden tot het gebruik van DDoS-for-hire services (ook bekend als:,, booters of stressers), die online kunnen worden gekocht voor slechts $19 per pop.afpersing een steeds populairdere motivatie voor DDoS-aanvallen is afpersing, wat betekent dat een cybercrimineel geld vraagt in ruil voor het stoppen (of niet uitvoeren) van een verlammende DDOS-aanval. Verschillende prominente online software bedrijven-met inbegrip van MeetUp, Bitly, Vimeo, en Basecamp—zijn op de ontvangende einde van deze DDoS notities, sommige gaan offline na het weigeren om te bezwijken voor de afpersers’ bedreigingen.,

vergelijkbaar met cyber-vandalisme, wordt dit type aanval geactiveerd door het bestaan van stresser en booter services.

typische aanvalsmethode van afpersers: DDoS.

Bedrijfsconcurrentie

DDoS-aanvallen worden steeds vaker gebruikt als een concurrerend bedrijfsinstrument. Sommige van deze aanvallen zijn ontworpen om een concurrent te houden van deelname aan een belangrijke gebeurtenis (bijvoorbeeld Cyber Monday), terwijl anderen worden gelanceerd met het doel van het volledig afsluiten van online bedrijven voor maanden.,

op een of andere manier is het idee om verstoring te veroorzaken die uw klanten zal aanmoedigen om naar de concurrent toe te trekken, terwijl het ook financiële en reputatieschade veroorzaakt. Een gemiddelde kosten van een DDOS-aanval voor een organisatie kan draaien op $ 40.000 per uur.

Business-feud-aanvallen worden vaak goed gefinancierd en uitgevoerd door professionele “huurlingen”, die vroege verkenningen uitvoeren en eigen tools en middelen gebruiken om extreem agressieve en aanhoudende DDoS-aanvallen te ondersteunen.

typische assault methode gebruikt door zakelijke concurrenten: DDoS.,Cyber warfare

door de staat gesponsorde DDoS-aanvallen worden gebruikt om critici van de overheid en interne oppositie het zwijgen op te leggen, evenals een middel om kritieke financiële, gezondheids-en infrastructuurdiensten in vijandelijke landen te verstoren.

deze aanvallen worden ondersteund door natiestaten, wat betekent dat het goed gefinancierde en georkestreerde campagnes zijn die worden uitgevoerd door tech-savvy professionals.

typische aanvalsmethode gebruikt als cyber warfare: DDoS.

persoonlijke rivaliteit

DoS-aanvallen kunnen worden gebruikt om persoonlijke scores te vereffenen of om online wedstrijden te verstoren., Dergelijke aanvallen komen vaak voor in de context van multiplayer online games, waarbij spelers DDoS barrages tegen elkaar lanceren, en zelfs tegen gaming servers, om een voorsprong te krijgen of om een dreigende nederlaag te voorkomen door “de tafel om te draaien.”

aanvallen op spelers zijn vaak DoS aanvallen, uitgevoerd met algemeen beschikbare kwaadaardige software. Omgekeerd, aanvallen op gaming servers zijn waarschijnlijk DDoS aanvallen, gelanceerd door stressers en booters.

typische assault methode van persoonlijke rivalen: DoS, DDoS.,

Lees ons artikel voor meer informatie over DDoSing in online gaming.

DDoS te huur: DDoSsers, booters en stressers

DDoS te huuraanbieders bieden aan om DDoS-aanvallen namens anderen uit te voeren tegen betaling. Deze bedreiging acteurs zijn bekend onder meerdere namen, met inbegrip van DDoSser, booters, en stressers. De ruime beschikbaarheid van DDoS te huur maakt het voor bijna iedereen mogelijk om grootschalige aanvallen uit te voeren.

een reden waarom actoren een bepaalde naam kunnen gebruiken, is om te verschijnen als een juridische dienst., Stressers beweren bijvoorbeeld meestal diensten aan te bieden voor het testen van de veerkracht van de server. Deze actoren controleren echter vaak niet de eigenaar van de server die ze “testen” om ervoor te zorgen dat tests legitiem zijn.

daarentegen proberen acteurs die zichzelf booters en DDoSsers noemen de illegale aard van hun diensten niet te verbergen.,

voorbeeld van booter geadverteerde prijzen en capaciteiten

voor meer informatie over soorten DDoS-aanvallers, zie ons artikel over ddossers, booters en stressers.

hoe DDoS-aanvallen te stoppen: DIY

U kunt DoS-aanvallen niet voorkomen. Cybercriminelen gaan aanvallen. Sommigen zullen hun doel raken, ongeacht de verdediging., Er zijn echter een paar preventieve maatregelen die u zelf kunt nemen:

- monitoren van uw verkeer om te zoeken naar afwijkingen, waaronder onverklaarbare verkeerspieken en bezoeken van verdacht IP-adres en geolocaties. Al deze kunnen tekenen zijn van aanvallers die “dry runs” uitvoeren om je verdediging te testen voordat je overgaat tot een volwaardige aanval. Het herkennen van deze voor wat ze zijn kan jullie helpen je voor te bereiden op de aanval die volgt.

- houd een oogje op sociale media (met name Twitter) en openbare Afvalbakken (bijvoorbeeld Pastebin.,com) voor bedreigingen, gesprekken en opschept dat kan wijzen op een inkomende aanval.

- overweeg het gebruik van DDoS-testen van derden (d.w.z. pen-testen) om een aanval op uw IT-infrastructuur te simuleren, zodat u kunt worden voorbereid wanneer het moment van de waarheid aankomt. Wanneer u dit onderneemt, test tegen een breed scala aan aanvallen, niet alleen die waarmee u bekend bent.

- Maak een reactieplan en een snelle reactieteam, dat wil zeggen een aangewezen groep mensen die de impact van een aanval moeten minimaliseren., Wanneer u van plan, in plaats procedures voor uw customer support en communicatie teams, niet alleen voor uw IT-professionals.

om echt te beschermen tegen moderne DDoS-aanvallen, moet u een DDOS-mitigatieoplossing gebruiken. Oplossingen kunnen on-Premise worden ingezet, maar worden vaker als service aangeboden door derden. We leggen meer uit over DDoS mitigation services in de volgende paragraaf.

voor meer informatie over DIY -, on-premise-en cloudservicebenaderingen voor DDoS-bescherming, zie ons artikel over hoe DDoS-aanvallen te stoppen.,

DDoS-beperking: Hoe werkt anti-DDoS-bescherming?

Deze eerste stap bij het selecteren van een DDOS-mitigatieoplossing is het beoordelen van uw risico. Belangrijke fundamentele vragen zijn:

- welke infrastructuurvoorzieningen hebben bescherming nodig?

- Wat zijn de zwakke punten, of afzonderlijke punten van mislukking?

- Wat is er nodig om ze te verwijderen?

- Hoe en wanneer weet u dat u het doelwit bent? Is het te laat?

- Wat zijn de (financiële en andere) gevolgen van een langdurige uitval?,

gewapend met deze informatie, is het dan tijd om prioriteit te geven aan uw zorgen, het onderzoeken van verschillende DDOS mitigatie opties binnen het kader van uw beveiligingsbudget.

Als u een commerciële website of online applicaties draait (bijvoorbeeld SaaS applicaties, online bankieren, e-commerce), wilt u waarschijnlijk 24×7, always-on bescherming. Een groot advocatenkantoor, aan de andere kant, kan meer geïnteresseerd zijn in het beschermen van zijn infrastructuur—met inbegrip van e—mailservers, FTP-servers, en backoffice platforms-dan zijn website. Dit type bedrijf kan kiezen voor een” on demand ” oplossing.,

de tweede stap is het kiezen van de methode van implementatie. De meest gebruikelijke en effectieve manier om on-demand DDoS-bescherming te implementeren voor uw core infrastructure services over een volledig subnet is via BGP-routering (border gateway protocol). Dit werkt echter alleen op aanvraag, waarbij u de beveiligingsoplossing handmatig moet activeren in geval van een aanval.,

Als u DDoS-bescherming nodig hebt voor uw webtoepassing, moet u DNS-omleiding gebruiken om al het websiteverkeer (HTTP/HTTPS) om te leiden via het netwerk van uw DDoS-beschermingsprovider (meestal geïntegreerd met een content delivery network). Het voordeel van deze oplossing is dat de meeste CDN ‘ s On-call schaalbaarheid bieden om volumetrische aanvallen te absorberen, tegelijkertijd de latency te minimaliseren en de levering van content te versnellen.,

Het beperken van Netwerklaagaanvallen

het omgaan met netwerklaagaanvallen vereist extra schaalbaarheid—verder dan wat uw eigen netwerk kan bieden.

daarom wordt in het geval van een aanval een BGP-aankondiging gedaan om ervoor te zorgen dat al het inkomende verkeer door een set scrubbing centers wordt geleid. Elk van deze heeft de capaciteit om honderden Gbps aan verkeer te verwerken. Krachtige servers die zich in de scrubbing centers bevinden, filteren vervolgens kwaadaardige pakketten uit en sturen alleen het schone verkeer door naar de origin-server via een GRE-tunnel.,

deze mitigatiemethode biedt bescherming tegen direct-naar-IP-aanvallen en is meestal compatibel met alle soorten infrastructuren en communicatieprotocollen (bijvoorbeeld UDP, SMTP, FTP, VoIP).,

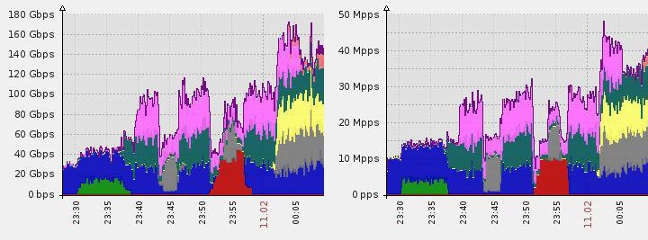

bescherming tegen een NTP-versterkingsaanval: 180 Gbps en 50 miljoen pakketten per seconde

Mitigating Application Layer Attacks

Mitigation of application layer attacks is gebaseerd op traffic profiling-oplossingen die naar behoefte kunnen worden geschaald, terwijl ook een onderscheid kan worden gemaakt tussen kwaadaardige bots en legitieme websitebezoekers.

voor traffic profiling vragen best practices om heuristiek op basis van handtekeningen en gedrag, gecombineerd met IP-reputatiescore en een progressief gebruik van beveiligingsuitdagingen (bijv.,, JS en cookie uitdagingen).

Het beperken van een acht dagen durende HTTP-overstroming: 690 miljoen DDoS-verzoeken van 180.000 botnets IPs

samen filteren deze nauwkeurig kwaadaardig botverkeer uit, en beschermen ze tegen aanvallen van applicatielaag zonder enige impact op uw legitieme bezoekers.

voor meer informatie over hoe DDoS-services van derden werken, zie onze artikelen over: DDoS-mitigatie en Anti-DDoS-bescherming

zie hoe Imperva DDoS-bescherming u kan helpen met DDoS-aanvallen.,

DDoS-bescherming door Imperva

Imperva biedt een DDOS-beveiligingsoplossing die grootschalige DDoS-aanvallen snel vermindert, zonder de service aan legitieme gebruikers te verstoren. Imperva biedt bescherming voor websites en webapplicaties, netwerken en subnetten, DNS (domain name servers) en individuele IP-adressen.

Imperva detecteert en beperkt elk type DDoS-aanval, waaronder TCP SYN+ACK, TCP Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Flood, Brute Force, Connection Flood, DNS Flood, NXDomain, Ping of Death, Smurf, Reflected ICMP & UDP.,

Imperva DDoS protection biedt:

- ondersteuning voor Anycast en Unicast, waardoor u automatisch aanvallen en kwetsbaarheden kunt detecteren en reageren.

- een SLA-backed garantie dat aanvallen worden geblokkeerd in drie seconden of minder, het voorkomen van uitval en het verminderen van hersteltijd.

- een netwerk met hoge capaciteit dat meer dan 65 miljard pakketten per seconde kan analyseren.

- live dashboards waarmee u de huidige status kunt zien, DDoS-aanvallen kunt identificeren en de parameters van een aanval kunt begrijpen.,

Learn more about Imperva’s DDoS protection solution.