Spoofing definitie

Spoofing is een imitatie van een gebruiker, apparaat of client op het Internet. Het wordt vaak gebruikt tijdens een cyberaanval om de bron van de aanval verkeer te verhullen.

de meest voorkomende vormen van spoofing zijn:

- DNS – server spoofing-wijzigt een DNS-server om een domeinnaam naar een ander IP-adres te leiden. Het wordt meestal gebruikt om virussen te verspreiden.

- ARP spoofing-koppelt het MAC-adres van een dader aan een legitiem IP-adres via vervalste ARP-berichten., Het wordt meestal gebruikt in denial of service (DoS) en man-in-the-middle aanvallen.

- IP-adres spoofing-vermomt het Oorsprong-IP-adres van een aanvaller. Het wordt meestal gebruikt bij DoS aanvallen.

Wat is IP-adres spoofing

computernetwerken communiceren via de uitwisseling van netwerkgegevenspakketten, die elk meerdere headers bevatten die worden gebruikt voor Routering en om de continuïteit van de transmissie te waarborgen. Een van deze headers is het ‘bron IP adres’, dat het IP adres van de afzender van het pakket aangeeft.,

IP-adres spoofing is de handeling van het vervalsen van de inhoud in de bron IP-header, meestal met gerandomiseerde nummers, hetzij om de identiteit van de afzender te maskeren of om een gereflecteerde DDOS-aanval te starten, zoals hieronder beschreven. IP spoofing is een standaardfunctie in de meeste DDoS malware kits en aanval scripts, waardoor het een deel van de meeste netwerklaag gedistribueerde denial of service DDoS-aanvallen.

IP-adres spoofing in DDoS-aanvallen

IP-adres spoofing wordt om twee redenen gebruikt in DDoS-aanvallen: om botnet-apparaatlocaties te maskeren en om een gereflecteerde aanval in scène te zetten.,

maskeren botnetapparaten

een botnet is een cluster van met malware geïnfecteerde apparaten die op afstand worden beheerd door daders zonder medeweten van hun eigenaars. Ze kunnen worden geïnstrueerd om gezamenlijk toegang te krijgen tot een bepaald domein of server, waardoor daders de computer-en netwerkbronnen krijgen om enorme verkeersoverlast te genereren. Dergelijke overstromingen stellen botnetoperators (ook bekend als shepherds) in staat om de resourcecapaciteit van hun doel te maximaliseren, wat resulteert in serverstilstand en netwerkverzadiging.,

Botnets bestaan meestal uit willekeurige, geografisch verspreide apparaten of computers die tot hetzelfde gecompromitteerde netwerk behoren (bijvoorbeeld gehackt hostingplatform).

door valse IP-adressen te gebruiken om de ware identiteit van hun botnetapparaten te maskeren, streven daders ernaar om:

- ontdekking en implicatie door wetshandhaving en forensische Cyber-onderzoekers te voorkomen.

- voorkomen dat doelwitten apparaateigenaren informeren over een aanval waaraan ze onbewust deelnemen.,

- Omzeil beveiligingsscripts, apparaten en services die proberen DDoS-aanvallen te beperken door de zwarte lijst van aanvallende IP-adressen.

gereflecteerde DDoS

een gereflecteerde DDOS-aanval gebruikt IP-spoofing om valse verzoeken te genereren, ogenschijnlijk namens een doel, om reacties uit te lokken van onder beschermde intermediaire servers. Het doel van de dader is om hun verkeer uit te breiden door het activeren van grote reacties van veel kleinere Verzoeken.,

veelvoorkomende gereflecteerde DDoS-aanvalsmethoden zijn:

- DNS – versterking-elke query die afkomstig is van het vervalste adres van een doel wordt verzonden naar een groot aantal onbeveiligde DNS-resolvers. Elk verzoek van 60 byte kan een reactie van 4000 byte oproepen, waardoor aanvallers de verkeersoutput met maar liefst 1: 70 kunnen vergroten.

- Smurf aanval-een ICMP Echo-verzoek wordt verzonden vanaf het vervalste adres van een doel naar een intermediair broadcast netwerk, waardoor antwoorden worden geactiveerd vanaf elk apparaat op dat netwerk. De mate van versterking is gebaseerd op het aantal apparaten waarop het verzoek wordt uitgezonden., Bijvoorbeeld, een netwerk met 50 aangesloten hosts resulteert in een 1: 50 versterking.

- NTP-versterking-een get monlist-verzoek, dat het vervalste IP-adres van een doel bevat, wordt naar een onveilige NTP-server verzonden. Net als in DNS versterking, een klein verzoek triggers een veel grotere reactie, waardoor een maximale versterking Verhouding van 1: 200.

IP-adres spoofing in applicatielaag aanvallen

om applicatielaag verbindingen tot stand te brengen, zijn de host en de bezoeker verplicht om deel te nemen aan een proces van wederzijdse verificatie, bekend als een TCP Drieweg handshake.,

het proces bestaat uit de volgende uitwisseling van synchronisatie-en ACK-pakketten:

- bezoeker stuurt een SYN-pakket naar een host.

- host antwoordt met een SYN-ACK.

- bezoeker bevestigt de ontvangst van de SYN-ACK door te antwoorden met een ACK-pakket.

bron IP-spoofing maakt de derde stap van dit proces onmogelijk, omdat het de bezoeker verbiedt ooit het SYN-ACK-antwoord te ontvangen, dat naar het vervalste IP-adres wordt verzonden.,

omdat alle applicatielaagaanvallen afhankelijk zijn van TCP-verbindingen en de sluiting van de 3-weg handshake-lus, kunnen alleen netwerklaag-DDoS-aanvallen vervalste adressen gebruiken.

IP-adres spoofing in beveiligingsonderzoek

in beveiligingsonderzoek worden IP-gegevens afgeleid van aanvallen op netwerklagen vaak gebruikt om het land van oorsprong van aanvallers te identificeren. IP-adres spoofing, echter, maakt deze gegevens onbetrouwbaar, als zowel het IP-adres en de geolocatie van kwaadaardig verkeer wordt gemaskeerd.,

bij het lezen van rapporten die uitsluitend gebaseerd zijn op Netwerk IP-gegevens, is het noodzakelijk om zich bewust te zijn van deze beperkingen. Een rapport van een provider voor mitigatie die geen bescherming biedt tegen applicatielaagaanvallen, kan bijvoorbeeld niet worden gebruikt om nauwkeurige locaties van botnetapparaten te bieden.

als gevolg hiervan kan elk substantieel onderzoek naar botnetlanden van herkomst alleen worden gebaseerd op applicatielaag attack data.

bekijk hoe Imperva DDoS bescherming u kan helpen met IP spoofing.,

Anti-spoofing in DDoS-bescherming

zoals gezegd, wordt IP— adres spoofing vaak gebruikt om basisbeveiligingsmaatregelen te omzeilen die gebaseerd zijn op IP-zwarte lijst-het blokkeren van adressen waarvan bekend is dat ze eerder betrokken waren bij een aanval.

om dit te verhelpen, vertrouwen moderne mitigatieoplossingen op deep packet inspection (DPI), die gebruik maakt van granulaire analyse van alle pakketheaders in plaats van alleen het bron IP-adres. Met DPI kunnen mitigatieoplossingen de inhoud van verschillende pakketheaders kruiselings onderzoeken om andere statistieken te ontdekken om kwaadaardig verkeer te identificeren en uit te filteren.,

een mitigatiedienst kan bijvoorbeeld DPI gebruiken om een DDOS-verkeersstroom te observeren en een instroom van pakketten met verdacht identieke TTLS en totale lengte-headers te identificeren die niet overeenkomen met een normaal patroon. Door het bijhouden van dergelijke kleine afwijkingen, de dienst kan een granulair profiel van een aanvallende pakket te creëren en gebruiken om onkruid uit kwaadaardig verkeer zonder invloed op de reguliere bezoekersstroom.

het nadeel van DPI is dat het proces zeer resource-intensief is., Wanneer dpi op schaal wordt uitgevoerd, zoals tijdens een DDOS—aanval, zal het waarschijnlijk de prestaties verslechteren-waardoor het beschermde netwerk soms bijna volledig niet meer reageert.

om dit te verhelpen, wordt Imperva scrubbing uitgevoerd door een speciaal gebouwde mitigatiehardware (codenaam Behemoth) die DPI uitvoert tegen ~100 miljoen pakketten per seconde.

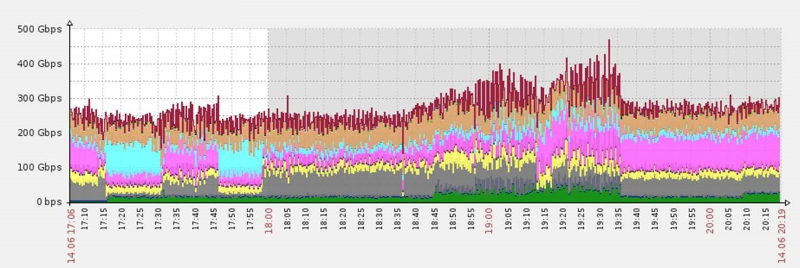

Een cluster van Behemoth scrubbers beperkt een 470 Gbps DDoS—aanval-een van de grootste ooit.,

elke Kolos scrubber is vanaf de grond opgebouwd en biedt een gedetailleerde zichtbaarheid van alle inkomende gegevens, waardoor er voor wordt gezorgd dat het aanvalsverkeer nooit uw netwerk binnenkomt. Ondertussen stroomt uw geldige bezoekersverkeer ongehinderd door.

meer informatie over Imperva DDoS protection services.