DDoS betydelse: vad är DDoS?

Distributed denial of service (DDoS) attacks är en underklass av DoS-attacker (denial of service). En DDOS-attack innebär flera anslutna Online-enheter, kollektivt känd som en botnet, som används för att överväldiga en målwebbplats med falsk trafik.

Till skillnad från andra typer av cyberattacker försöker DDoS-överfall inte att bryta mot din säkerhets omkrets. Snarare syftar en DDOS-attack till att göra din webbplats och servrar otillgängliga för legitima användare., DDoS kan också användas som en rökridå för andra skadliga aktiviteter och att ta ner säkerhetsapparater, bryter mot målets säkerhet omkrets.

en framgångsrik distribuerad överbelastningsattack är en mycket märkbar händelse som påverkar en hel användarbas online. Detta gör det till ett populärt vapen av val för hacktivists, cyber vandals, utpressare och någon annan som vill göra en punkt eller champion en orsak.,

DDoS-attacker kan komma i korta utbrott eller upprepade övergrepp, men hur som helst kan effekten på en webbplats eller ett företag vara i dagar, veckor och till och med månader, eftersom organisationen försöker återhämta sig. Detta kan göra DDoS extremt destruktiv för någon online-organisation. Bland annat kan DDoS-attacker leda till förlust av intäkter, undergräva konsumenternas förtroende, tvinga företag att spendera förmögenheter i kompensationer och orsaka långsiktiga rykte skador.

DoS vs. DDoS

skillnaderna mellan regelbundna och distribuerade överbelastningsattacker är väsentliga., I en DoS-attack använder en förövare en enda Internetanslutning för att antingen utnyttja en sårbarhet för programvara eller översvämma ett mål med falska förfrågningar—vanligtvis i ett försök att uttömma serverresurser (t.ex. RAM och CPU).

å andra sidan lanseras distributed denial of service (DDoS) – attacker från flera anslutna enheter som distribueras över Internet. Dessa multi-person, Multi-device spärrar är i allmänhet svårare att avleda, främst på grund av den stora volymen av enheter som är inblandade., Till skillnad från enstaka DoS-övergrepp tenderar DDoS-attacker att rikta in nätverksinfrastrukturen i ett försök att mätta det med stora trafikvolymer.

DDoS-attacker skiljer sig också åt i sättet att utföra dem. I stort sett startas överbelastningsattacker med hjälp av homebrewed-skript eller DoS-verktyg (t.ex. Low Orbit Ion Canon), medan DDoS — attacker lanseras från botnät-stora kluster av anslutna enheter (t. ex. mobiltelefoner, datorer eller routrar) infekterade med skadlig kod som tillåter fjärrkontroll av en angripare.,

DDoS botnets: utkämpar storskaliga attacker

en botnet är en samling kapade anslutna enheter som används för cyberattacker som fjärrstyrs från ett kommando& Control Center (C&C). Dessa inkluderar vanligtvis persondatorer, mobiltelefoner, osäkrade IoT-enheter och till och med resurser från offentliga molntjänster. Angripare använder skadlig kod och andra tekniker för att äventyra en enhet, vilket gör den till en ”zombie” i angriparens botnet.,

botnät gör det möjligt för angripare att utföra DDoS-attacker genom att utnyttja kraften hos många maskiner och dölja källan till trafiken. Eftersom trafiken distribueras är det svårt för säkerhetsverktyg och lag att upptäcka att en DDOS-attack inträffar tills det är för sent.

Läs mer om storskalig DDoS-infrastruktur i vår artikel om DDoS-botnät.

typer av DDoS—attacker

DoS-attacker kan delas in i två allmänna kategorier-applikationslagerattacker och nätverkslagerattacker., Var och en av dessa typer av DDoS-attacker definierar vissa parametrar och beteenden som används under attacken, liksom målet för attacken.

- Applikationslagerattacker (Alias, lag 7-attacker) kan vara antingen DoS-eller DDoS-hot som försöker överbelasta en server genom att skicka ett stort antal förfrågningar som kräver resursintensiv hantering och bearbetning. Bland andra attackvektorer ingår denna kategori HTTP-översvämningar, långsamma attacker (t.ex. Slowloris eller RUDY) och DNS-frågeflödesattacker.,

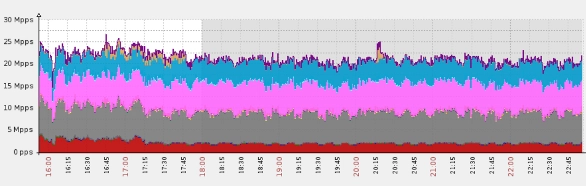

spelwebbplats träffar med en massiv DNS-översvämning, med topp på över 25 miljoner paket per sekund

storleken på applikationslagerattacker mäts vanligtvis i förfrågningar per sekund (RPS), med högst 50 till 100 RPS som krävs för att lamslå de flesta medelstora webbplatser.

- nätverkslagerattacker (Alias, layer 3-4-attacker) är nästan alltid DDoS-övergrepp inställda för att täppa till ”pipelines” som ansluter ditt nätverk., Attackvektorer i denna kategori inkluderar UDP flood, SYN flood, NTP-förstärkning och DNS-förstärkningsattacker och mer.

någon av dessa kan användas för att förhindra åtkomst till dina servrar, samtidigt som de orsakar allvarliga operativa skador, till exempel kontouppskov och massiva övertagsavgifter.

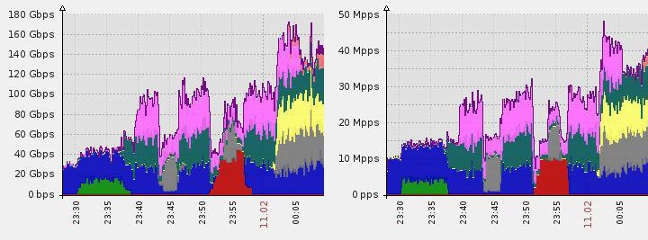

DDoS-attacker är nästan alltid högtrafikhändelser, som vanligen mäts i gigabit per sekund (Gbps) eller paket per sekund (PPS). De största nätverkslager övergrepp kan överstiga hundratals Gbps; dock, 20 till 40 Gbps är tillräckligt för att helt stänga av de flesta nätverksinfrastrukturer.,

skäl för DDoSing: angripare motivations

”ddossing” beskriver handlingen att utföra en DDOS-attack. Överbelastningsattacker lanseras av individer, företag och till och med nationalstater, var och en med egen motivation.

Hacktivism

hacktivister använder DoS-attacker som ett sätt att uttrycka sin kritik av allt, från regeringar och politiker, inklusive ”big business” och aktuella händelser. Om hacktivists inte håller med dig, kommer din webbplats att gå ner (Alias, ”tango down”).,

mindre tekniskt kunniga än andra typer av angripare, hacktivists tenderar att använda premade verktyg för att föra överfall mot sina mål. Anonym är kanske en av de mest kända hacktivistgrupperna. De är ansvariga för cyberattacken i februari 2015 mot ISIS, efter den senare terroristattacken mot Charlie Hebdos Paris-kontor, liksom attacken mot den brasilianska regeringen och VM-sponsorerna i juni 2014.

typisk misshandel metod för hacktivists: DoS och DDoS.,

Cyber vandalism

Cyber vandaler kallas ofta ”script kiddies”—för deras beroende av premade skript och verktyg för att orsaka sorg till sina medborgare på Internet. Dessa vandaler är ofta uttråkad tonåringar letar efter en adrenalinkick, eller försöker ventilera sin ilska eller frustration mot en institution (t.ex. skola) eller person som de känner har kränkt dem. Vissa är naturligtvis bara ute efter uppmärksamhet och respekt för sina kamrater.

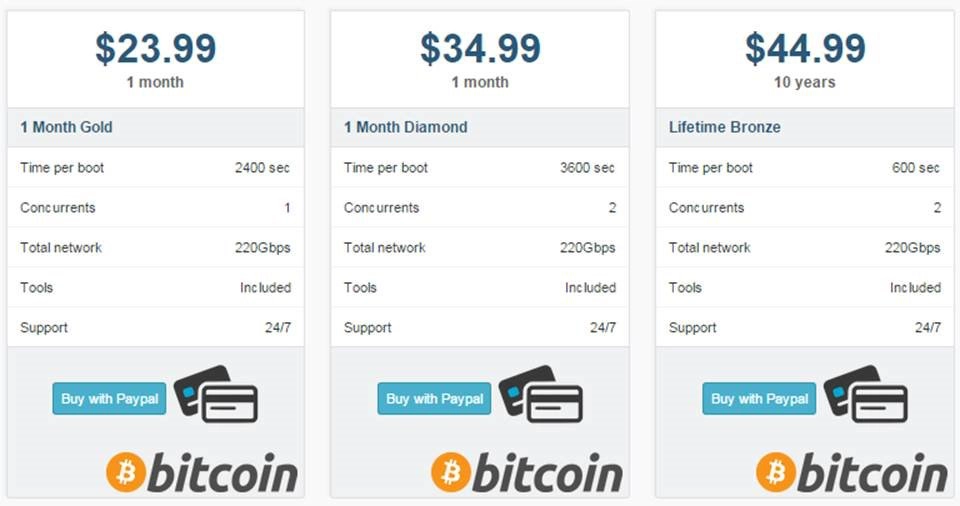

tillsammans med premade verktyg och skript kommer cyber vandals också att resultera i att du använder DDoS-for-hire-tjänster (Alias,, booters eller stressers), som kan köpas online för så lite som $19 en pop.

utpressning

en alltmer populär motivation för DDoS-attacker är utpressning, vilket innebär att en cyberbrottsling kräver pengar i utbyte mot att stoppa (eller inte utföra) en förlamande DDOS-attack. Flera framstående online mjukvaruföretag—inklusive MeetUp, Bitly, Vimeo och Basecamp—har varit på den mottagande änden av dessa DDoS-anteckningar, vissa går offline efter att ha vägrat att ge efter för utpressarnas hot.,

i likhet med Cyber-vandalism aktiveras denna typ av attack av förekomsten av stresser och booter-tjänster.

typisk misshandel metod för utpressare: DDoS.

företagskonkurrens

DDoS-attacker används alltmer som ett konkurrenskraftigt affärsverktyg. Några av dessa övergrepp är utformade för att hålla en konkurrent från att delta i en betydande händelse (t.ex. Cyber Monday), medan andra lanseras med ett mål att helt stänga av online-företag i månader.,

på ett eller annat sätt är tanken att orsaka störningar som kommer att uppmuntra dina kunder att flocka till konkurrenten samtidigt som de orsakar ekonomisk och anseendemässig skada. En genomsnittlig kostnad för en DDOS-attack till en organisation kan köras på $ 40.000 per timme.

Business-Feud-attacker är ofta välfinansierade och exekverade av professionella ”hyrda vapen”, som utför tidig rekognosering och använder egna verktyg och resurser för att upprätthålla extremt aggressiva och ihållande DDoS-attacker.

typisk överfallsmetod som används av affärskonkurrenter: DDoS.,

Cyber warfare

statligt sponsrade DDoS-attacker används för att tysta regeringskritiker och intern opposition, samt ett sätt att störa kritiska finansiella, hälso-och infrastrukturtjänster i fiendens länder.

dessa attacker stöds av nationalstater, vilket innebär att de är välfinansierade och iscensatta kampanjer som utförs av tekniskt kunniga proffs.

typisk assault metod som används som cyber warfare: DDoS.

personlig rivalitet

DoS-attacker kan användas för att lösa personliga poäng eller för att störa online-tävlingar., Sådana övergrepp förekommer ofta i samband med multiplayer onlinespel, där spelarna lanserar DDoS-spärrar mot varandra, och även mot spelservrar, för att få en kant eller för att undvika överhängande nederlag genom att ”vända bordet.”

attacker mot spelare är ofta DoS-övergrepp, utförda med allmänt tillgänglig skadlig programvara. Omvänt kommer attacker mot spelservrar sannolikt att vara DDoS-övergrepp, lanserade av stressare och booters.

typisk misshandel metod för personliga rivaler: DoS, DDoS.,

Läs vår artikel för att lära dig mer om Ddosering i onlinespel.

DDoS för uthyrning: ddossers, booters och stressers

DDoS för uthyrningsleverantörer erbjuder att utföra DDoS-attacker på andras vägnar för betalning. Dessa hot aktörer är kända av flera namn, inklusive ddosser, booters och stressers. Den breda tillgången på DDoS för uthyrning gör det möjligt för nästan alla att utföra storskaliga attacker.

en anledning aktörer kan gå med ett visst namn är att visas som en juridisk tjänst., Till exempel hävdar stressare vanligtvis att de erbjuder tjänster för stresstestserverns motståndskraft. Dessa aktörer kontrollerar emellertid ofta inte ägaren till servern som de ”testar” för att säkerställa att testerna är legitima.

däremot försöker aktörer som refererar till sig själva som booters och DDoSsers normalt inte dölja den olagliga karaktären hos sina tjänster.,

exempel på booter annonserade priser och kapacitet

för att lära dig mer om typer av DDoS-angripare, se vår artikel om ddossers, booters och stressers.

så här stoppar du DDoS-attacker: DIY

Du kan inte förhindra DoS-övergrepp. Cyberbrottslingar kommer att attackera. Vissa kommer att träffa sina mål, oavsett försvar på plats., Det finns dock några förebyggande åtgärder som du kan vidta på egen hand:

- övervaka din trafik för att leta efter avvikelser, inklusive oförklarliga trafikstockningar och besök från misstänkt IP-adress och geolocations. Alla dessa kan vara tecken på angripare som utför ”torra körningar” för att testa ditt försvar innan de begår en fullvärdig attack. Erkänna dessa för vad de är kan hjälpa dig att förbereda sig för angrepp att följa.

- håll ett öga på sociala medier (särskilt Twitter) och offentliga avfallskärl (t.ex. Pastebin.,com) för hot, samtal och skryter som kan antyda en inkommande attack.

- överväga att använda tredje part DDoS-testning (dvs penntestning) för att simulera en attack mot din IT-infrastruktur så att du kan vara beredd när sanningens ögonblick anländer. När du gör detta, testa mot en mängd olika attacker, inte bara de som du är bekant med.

- skapa en responsplan och ett snabbinsatsteam, vilket betyder en utsedd grupp människor vars jobb är att minimera effekterna av ett angrepp., När du planerar, införa rutiner för din kundsupport och kommunikationsteam, inte bara för dina IT-proffs.

för att verkligen skydda mot moderna DDoS-attacker bör du använda en DDoS-begränsningslösning. Lösningar kan användas på plats, men tillhandahålls oftare som en tjänst av tredjepartsleverantörer. Vi förklarar mer om DDoS mitigation services i följande avsnitt.

om du vill veta mer om DIY, på premiss och molntjänstmetoder för DDoS-skydd, se vår artikel om hur du stoppar DDoS-attacker.,

DDoS-begränsning: hur fungerar anti-DDoS-skydd?

det första steget i att välja en DDoS-lösning är att bedöma din risk. Viktiga grundläggande frågor är:

- vilka infrastrukturtillgångar behöver skydd?

- vilka är de mjuka fläckarna, eller enskilda felpunkter?

- vad krävs för att ta ner dem?

- hur och när vet du att du är riktad? Blir det för sent?

- vilka är effekterna (finansiella och andra) av ett utökat avbrott?,

beväpnad med denna information är det då dags att prioritera dina problem, undersöka olika DDoS-begränsningsalternativ inom ramen för din säkerhetsbudget.

om du kör en kommersiell webbplats eller online-applikationer (t.ex. SaaS-applikationer, internetbank, e-handel), kommer du förmodligen att vilja ha 24×7, alltid på skydd. En stor advokatbyrå kan å andra sidan vara mer intresserad av att skydda sin infrastruktur—inklusive e-postservrar, FTP-servrar och back office-plattformar-än sin webbplats. Denna typ av verksamhet kan välja en ”on demand” – lösning.,

det andra steget är att välja utplaceringsmetod. Det vanligaste och mest effektiva sättet att distribuera DDoS-skydd på begäran för dina grundläggande infrastrukturtjänster över ett helt delnät är via border gateway protocol (BGP) routing. Detta kommer dock bara att fungera på efterfrågan, vilket kräver att du manuellt aktiverar säkerhetslösningen vid en attack.,

följaktligen, om du alltid behöver DDoS-skydd för din webbapplikation, bör du använda DNS-omdirigering för att omdirigera all webbplatstrafik (HTTP/HTTPS) via din DDoS-skyddsleverantörs nätverk (vanligtvis integrerat med ett innehållsleveransnätverk). Fördelen med denna lösning är att de flesta CDN erbjuder On-call skalbarhet för att absorbera volymetriska attacker, samtidigt som man minimerar latens och accelererar innehållsleverans.,

förmildrande Nätverkslagerattacker

hantering av nätverkslagerattacker som krävs kräver ytterligare skalbarhet—utöver vad ditt eget nätverk kan erbjuda.

i händelse av ett angrepp görs ett BGP-meddelande för att säkerställa att all inkommande trafik dirigeras genom en uppsättning skrubbcenter. Var och en av dessa har kapacitet att bearbeta hundratals Gbps värde av trafik. Kraftfulla servrar som finns i skrubbningscentralerna kommer sedan att filtrera bort skadliga paket, bara vidarebefordra den rena trafiken till ursprungsservern via en gre-tunnel.,

denna metod för begränsning ger skydd mot direkt-till-IP-attacker och är vanligtvis kompatibel med alla typer av infrastruktur och kommunikationsprotokoll (t.ex. UDP, SMTP, FTP, VoIP).,

skydda mot en NTP-förstärkningsattack: 180Gbps och 50 miljoner paket per sekund

förmildrande Applikationslagerattacker

begränsning av applikationslagerattacker bygger på trafikprofileringslösningar som kan skala på efterfrågan, samtidigt som man kan skilja mellan skadliga robotar och legitima webbplatsbesökare.

för trafikprofilering kräver bästa praxis signaturbaserad och beteendebaserad heuristik i kombination med IP-rykte och en progressiv användning av säkerhetsutmaningar (t. ex., JS och cookie utmaningar).

mildra en åtta dagars HTTP-översvämning: 690 miljoner DDoS-förfrågningar från 180,000 botnets IPs

tillsammans filtrerar dessa noggrant bort skadlig bottrafik, skyddar mot applikationslagerattacker utan någon inverkan på dina legitima besökare.

för att lära dig mer om hur DDoS-tjänster från tredje part fungerar, se våra artiklar om: DDoS-begränsning och Anti-DDoS-skydd

se hur Imperva DDoS-skydd kan hjälpa dig med DDoS-attacker.,

DDoS-skydd av Imperva

Imperva erbjuder en DDoS-skyddslösning som mildrar storskaliga DDoS-attacker snabbt, utan att störa tjänsten till legitima användare. Imperva ger skydd för webbplatser och webbapplikationer, nätverk och undernät, domännamnsservrar (DNS) och enskilda IP-adresser.

Imperva upptäcker och lindrar alla typer av DDoS-attack, inklusive TCP SYN+ACK, TCP Fragment, UDP, Slowloris, Spoofing, ICMP, IGMP, HTTP Översvämning, Brute Force, Anslutning Översvämning, DNS Översvämning, NXDomain, Ping of Death, Smurf, Återspeglas ICMP & UDP.,

Imperva DDoS protection ger:

- stöd för Anycast och Unicast, så att du automatiskt kan upptäcka och svara på attacker och sårbarheter.

- en SLA-backed garanti för att attacker blockeras i tre sekunder eller mindre, förhindra avbrott och minska återhämtningstiden.

- ett nätverk med hög kapacitet som kan analysera över 65 miljarder paket per sekund.

- live instrumentpaneler så att du kan se den aktuella statusen, identifiera DDoS-attacker och förstå parametrarna för en attack.,

Learn more about Imperva’s DDoS protection solution.