Spoofing definition

Spoofing är en imitation av en användare, enhet eller klient på Internet. Det används ofta under en cyberattack för att dölja källan till attacktrafik.

de vanligaste formerna av spoofing är:

- DNS server spoofing – ändrar en DNS-server för att omdirigera ett domännamn till en annan IP-adress. Det används vanligtvis för att sprida virus.

- ARP spoofing – länkar en förövares MAC-adress till en legitim IP-adress genom spoofed ARP-meddelanden., Det används vanligtvis i överbelastning (DoS) och man-in-the-middle-övergrepp.

- IP – adress spoofing-döljer en angripares ursprung IP. Det används vanligtvis i DoS-övergrepp.

vad är IP-adress spoofing

datanät kommunicerar genom utbyte av nätverksdatapaket, som alla innehåller flera rubriker som används för routing och för att säkerställa överföringskontinuitet. En sådan rubrik är ”källa IP-adress”, som anger IP-adressen för paketets avsändare.,

ip-adress spoofing är handlingen att förfalska innehållet i källans IP-rubrik, vanligtvis med randomiserade nummer, antingen för att maskera avsändarens identitet eller för att starta en reflekterad DDOS-attack, som beskrivs nedan. IP spoofing är en standardfunktion i de flesta DDoS malware kit och attack skript, vilket gör det till en del av de flesta nätverk lager distribuerade överbelastningsattacker DDoS.

IP-adress spoofing i DDoS-attacker

ip-adress spoofing används av två skäl i DDoS-attacker: att maskera botnet-enhetens platser och att arrangera ett reflekterat angrepp.,

maskering botnet enheter

en botnet är ett kluster av malware-infekterade enheter fjärrstyrda av förövarna utan kunskap om sina ägare. De kan instrueras att kollektivt få tillgång till en viss domän eller server, vilket ger förövarna dator-och nätverksresurser för att generera stora trafikflöden. Sådana översvämningar gör det möjligt för botnetoperatörer, (Alias shepherds), att max ut deras mål resurskapacitet, vilket resulterar i serverstopp och nätverksmättnad.,

botnät består vanligtvis av antingen slumpmässiga, geografiskt spridda enheter eller datorer som tillhör samma komprometterade nätverk (t.ex. hacked hosting platform).

genom att använda spoofed IP-adresser för att maskera de sanna identiteterna hos sina botnet-enheter syftar förövarna till att:

- undvika upptäckt och implikation av brottsbekämpande och rättsmedicinska cyber-utredare.

- förhindra att mål anmäler enhetsägare om en attack där de omedvetet deltar.,

- kringgå säkerhetsskript, enheter och tjänster som försöker mildra DDoS-attacker genom svartlistning av attackerande IP-adresser.

reflekterade DDoS

en reflekterad DDOS-attack använder IP-spoofing för att generera falska förfrågningar, uppenbarligen på uppdrag av ett mål, för att framkalla svar från under skyddade mellanhänder servrar. Förövarens mål är att förstärka sin trafikproduktion genom att utlösa stora svar från mycket mindre förfrågningar.,

vanliga reflekterade DDoS-attackmetoder inkluderar:

- DNS – förstärkning-en fråga som härrör från ett måls spoofed-adress skickas till många oprioriterade DNS-resolvers. Varje 60 byte-förfrågan kan leda till ett 4000 byte-svar, vilket gör det möjligt för angripare att förstora trafikutgången med så mycket som 1:70.

- Smurf attack – en ICMP Echo-begäran skickas från ett måls spoofed adress till ett mellanliggande sändningsnätverk, vilket utlöser svar från varje enhet på det nätverket. Graden av förstärkning baseras på antalet enheter som begäran sänds till., Till exempel resulterar ett nätverk med 50 anslutna värdar i en 1:50-förstärkning.

- NTP amplification – en get monlist begäran, som innehåller ett mål spoofed IP-adress, skickas till en osäker NTP-server. Som i DNS-förstärkning utlöser en liten förfrågan ett mycket större svar, vilket möjliggör ett maximalt förstärkningsförhållande på 1: 200.

IP-adress spoofing i applikationslager attacker

för applikationslager anslutningar som ska upprättas, värd och besökare är skyldiga att delta i en process av ömsesidig verifiering, känd som en TCP trevägs handslag.,

processen består av följande paket för synkronisering (SYN) och bekräftelse (ACK):

- besökaren skickar ett SYN-paket till en värd.

- värd svar med SYN-ACK.

- besökaren bekräftar mottagandet av SYN-ACK genom att svara med ett ACK-paket.

Source IP spoofing gör det tredje steget i denna process omöjligt, eftersom det förbjuder besökaren att någonsin ta emot SYN-ACK-svaret, som skickas till den parodierade IP-adressen.,

eftersom alla applikationslagerattacker är beroende av TCP-anslutningar och stängningen av 3-vägs handskakningsslingan, kan endast nätverksskikts-DDoS-attacker använda spoofed-adresser.

IP-adress spoofing i säkerhetsforskning

i säkerhetsforskning används IP-data som härrör från nätverkslager-övergrepp ofta för att identifiera ursprungslandet för angripare. IP-adress spoofing gör dock dessa data opålitliga, eftersom både IP-adressen och geolocation av skadlig trafik maskeras.,

När du läser rapporter enbart förlita sig på nätverk IP-data, är det nödvändigt att vara medveten om dessa begränsningar. Till exempel kan en rapport från en begränsningsleverantör som inte skyddar mot applikationslagerattacker inte åberopas för att ge exakta platser för botnet-enheter.

som ett resultat kan all väsentlig forskning om botnet-ursprungsländer endast baseras på data från applikationslager.

se hur Imperva DDoS-skydd kan hjälpa dig med IP-spoofing.,

anti-spoofing i DDoS— skydd

som nämnts används IP-adress spoofing ofta för att kringgå grundläggande säkerhetsåtgärder som är beroende av IP blacklisting-blockeringen av adresser som tidigare varit inblandade i en attack.

för att övervinna detta förlitar sig moderna begränsningslösningar på deep packet inspection (dpi), som använder granulär analys av alla pakethuvuden snarare än bara källans IP-adress. Med DPI kan mitigation solutions korsvisa innehållet i olika paketrubriker för att avslöja andra mätvärden för att identifiera och filtrera bort skadlig trafik.,

till exempel kan en begränsningstjänst anställa DPI för att observera en DDoS-trafikström och identifiera en tillströmning av paket med misstänkt identiska TTLs och Totallängdsrubriker som inte matchar ett normalt mönster. Genom att spåra sådana små abnormiteter kan tjänsten skapa en granulär profil för ett attackerande paket och använda det för att rensa bort skadlig trafik utan att påverka regelbundet besökarflöde.

nackdelen med DPI är att processen är mycket resurskrävande., När det utförs i skala, till exempel under en DDOS—attack, kommer DPI sannolikt att orsaka prestandaförstöring-ibland gör det skyddade nätverket nästan helt oansvarigt.

För att övervinna detta utförs Imperva-skrubbning av en specialbyggd mjukningshårdvara (kodnamn Behemoth) som kör dpi mot ~100 miljoner paket per sekund.

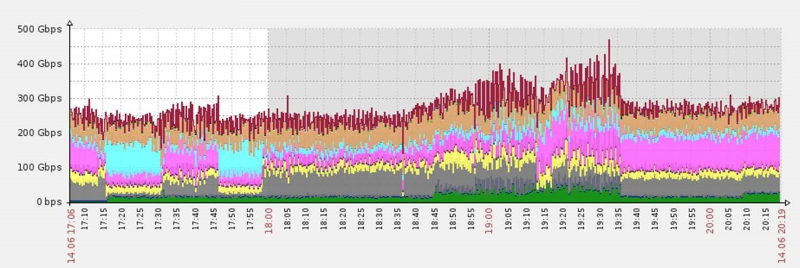

Ett kluster av Behemoth scrubbers mildrar en 470 Gbps DDOS—attack-en av de största på posten.,

byggd från grunden ger varje Behemoth-scrubber granulär synlighet för alla inkommande data, vilket säkerställer att attack-trafiken aldrig kommer in i ditt nätverk. Under tiden flyter din giltiga besökstrafik genom obehindrat.

Läs mer om Imperva DDoS protection services.